Активність

- Остання година

-

Що таке файли Polyglot

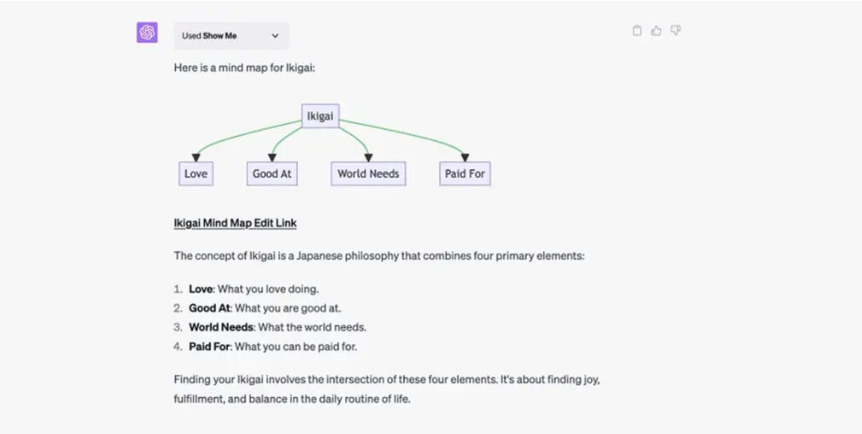

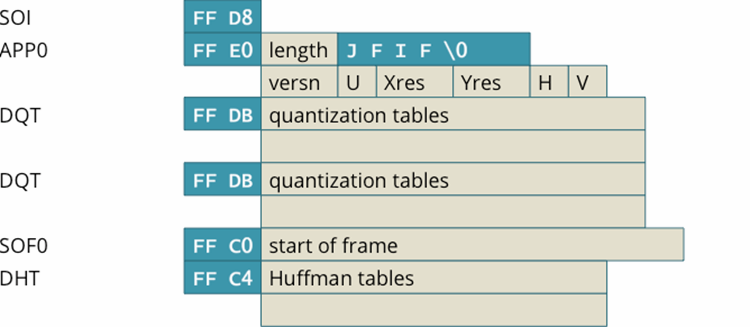

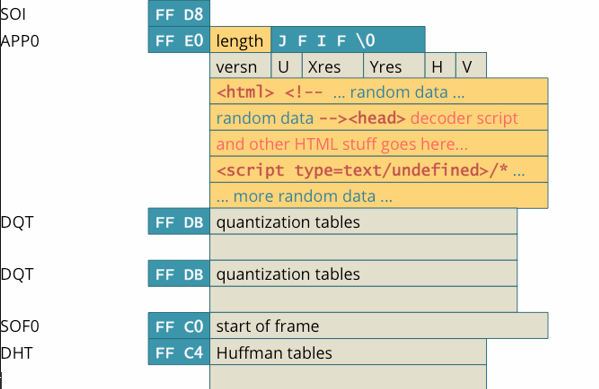

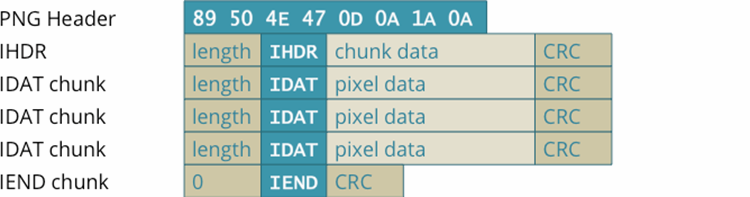

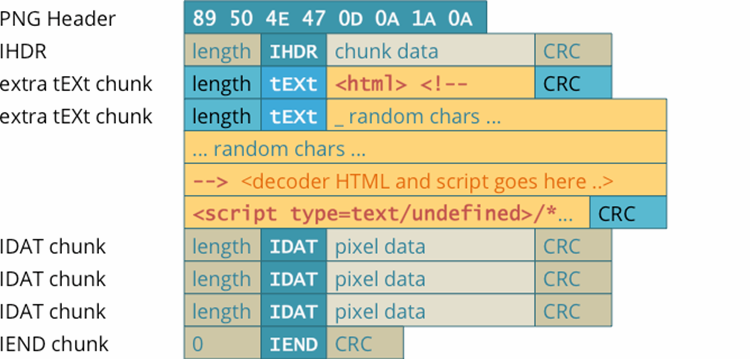

Що таке поліглоти та як вони працюють? Поліглот-файл – це файл, тип якого змінюється залежно від контексту використання. Щоб краще зрозуміти суть цього, можна розглянути наступний приклад – файл зображення JPEG, який також містить експлойт для сканування комп’ютерної інформації в Linux. І залежно від того, як використовується цей поліглот, його тип також змінюватиметься. Це досягається шляхом зберігання байтів сигнатури, за допомогою яких різні системи можуть визначити розширення файлу. Деякі приклади байтів сигнатури: JPEG-файли – починаються з FF D8 і закінчуються на FF D9 PDF-файли – починаються з "%PDF" (у шістнадцятковому форматі – 25 50 44 46) Основний набір поліглотів містить код, написаний однією мовою програмування. Найчастіше вони використовуються для обходу захисту на основі розширень файлів — користувач з більшою ймовірністю завантажить файл з розширеннями JPEG, PNG та PDF, ніж з потенційно небезпечними JS, SH та HTML. Більше про поліглоти можна прочитати тут або тут. Принципи створення поліглотів різних форматів. Оскільки кожне розширення файлу має унікальну структуру, для кожного типу існує різний спосіб впровадження експлойтів. Формат JPEG Під час приховування експлойтів у JPEG використовується метод, що полягає у зміні значення довжини на потрібну кількість байтів. приклад оригінального контенту Після зміни значення у файлі з'являється додаткове місце, куди можна розмістити експлойт: приклад зміненого контенту Формат PNG Через те, що структура PNG-файлу являє собою послідовність фрагментів, метод додавання нового фрагмента після IHDR в основному використовується для приховування необхідної інформації. структура до модифікації Потрібно додати фрагмент tEXt, який дозволить записувати інформацію, яку потрібно приховати в ньому, у нашому випадку JS + HTML експлойт: структура після модифікаці PDF -формат Часто використовуються різні методи редагування рядків. Зазвичай кожен рядок укладається в дужки, але зловмисник може записати його як «стовпець» або замінити кожен символ рядка його вісімковим або шістнадцятковим представленням, а числа можуть бути розділені пробілами необмежену кількість разів. Також можна «приховати» JS-експлойти в PDF за допомогою об'єктів /JavaScript /JS, які самі можуть містити виконуваний код або посилатися на інший JS-об'єкт. Окрім вищезазначених методів приховування експлойтів, ви можете обфускувати код за допомогою шістнадцяткових послідовностей. Наприклад, /JavaScript може перетворитися на /J#61#76#61Script (при перетворенні з шістнадцяткового коду в текстовий ми отримуємо a = 61, v = 76, a = 61).

- Сьогодні

-

Відключіть людей від вашої Wi-Fi мережі

Сьогодні я можу скористатися тим, що ви можете скористатися unwanted users з (або не) Wi-Fi network using NetCut . Для роботи програмного забезпечення, керування користувачами користування є необхідним. NetCut забезпечує автоматичне сканування локальної мережі WiFi і забезпечує інформацію про підключені пристрої. Це дозволяє вам побачити деталі таких як IP-адреси, host names, фізичні адреси комп'ютерів, перемикання між мережними картками і більше. Програма забезпечує функціональність до зміни MAC-адреси з пристрою, щоб отримати дані про зв'язок зв'язку, з'єднання або портативний пристрій. NetCut характеризує user-friendly і easy-to-use interface. Key Features: Network scanning and retrieving data about connected devices Ability to change MAC address (in the paid version) Display information o connected devices Essentially, це є подібним до well-known program називається WiFi Kill- популярний в певних колах. Unlike WiFi Kill, NetCut функціонує надійно на Android версії 5 і offers several interesting features. Це можливе в двох варіантах: free і PRO. PRO PRO version unlocks важлива функціональність (такий як здатність до використання ваших MAC address) і немає contain ads. ЗАВАНТАЖИТИ Android Windows

-

20 найкращих інструментів для фішингу 2024 року

1. Набір інструментів https://github.com/trustedsec/social-engineer-toolkit 2. Evilginx2 https://github.com/kgretzky/evilginx 3. Приховане Око https://github.com/DarkSecDevelopers/HiddenEye-Legacy 4. СоціальнаРибка https://github.com/UndeadSec/SocialFish 5. Побачимося https://github.com/Viralmaniar/I-See-You 6. СкажиСир https://github.com/hangetzzu/saycheese 7. Злом QR-коду https://github.com/cryptedwolf/ohmyqr 8. ShellPhish https://github.com/An0nUD4Y/shellphish 9. БлекФіш https://github.com/iinc0gnit0/BlackPhish 10. Зфішер https://github.com/htr-tech/zphisher 11. ФішІкс https://github.com/thelinuxchoice/PhishX 12. Гофіш https://github.com/gophish/gophish 13. Wifiphisher https://github.com/wifiphisher/wifiphisher 14. Фішингове шаленство https://github.com/pentestgeek/phishing-frenzy 15. Фішер-привид https://github.com/savio-code/ghost-phisher 16. Чорне око https://github.com/thelinuxchoice/blackeye 17. Король-Фішер https://github.com/rsmusllp/king-phisher 18. SpookPhish https://github.com/technowlogy/spookphish 19. PyPhisher https://github.com/KasRoudra/PyPhisher 20. ПрихованийФіш https://github.com/HiddenPhish/HiddenPhish

-

Типи шкідливого програмного забезпечення

RAT RAT є remote access tool that allows full access to a system and, in some cases, even administrative rights, which in turn opens up any possibilities for hacker's work. Загалом, viruses є також divided до того, що вимагає a server і тим, що робота autonomously. So, для RAT, a server є необхідною в 99% випадків. На цьому сервері немає ніякої сторони, а dedicated server that will run 24/7. Це може бути як hacker's computer, який буде керувати клієнтом тільки як необхідно. Для RAT для роботи, а статистичне (залежне) IP-адреса потребує або динамічного (instant) DNS-зміна, коли IP-адреса змінюється. Clipper Clippers є прямі в природі, але серйозні в терміях тріумфу ефективність software, що substitutes data з вашого clipboard, коли роблячи cryptocurrency (і не тільки) трансакції. Trick is that almost no one manually types the wallet address when making a deal. Для цієї умови, hackers use the pattern of the required currency wallet to replace the copied wallet in the clipboard with their own. Miner Який величезний техніку, оренда простору, і плата за електроенергію, коли ви можете керувати тими, хто на одному else's computers? Miner є програмою, яка полягає в тому, щоб перетворити енергію вашого комп'ютера в цифрові прилади в hacker's wallets. Отримано, вони є налаштованими з негативними системами адміністраторів на комп'ютерах в державних освітніх інститутах (за допомогою програмного забезпечення) і навіть комп'ютерних club managers не може бути від цього; їхній результат є перенесенням приладів, які є іденією протягом тривалого часу (і не тільки). Ransomware Який прибутковий код для ресурсів пристроїв коли most valuable thing you can find on "victim's" computer is information? Для великих компаній, це може бути десяток тисяч до мільйонів доларів. Завжди, один з найбільших груп hackersREvil, які працюють на цій системі, були попередньо визнані в Росії і faces значущих наслідків. Принцип операції є неспроможним або повністю переміщувати власника access to information, що тримається на їх hard drive і мітингу грошей для повернення access. However, як практика shows, це happens тільки в 33% випадків. Інші 33% є для факту, що він не може бутизайнятий аж після оплати. Remaining 33% is for fact that they simply do not want to restore it. Botnet Botnets є централізованими мережами комп'ютерів (і інших пристроїв), що task is to work together. Це може бути незмінним і DDoS боротьбі, як добре, як багато подібних способів використання. DDoS використовується для дійсних служб служби атак на серверах, як назва "розповсюджений англійської служби" suggests. Там є захист проти цього, але зв дуже конкретних термінах. Число пристроїв у мережі визначає її потужність. Keylogger Keylogger записи тексту від клавіатури під час запуску, за допомогою повідомлень це до hacker's server. В даний час, вони не є особливо небезпечними для користувачів, як всі послуги мають довгий час, використовуючи два-фактори, якщо не три-фактори, authentication. Приблизно, і для дуже широким range of targets, вони можуть бути використані в hacking tasks як additional tool. Stealer Stealers є the most relevant malware. Вони є набір звичайних людей, які мають +/- цінні відомості на своїх комп'ютерах (особливо в браузерах), як добре, як людина з даними на Instagram, Telegram, Steam, Discord і інші. Обліки є instantly sold для інших tasks, так як spam mailings або crypto streams. Stealers може бути пов'язаний з іншими malware і має величезну базу даних про виявлення, як і той самий software widely used, which is constantly re-encrypted and reintroduced to victims. HVNC HVNC є розширеною системою, яка є надзвичайно небезпечною і дуже легко використовувати. Ви не впевнені, що він кинеться на першу link на Google. Принцип HVNC є gain hidden remote access for attacker to your computer. Це буде використано як hackers для "скасування" (з drawing money from your PayPal wallet). Розробники таких інструментів, які були піднесені і захищені навіть після того, як усі мади розповсюдження і свої ціни на hacker forums є дуже високою. Після всього, коли використовує його, attacker є важливим для свого комп'ютера. 0- day 0-day is not a virus, але it's definitely worth mentioning.Ці є vulnerabilities, які не знають, що до software developers themselves. Вони беруть участь у дуже високих цінах на hacker forums. Ці vulnerabilities в коді можуть спричинити значні проблеми для всіх користувачів software в яких вони є відомості. Для прикладу, це може бути невпинним в "Windows Defender", що дозволяє хист до надійно налаштованого malware. The level of threat varies greatly; це можна як простий passpass antivirus protection or ability to install a backdoor.

-

Інструменти аналізу шкідливого програмного забезпечення

Пісочниці та сканери для автоматизованого та ручного аналізу шкідливих програм: any.run - інтерактивна онлайн-пісочниця. anlyz.io - онлайн-пісочниця. AVCaesar - онлайн-сканер та репозиторій шкідливих програм Malware.lu. BoomBox - автоматизоване розгортання лабораторії для аналізу шкідливих програм за допомогою Cuckoo Sandbox з використанням Packer та Vagrant. AndroTotal - безкоштовний онлайн-аналіз APK на сумісність з кількома мобільними антивірусними програмами. Cuckoo Sandbox - автономна пісочниця з відкритим кодом та автоматизована система аналізу. cuckoo-modified - модифікована версія Cuckoo Sandbox, випущена під ліцензією GPL. cuckoo-modified-api - API Python, що використовується для керування модифікованою пісочницею cuckoo. Cryptam - аналіз підозрілих офісних документів. DeepViz - багатоформатний аналізатор файлів з класифікацією на основі машинного навчання. detux - пісочниця, розроблена для аналізу трафіку шкідливих програм Linux та захоплення IOC. DRAKVUF - система динамічного аналізу шкідливих програм. firmware.re - розпакує, сканує та аналізує майже будь-яку версію прошивки. HaboMalHunter - автоматичний інструмент аналізу шкідливих програм для файлів ELF Linux. Гібридний аналіз – онлайн-інструмент для аналізу шкідливих програм на основі VxSandbox (з API). Intezer – Виявлення, аналіз та класифікація шкідливих програм шляхом визначення повторного використання коду та подібності коду. IRMA – Асинхронна та настроювана платформа для аналізу підозрілих файлів. Joe Sandbox – Глибокий аналіз шкідливих програм за допомогою Joe Sandbox. Jotti – Безкоштовний онлайн-сканер для кількох антивірусів. Limon – Пісочниця для аналізу шкідливих програм Linux. Malheur – Автоматичний ізольований аналіз поведінки шкідливих програм. malice.io – Масштабований фреймворк для аналізу шкідливих програм. malsub – Python RESTful API фреймворк для онлайн-сервісів аналізу шкідливих програм та URL-адрес. Malware config – Вилучення, розшифрування та відображення параметрів конфігурації поширених шкідливих програм онлайн. MalwareAnalyser.io – Статичний онлайн-аналізатор аномалій шкідливих програм з евристичним механізмом виявлення на основі машинного навчання. Malwr – Безкоштовний аналіз за допомогою онлайн-екземпляра Cuckoo Sandbox. MetaDefender Cloud – Безкоштовне сканування файлів, хешів, IP-адрес, URL-адрес або доменних адрес на наявність шкідливих програм. NetworkTotal — сервіс, який аналізує файли pcap та допомагає швидко виявляти віруси, черв'яків, троянів та всі типи шкідливих програм за допомогою Suricata, налаштованої з EmergingThreats Pro. Noriben- Використовує Sysinternals Procmon для збору інформації про шкідливе програмне забезпечення в ізольованому середовищі. PacketTotal - онлайн-рушій для аналізу файлів .pcap та візуалізації мережевого трафіку в них. ProcDot - набір графічних інструментів для аналізу шкідливого програмного забезпечення. Recomposer - допоміжний скрипт для безпечного завантаження бінарних файлів на сайти пісочниць. sandboxapi - бібліотека Python для створення інтеграцій з кількома середовищами з відкритим кодом та комерційними середовищами пісочниць. SEE - Sandboxed Execution Environment (SEE) - це платформа для побудови автоматизованого тестування в безпечних середовищах. VirusTotal - безкоштовний онлайн-аналіз зразків шкідливого програмного забезпечення та URL-адрес. Visualize_Logs - бібліотека візуалізації з відкритим кодом та інструменти командного рядка для журналів (Cuckoo, Procmon тощо). Zeltser's List - безкоштовні автоматизовані пісочниці та сервіси, складені Ленні Зельцером. SEKOIA Dropper Analysis - онлайн-аналіз дропперів (Js, VBScript, Microsoft Office, PDF). InQuest Deep File Inspection - завантаження поширеного шкідливого програмного забезпечення для глибокої перевірки файлів та евристичного аналізу. Інструменти для аналізу підозрілого вмісту документів на наявність шкідливого коду (Shellcode, VBA, JS тощо): PDF Tools - pdfid, pdf-parser та багато іншого від Дідьє Стівенса. PDF X-Ray Lite - інструмент для аналізу PDF-файлів, безкоштовна версія PDF X-RAY. peepdf - інструмент Python для вивчення потенційно шкідливих PDF-файлів (розбір об'єктів, потоків, декодування, декомпресія тощо). AnalyzePDF - інструмент для аналізу PDF-файлів та спроби визначити, чи є вони шкідливими. Pdf-parser.py - подібний до утиліти peepdf, для аналізу PDF, бере участь у WriteUp . malpdfobj - зіставляє шкідливі PDF-файли з JSON-представленням. Origami PDF - інструмент для аналізу шкідливих PDF-файлів та багато іншого. PDF Examiner - аналіз підозрілих PDF-файлів. olevba - скрипт для розбору документів OLE та OpenXML та вилучення корисної інформації. OfficeMalScanner - сканує на наявність слідів шкідливого коду в документах MS Office. box-js - інструмент для вивчення шкідливих програм JavaScript з підтримкою JScript/WScript та емуляцією ActiveX. JS Beautifier - розпакування та деобфускація JavaScript. Spidermonkey — JavaScript-рушій Mozilla для налагодження шкідливого JS. diStorm — Дизасемблер для аналізу шкідливого шелл-коду. libemu — Бібліотека та інструменти для емуляції шелл-коду x86. Інструменти для аналізу шкідливої мережевої активності: FakeNet-NG – інструмент динамічного аналізу мережі наступного покоління. INetSim – емуляція мережевих сервісів, корисна для створення лабораторії шкідливого програмного забезпечення. ApateDNS – підробляє DNS-відповіді для IP-адрес, пов'язаних з певним користувачем, для відстеження запитів шкідливого програмного забезпечення. Fiddler – проксі-сервер веб-налагодження для "веб-налагодження". Bro – аналізатор протоколів, що працює в неймовірних масштабах; як для файлових, так і для мережевих протоколів. BroYara – використовує правила Yara від Bro. Chopshop – аналіз структури та декодування протоколів. CloudShark – веб-інструмент для аналізу пакетів та виявлення шкідливого трафіку. Hale – монітор командного центру ботнетів. HTTPReplay – бібліотека для розбору та читання файлів PCAP, включаючи сесії TLS з використанням ключів TLS (використовується в Cuckoo Sandbox). Malcolm – потужний, легко розгортається набір інструментів аналізу мережевого трафіку для отримання артефактів (файлів PCAP) та журналів Zeek. mitmproxy – дозволяє захоплювати мережевий трафік "на льоту". NetworkMiner – інструмент для аналізу мережевої криміналістики з безкоштовною версією (широко використовується в DFIR). ngrep – пошук мережевого трафіку, аналог grep у Linux. Tcpdump – Збір мережевого трафіку. tcpxtract – Вилучення файлів з мережевого трафіку. Wireshark – Інструмент аналізу мережевого трафіку. Portable Executable: PEBear — чудовий безкоштовний інструмент для аналізу PE 32/64 файлів, отримання дескрипторів. Malware samples database: jstrosch/malware-samples – зразки шкідливого програмного забезпечення на GitHub, включаючи дампи пам'яті. ytisf/theZoo – зоопарк шкідливих програм на GitHub для дослідників та ентузіастів. MalwareBazaar – основне джерело для отримання цікавих та свіжих зразків шкідливого програмного забезпечення. volatility/wiki/Memory-Samples – для відпрацювання навичок дослідження дампів пам'яті, заражених шкідливим програмним забезпеченням. Dump-GUY/Malware-analysis-and-Reverse-engineering – зразки, бази даних IDA Pro для аналізу шкідливого програмного забезпечення. Literature: «Одкровення покаже» – досить недавня книга з практичними вправами в кінці кожного розділу. «Арсенал руткітів» – Арсенал руткітів: ухилення та обхід у темних куточках системи. «Руткіти та буткіти: сучасний зворотний інжиніринг шкідливого програмного забезпечення та загрози наступного покоління». « Практичний аналіз шкідливого програмного забезпечення» – Практичний аналіз шкідливого програмного забезпечення: Вивчіть концепції, інструменти та методи аналізу та дослідження шкідливого програмного забезпечення для Windows. «IDA Pro Book» – Неофіційний посібник з найпопулярнішого у світі дизасемблерного програмного забезпечення. «Опанування аналізу шкідливого програмного забезпечення» – Опанування аналізу шкідливого програмного забезпечення: Вичерпний посібник для аналітиків шкідливого програмного забезпечення з боротьби зі шкідливим програмним забезпеченням, APT-атаками, кібератаками та Інтернетом речей.

-

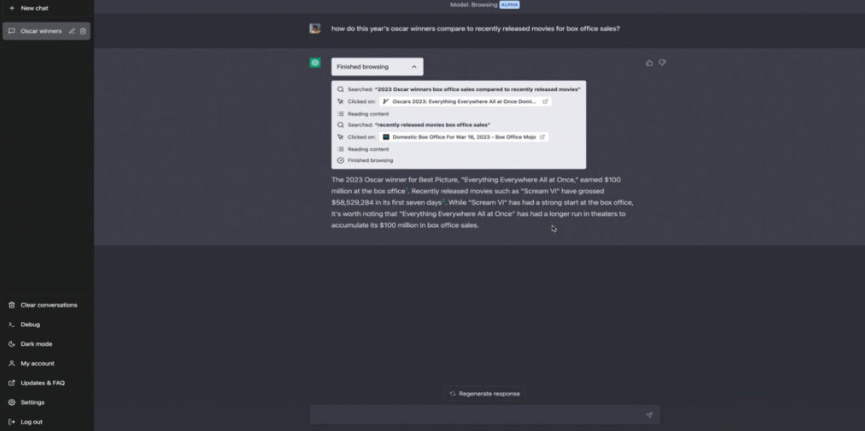

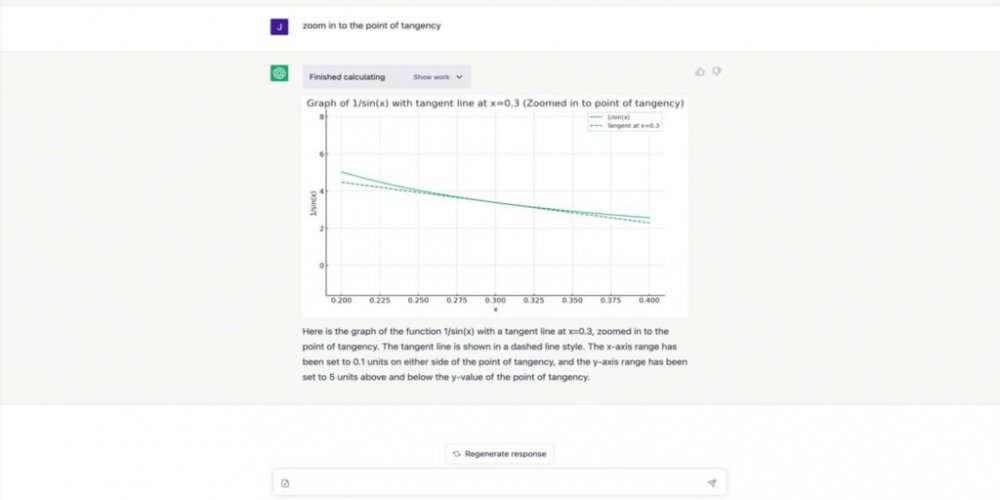

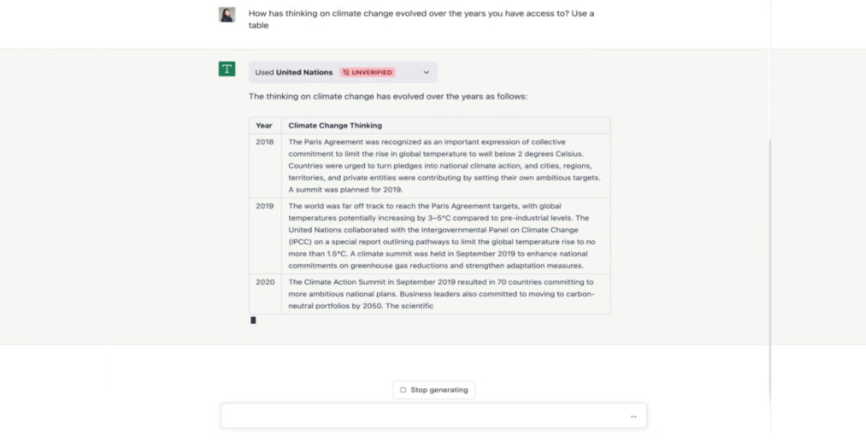

Шпигунство за вашими повідомленнями в чат-ботах зі штучним інтелектом (наприклад, ChatGPT)

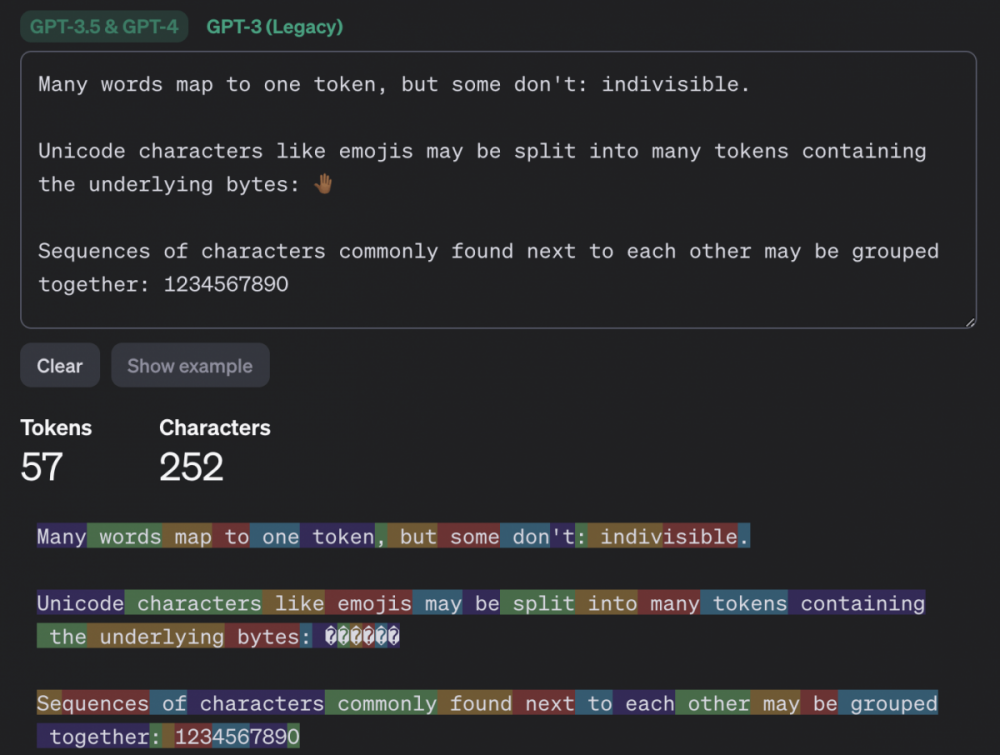

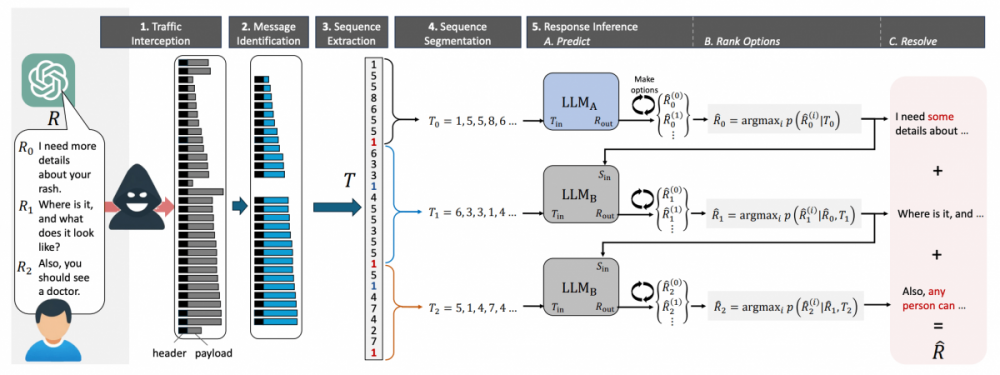

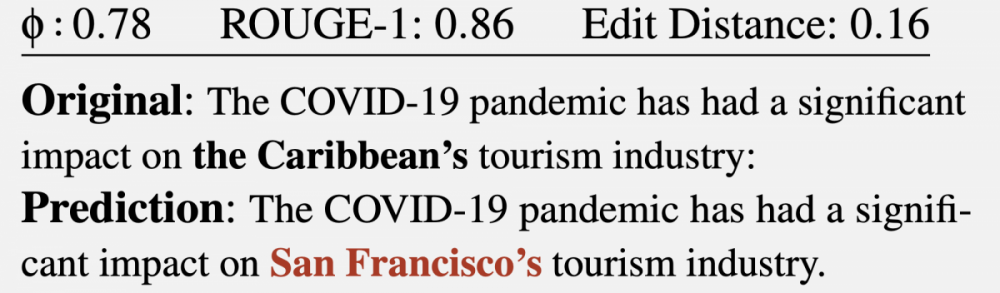

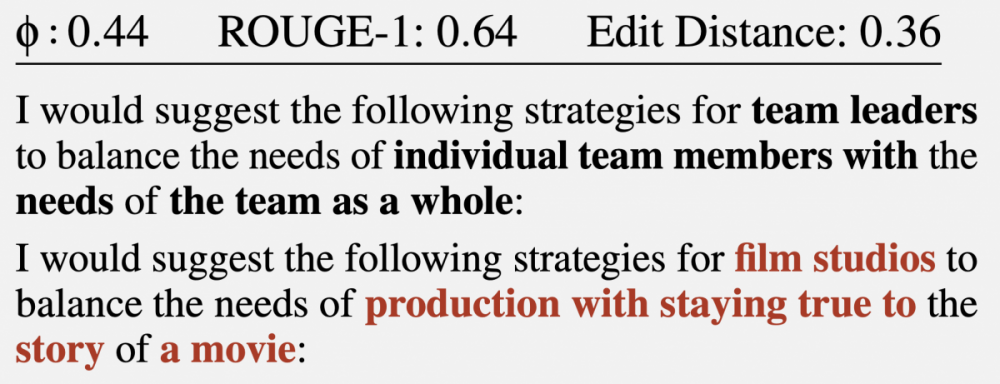

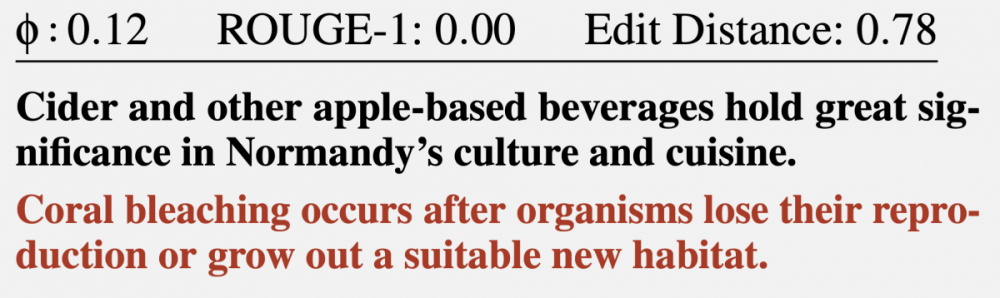

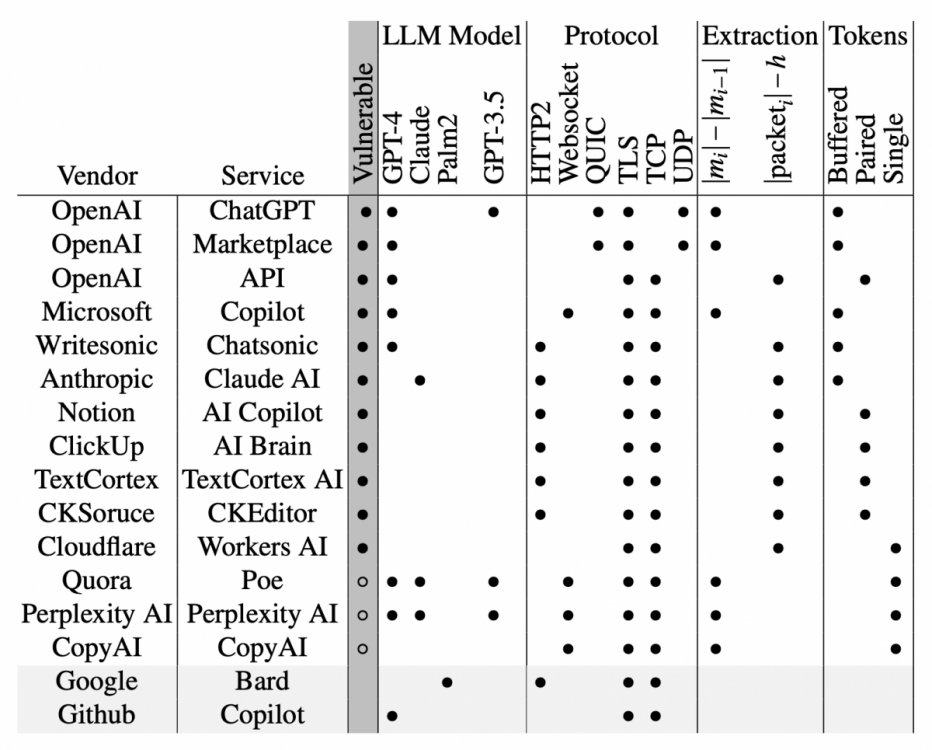

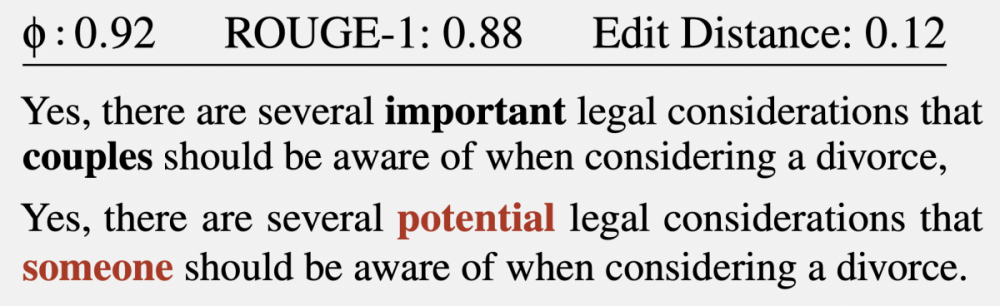

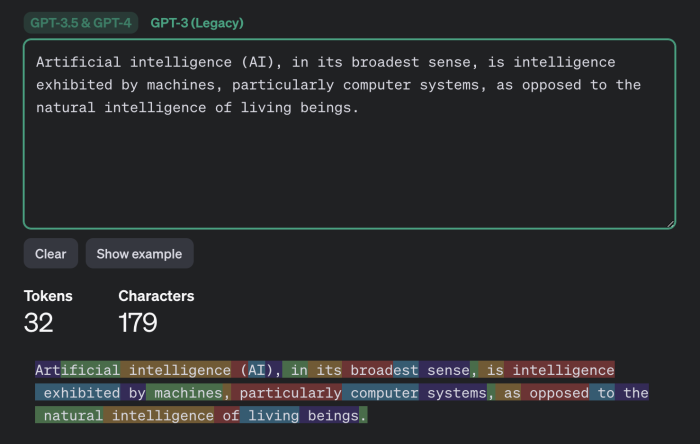

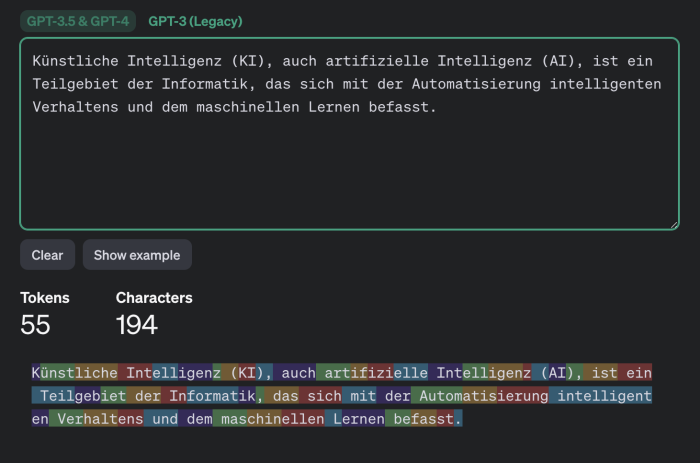

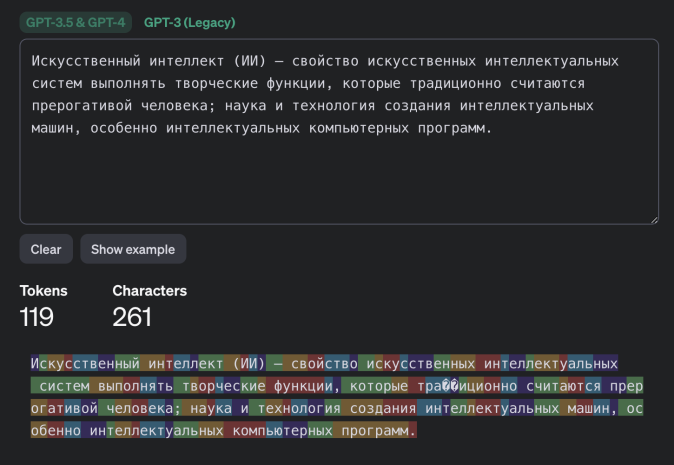

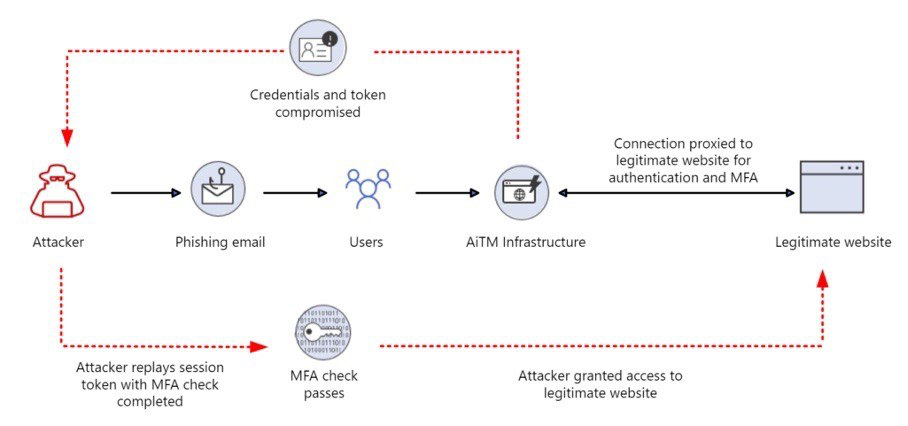

Ізраїльські дослідники з Offensive AI Lab опублікували статтю, в якій описується метод реконструкції тексту з перехоплених повідомлень від чат-ботів зі штучним інтелектом . Ми обговоримо, як працює ця атака та наскільки вона небезпечна насправді. Яку інформацію можна витягти з перехоплених повідомлень від чат-ботів на базі штучного інтелекту ? Звісно, чат-боти надсилають повідомлення в зашифрованому вигляді. Однак, у реалізації як самих моделей великих мов (LLM), так і чат-ботів на їх основі, є кілька особливостей, які значно знижують ефективність шифрування. Разом ці особливості дозволяють здійснювати так звану атаку побічного каналу, коли вміст повідомлення можна реконструювати на основі різних супровідних даних. Щоб зрозуміти, що відбувається під час цієї атаки, нам потрібно трохи заглибитися в деталі механіки LLM та чат-ботів. Перше, що потрібно знати: моделі великих мов працюють не з окремими символами чи словами, а з так званими токенами – своєрідними семантичними одиницями тексту. На веб-сайті OpenAI є сторінка під назвою «Токенізер», яка допомагає зрозуміти, як це працює. Друга важлива для цієї атаки особливість, яку ви могли помітити під час взаємодії з чат-ботами: вони надсилають відповіді не великими порціями, а поступово – подібно до того, як людина друкує. Однак, на відміну від людини, LLM пишуть не окремими символами, а токенами. Тому чат-бот надсилає згенеровані токени в режимі реального часу, один за одним. Більшість чат-ботів працюють таким чином, за винятком Google Gemini, який не вразливий до цієї атаки. Третя особливість полягає в тому, що на момент публікації дослідження більшість існуючих чат-ботів не використовували стиснення, кодування або доповнення перед шифруванням повідомлень (доповнення – це метод підвищення криптографічної стійкості шляхом додавання надлишкових даних до корисного повідомлення для зменшення передбачуваності). Використання цих функцій робить можливою атаку побічним каналом. Хоча перехоплені повідомлення від чат-бота неможливо розшифрувати, з них можна витягти корисні дані, зокрема довжину кожного токена, надісланого чат-ботом. Зловмисник отримує послідовність, що нагадує гру в «Шибеницю» на стероїдах, але не для одного слова, а для цілої фрази: точний зміст зашифрованого невідомий, але довжини окремих слів-лексем відомі. Як вилучену інформацію можна використовувати для реконструкції повідомлення ? Далі залишається лише вгадати, які слова заховані за «порожніми клітинками» – токенами. І ви не повірите, хто дуже добре розбирається в іграх такого роду: звичайно ж, це великі мовні моделі (LLM)! Це їхнє пряме призначення, власне, – вгадувати відповідні слова. Отже, для подальшої реконструкції тексту вихідного повідомлення з отриманої послідовності довжин токенів дослідники використовували LLM. Точніше, два LLM: ще одна ідея дослідників полягала в тому, що початкові повідомлення в розмовах з чат-ботами майже завжди шаблонні та легше вгадуються, особливо шляхом навчання моделі на масиві вступних повідомлень, згенерованих популярними мовними моделями. Тому перша модель реконструює вступні повідомлення та передає їх другій моделі, яка обробляє решту тексту розмови. Загальна схема атаки, описана в цій публікації, виглядає так: В результаті отримується певний текст, де довжини токенів відповідають довжинам оригінального повідомлення. Однак конкретні слова можуть бути вибрані з різним ступенем успішності. Слід зазначити, що повна відповідність оригінальному повідомленню трапляється досить рідко – зазвичай деякі слова вгадуються неправильно. У випадку успішного вгадування реконструйований текст виглядає приблизно так: У цьому прикладі текст було успішно та адекватно реконструйовано. У випадку невдалої реконструкції відтворений текст може мати мало спільного з оригіналом або навіть нічого спільного. Наприклад, можливі такі результати: У цьому прикладі вгадування було не дуже точним. Або навіть результати подібні до цих: Загалом дослідники дослідили близько п'ятнадцяти існуючих чат-ботів на базі штучного інтелекту та виявили, що більшість із них вразливі до цієї атаки – винятки становлять Google Gemini (раніше Bard) та GitHub Copilot (не плутати з Microsoft Copilot). Список досліджених чат-ботів на базі штучного інтелекту : Наскільки все це небезпечно? Варто зазначити, що ця атака є ретроспективною. Припустимо, хтось потрудився перехопити та зберегти ваші розмови за допомогою ChatGPT (що не так просто, але можливо), де ви обговорювали якісь страшні таємниці з чат-ботом. У такому випадку, використовуючи описаний вище метод, хтось теоретично міг би прочитати повідомлення. Однак лише з певною ймовірністю: як зазначають дослідники, їм вдалося правильно визначити загальну тему розмови у 55% випадків. Успішна реконструкція тексту відбулася лише у 29% випадків. Варто уточнити, що за критеріями, за якими дослідники оцінювали реконструкцію тексту як повністю успішну, така реконструкція потрапляє до цієї категорії: Наскільки важливі такі семантичні нюанси, вирішує кожна людина самостійно. Однак варто окремо зазначити, що за допомогою цього методу, ймовірно, неможливо буде достовірно вгадати фактичні деталі (імена, числові значення, дати, адреси, контактну інформацію та іншу справді важливу інформацію). Крім того, атака має ще одне обмеження, про яке дослідники не згадують: успіх реконструкції тексту сильно залежить від мови, якою були написані перехоплені повідомлення. Процес токенізації працює по-різному для різних мов. Для англійської мови, де була продемонстрована ефективність цієї атаки, токени зазвичай дуже довгі – зазвичай еквівалентні цілим словам. Тому токенізація тексту англійською мовою створює чіткі шаблони, що робить реконструкцію тексту відносно легкою. Всі інші мови набагато менш зручні для цієї мети. Навіть для мов, тісно пов'язаних з англійською мовою в германській та романській групах, середня довжина токена в півтора-два рази коротша, а для російської – навіть у два з половиною рази коротша: типовий «російський токен» має лише кілька символів, що, ймовірно, робить атаку неефективною. Тексти різними мовами токенізуються по-різному. Хоча атака працює для англійської мови, вона може бути неефективною для текстів іншими мовами. Приклад токенізації різними мовами за моделями GPT-3.5 та GPT-4 - англійська : Приклад токенізації різними мовами за моделями GPT-3.5 та GPT-4 - німецька : Приклад токенізації різними мовами за моделями GPT-3.5 та GPT-4 - російська : Принаймні два розробники чат-ботів зі штучним інтелектом: Cloudflare та OpenAI, вже відреагували на публікацію дослідження та почали використовувати згаданий метод доповнення, який спеціально розроблений для протидії цьому типу атаки. Ймовірно, інші розробники чат-ботів зі штучним інтелектом незабаром наслідуватимуть цей приклад, і в майбутньому взаємодія з чат-ботами, ймовірно, буде захищена від цієї атаки.

-

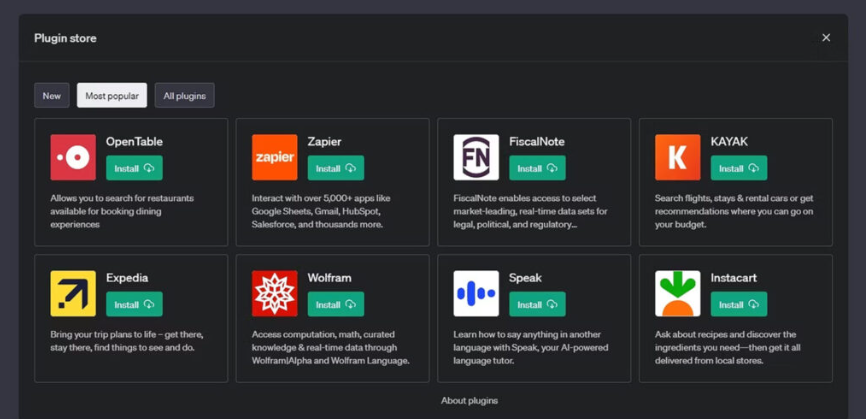

Ризики та загрози використання штучного інтелекту

Нейронні мережі все більше проникають у різні аспекти нашого життя: від аналізу великих даних, синтезу мовлення та створення зображень до управління автономними транспортними засобами та дронами. У 2024 році творці Tesla додали підтримку нейронних мереж для автопілота, а на шоу дронами вже давно використовується штучний інтелект для координації пристроїв у різні формації та відображення QR-кодів у небі. Маркетологи та дизайнери також застосовують ШІ у своїй роботі для створення ілюстрацій та тексту. Після виходу ChatGPT наприкінці 2022 року та його популярності різні компанії почали активно розробляти свої сервіси на основі моделей GPT. За допомогою різних сервісів на основі ШІ та ботів Telegram нейронні мережі стали доступними для широкого кола користувачів. Однак, якщо не дотримуватися правил інформаційної безпеки, використання різних сервісів та нейронних мереж створює певні ризики. Загрози та ризики використання нейронних мереж для користувачів. Ейфорія, викликана впровадженням GPT-чату для багатьох людей, перетворилася на обережність. З появою численних сервісів на основі мовних моделей, як безкоштовних, так і платних, користувачі помітили, що чат-боти можуть надавати неточну або шкідливу інформацію. Особливо небезпечною є неправдива інформація, пов'язана зі здоров'ям, харчуванням, фінансами, а також інструкції з виробництва зброї, розповсюдження наркотиків тощо. Крім того, можливості нейронних мереж постійно розширюються, і останні версії можуть створювати надзвичайно реалістичні фейки, синтезуючи голоси або відео. Шахраї використовують ці функції, щоб обманювати своїх жертв, підробляючи повідомлення та дзвінки від їхніх знайомих та створюючи відео з відомими особистостями. Наприклад, у 2021 році відео, створене нейронною мережею, в якому нібито фігурує Олег Тиньков (визнаний іноземний агент у Росії), який рекламує інвестиції, поширилося в соціальних мережах. Після натискання на посилання поруч із відео відкривається фальшивий веб-сайт банку. З часом стає все складніше перевірити підроблений контент. Щоб захистити користувачів від цієї загрози, Міністерство цифрового розвитку, зв'язку та масових комунікацій планує створити платформу для виявлення діпфейків. Головною загрозою є зростання довіри багатьох користувачів до нейронних мереж і, зокрема, чат-ботів. Нейронні мережі часто сприймаються як точні та неупереджені, але люди забувають, що нейронні мережі можуть оперувати вигаданими фактами, надавати неточну інформацію та робити помилкові висновки. Неодноразово було показано, що помилки трапляються. Якщо ви ставите пусті запитання, шкода, ймовірно, мінімальна. Однак, якщо ви використовуєте чат-ботів для вирішення фінансових чи медичних питань, наслідки можуть бути серйозними. Більше того, часто, щоб отримати відповідь від нейронної мережі, вам потрібно надати певні дані. Велике питання полягає в тому, як ці дані будуть оброблені та збережені згодом. Немає гарантії, що інформація, яку ви включаєте у свої запити, не з'явиться знову в даркнеті або не стане підставою для якісної фішингової атаки . Навчання нейронної мережі може виконуватися за допомогою тренера, автономно або змішаним способом. Самонавчання має свої сильні сторони, але й недоліки – зловмисники знаходять способи обдурити нейронні мережі. У LLM ймовірні два основні типи вразливостей, які можуть вплинути на користувачів системи: вразливості, пов'язані з самою моделлю, та вразливості в додатку, де використовується ця модель. Деякі моделі можуть постійно навчатися на основі інформації від своїх користувачів. Цей процес дозволяє постійно вдосконалювати модель. Однак у цього процесу є і зворотний бік. У випадках помилок конфігурації моделі користувач А потенційно може запросити у моделі повернути запитання, які раніше задавав користувач Б. В результаті модель може надати цю інформацію, оскільки вона по суті стала частиною спільної бази даних, якою керує LLM. Зловмисники можуть використовувати вразливості в нейронних мережах для отримання конфіденційних даних користувача. Вони використовують різні методи для атаки на чат-ботів та мовні моделі. Наприклад, вони застосовують метод "Prompt Injection", який передбачає зміну існуючих підказок або додавання нових. В результаті цієї атаки нейронна мережа може неправильно обробляти дані та видавати помилкові результати. Наразі найпомітнішою вразливістю є «швидке впровадження», коли конкретні запити до нейронної мережі, сформульовані певним чином, надають доступ до внутрішніх даних мережі, про які розробник може не знати. Зовсім недавно чат-бот від Microsoft розкрив дуже конфіденційну інформацію лише після одного запиту. У березні 2024 року мисливці за помилками з Offensive AI Lab виявили спосіб розшифрування та зчитування перехоплених відповідей завдяки функції шифрування даних у ChatGPT та Microsoft Copilot. Метод був недостатньо точним, і OpenAI відреагував на повідомлення та виправив проблему. Зловмисники також використовують вразливості в API для крадіжки конфіденційних даних, включаючи паролі або корпоративну інформацію. Крім того, вразливості дозволяють здійснювати DDoS-атаки на систему та обходити заходи безпеки. Друга глобальна область вразливостей пов'язана з додатком, який використовує нейронну мережу. Моделі великих мов (LLM) не можуть функціонувати самостійно та потребують певної зовнішньої «обгортки», щоб користувачі могли з ними взаємодіяти. Як правило, ця «обгортка» є веб-додатком або сервісом, який надає кінцевим користувачам зручний механізм для формулювання запитів. Ці додатки можуть бути вразливими до всіх класичних вразливостей, які потенційні зловмисники можуть використати для крадіжки персональних даних та історії чатів користувачів . Ще одним прикладом атаки на чат-ботів є SQL-ін'єкція. У цьому сценарії зловмисники можуть отримати доступ до баз даних сервісу або впровадити шкідливий код на сервер чат-бота. Існує кілька типів атак на ШІ, і важливо їх розрізняти. Наприклад , атаки можуть включати ухилення, отруєння, трояни, перепрограмування та вилучення прихованої інформації. Говорячи про важливість порушень, атаки ухилення (модифікація вхідних даних) є потенційно найпоширенішими. Якщо для функціонування моделі потрібні вхідні дані, зловмисники можуть спробувати змінити дані таким чином, щоб це порушило роботу ШІ. З іншого боку, атаки отруєння даних мають довготривалий вплив. Троян, присутній у моделі ШІ, зберігається навіть після перенавчання. Усі ці атаки можна класифікувати як змагальні атаки – спосіб обдурити нейронну мережу та змусити її видати неправильні результати. Нейронні мережі досі недостатньо захищені від атак, підробки даних та втручання в їхню роботу зі зловмисними цілями. Тому користувачам слід бути обережними та дотримуватися певних інструкцій під час роботи з чат-ботами. Запобіжні заходи та рекомендації. Технологія великих мовних моделей стрімко розвивається, глибоко інтегруючись у повсякденне життя та залучаючи все більше користувачів. Щоб захистити себе та свої дані від потенційних загроз під час взаємодії з нейронними мережами, важливо дотримуватися певних правил: Не діліться конфіденційною інформацією з чат-ботами. Ще раз перевірте інформацію, надану чат-ботом. Завантажуйте програми та сервіси нейронних мереж з перевірених джерел. Найважливіша рекомендація — не вважати вашу розмову з публічними нейронними мережами приватною. Краще уникати ситуацій, коли ваші запитання містять будь-яку конфіденційну інформацію про вас чи вашу компанію. Винятком може бути робота з ізольованим екземпляром нейронної мережі, розташованим у вашому середовищі та під відповідальністю вашої компанії. Також ретельно перевіряйте сервіси, через які ви взаємодієте з нейронною мережею. Не варто довіряти невідомому Telegram-каналу, який обіцяє безкоштовну роботу з усіма відомими моделями LLM. Висновок. Як бізнес, так і окремі користувачі вже відчули переваги нейронних мереж. Вони допомагають вирішувати повсякденні завдання, економлять час і гроші в різних сферах. Наприклад, генеративні нейронні мережі суттєво вплинули на вартість виробництва фільмів, серіалів та інших відео, що потребують графіки та обробки. Однак ці ж нейронні мережі також призвели до хвилі діпфейків, таких як нова варіація атаки Fake Boss. Кожен користувач повинен розуміти, що нейронні мережі вразливі. Як і месенджер, обліковий запис електронної пошти чи планувальник завдань, вони можуть бути зламані або вразливі до інших збоїв. Тому важливо підходити до роботи з ними обдумано.

-

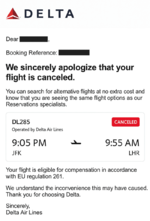

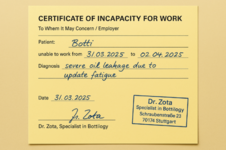

Нова модель зображення ChatGPT спрощує підробку документів

Найновіша модель зображення від OpenAI дозволяє створювати переконливі підроблені документи за лічені секунди, потенційно підриваючи існуючі системи безпеки та надаючи будь-кому доступ до складних інструментів підробки. Користувач X, відомий як «Бог підказок» , поділився кількома прикладами, що демонструють можливості моделі, показуючи, як GPT-4o може генерувати оманливо реалістичні зображення повідомлень про скасовані рейси, банківських переказів, університетських дипломів або медичних рецептів. Цю можливість ілюструє підроблений документ про скасований рейс, згенерований штучним інтелектом . Хоча підробка документів завжди була можливою за допомогою традиційного програмного забезпечення для редагування зображень, автоматизація за допомогою штучного інтелекту радикально змінює ситуацію. Замість того, щоб витрачати години на роботу експертів, тепер кожен може створювати переконливі підроблені документи за лічені секунди. Медичний сертифікат, згенерований штучним інтелектом, що підтверджує симптоми хвороби . Потенційний обсяг підробок, створених штучним інтелектом, може перевантажити існуючі системи перевірки. Це стає особливо тривожним у ситуаціях, коли організації проводять лише поверхневі перевірки, такі як невеликі заяви про компенсацію, історія орендної плати або первинна перевірка заявок на працевлаштування. Поточні механізми контролю в компаніях та державних установах можуть дати збій через величезну кількість потенційних підробок. Навіть за стабільних показників виявлення, збільшення кількості підроблених документів підвищує ймовірність того, що деякі з них уникнуть виявлення. Квитанція, згенерована штучним інтелектом, показує, як легко підробити підтвердження оплати . OpenAI створив кілька функцій безпеки для запобігання несанкціонованому використанню. Кожне зображення, згенероване GPT-4o, постачається зі спеціальними метаданими C2PA, які позначають його як згенероване штучним інтелектом. Загвоздка полягає в тому, що будь-хто, хто перевіряє ці зображення, повинен використовувати спеціалізований інструмент перевіркидля виявлення цих метаданих. Крім того, досвідчені користувачі можуть знайти способи видалення цих цифрових маркерів. знімок екрана, що показує, як спеціалізовані інструменти можуть зчитувати метадані C2PA для перевірки походження зображення . За словами представників OpenAI, компанія також розробила власний внутрішній інструмент для відстеження того, чи були зображення створені за допомогою GPT-4o. У своїйсистемній карті для GPT-4o OpenAI зазначає, що її метою є «максимізація корисності та творчої свободи для наших користувачів, мінімізуючи при цьому шкоду». Компанія визнає, що безпека залишається постійним процесом, а рекомендації розвиваються на основі реального використання.

-

Як створити Telegram-бота на базі штучного інтелекту за допомогою Python та OpenAI API

Як створити Telegram-бота на базі штучного інтелекту, використовуючи Python та OpenAI API. Чат-боти на базі штучного інтелекту стають дедалі популярнішими для автоматизації, підтримки клієнтів та кібербезпеки. У цьому посібнику я покажу вам, як створити Telegram-бота за допомогою Python, підключити його до OpenAI GPT-4 API та розгорнути на сервері для цілодобової роботи. Що охоплює цей посібник: ✔️Налаштування Telegram-бота за допомогою Python ✔️Підключення його до OpenAI GPT-4 API ✔️Розгортання бота на VPS для безперервної роботи ✔️Розширення функцій за допомогою веб-скрейпінгу, автоматизації та безпеки ?️ Крок 1: Створення бота 1. Відкрийте Telegram та знайдіть **@BotFather** 2. Використайте команду: 3. Виберіть ім'я бота та унікальне ім'я користувача. 4. Скопіюйте токен API, наданий BotFather (він знадобиться вам пізніше). ⚙️Крок 2: Встановлення Python та залежностей Встановіть необхідні бібліотеки: Створіть новий файл **bot.py** та імпортуйте необхідні бібліотеки: Крок 3: Написання обробника Тепер додамо функцію, яка обробляє повідомлення користувачів та генерує відповіді на основі штучного інтелекту: Крок 4: Підключення бота до Telegram Тепер додайте основну функцію для запуску бота: Запустіть бота за допомогою: Крок 5: Розгортання бота на VPS (цілодобова доступність ) Щоб бот працював безперервно, розгорніть його на VPS, такому як DigitalOcean, Linode або Hetzner. 1. Встановіть Python та необхідні бібліотеки: 2. Запустіть бота у фоновому режимі: 3. Використовуйте **screen** або **systemd** для кращої стабільності. Крок 6: Розширення функцій (веб-скрейпінг та автоматизація ) Збирайте новини та підсумовуйте їх за допомогою штучного інтелекту: Тепер інтегруйте цю функцію в бота: Тепер користувачі можуть вводити **/news**, щоб отримувати оновлення новин, оброблені штучним інтелектом. Міркування безпеки ? **Захистіть свій ключ API:** - Ніколи не прописуйте ключі API жорстко у своєму скрипті. - Зберігайте ключі у файлі `.env` та завантажуйте їх за допомогою `dotenv`. ⚡**Обмеження швидкості запитів:** - Запобігайте зловживанням, обмежуючи довжину відповіді: Висновок Тепер у вас є повнофункціональний бот Telegram на базі штучного інтелекту з підтримкою GPT-4. Ви можете розширити його автоматизацією, збором даних та функціями безпеки.

-

Бібліотека нейронок для всіх завдань

Це ГІГАНТСЬКА бібліотека нейронок для ВСІХ завдань! https://www.aibase.com/tools

-

Як обійти сучасні антифрод-системи 🛡️ штучного інтелекту

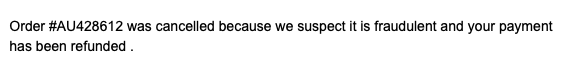

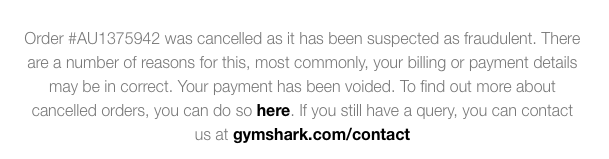

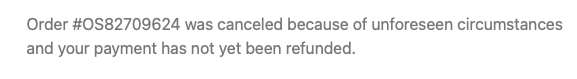

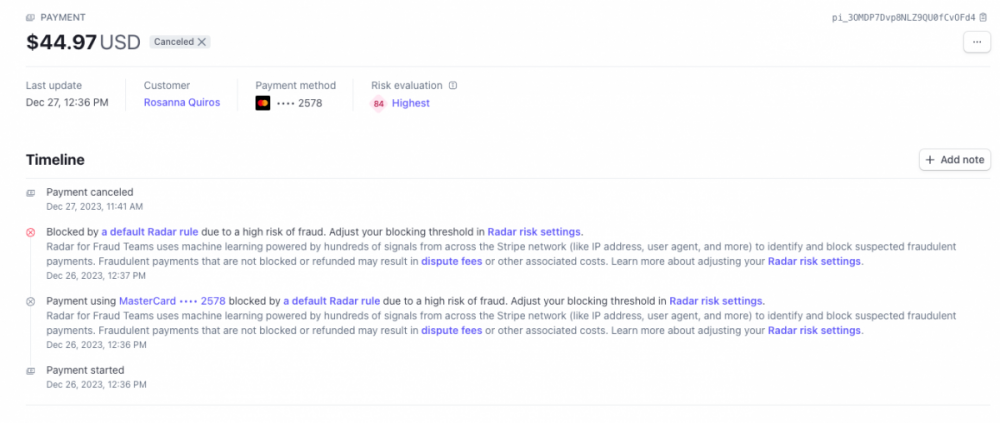

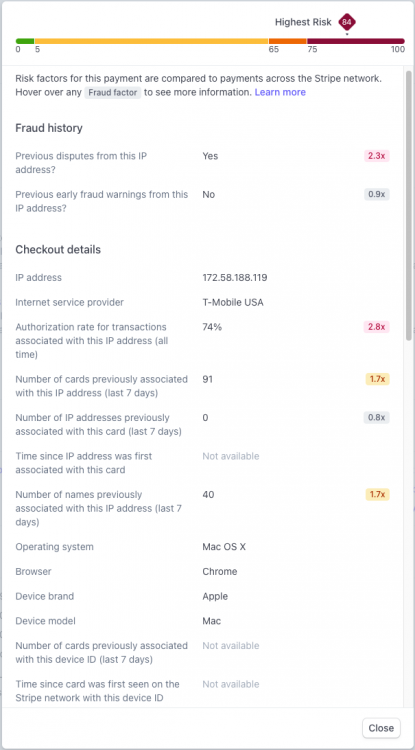

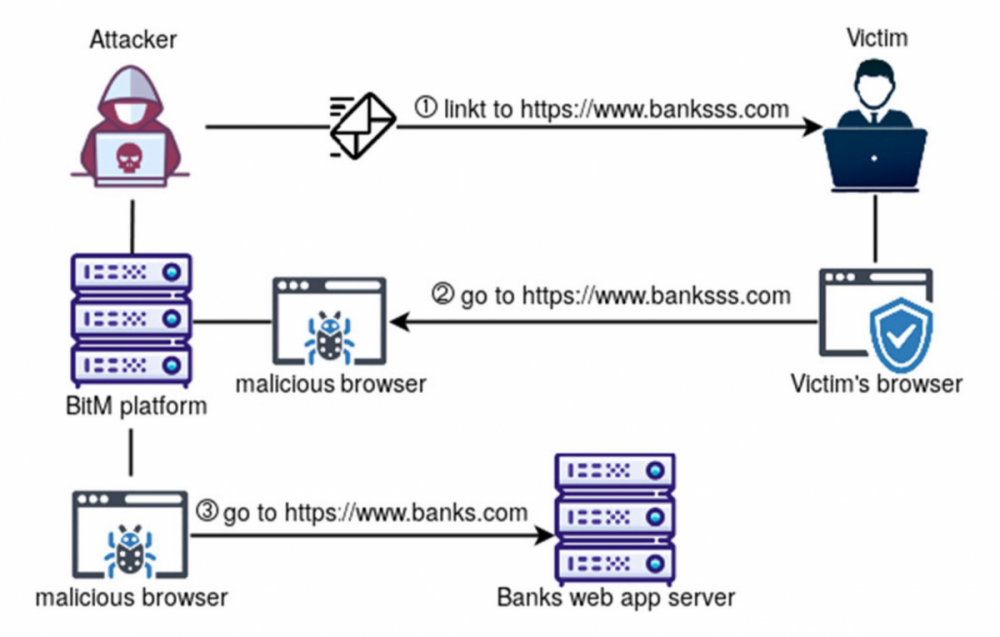

Ви коли-небудь замислювалися, як ви можете мати, можливо, найбездоганнішу установку (карта з високим балансом, правильний BIN, чисті шкарпетки того ж міста), яку тільки можна собі уявити в кіберпросторі, і при цьому не отримати хорошого удару під час гри в кард в Інтернеті? Ви колись замислювалися, чому Stripe продовжує відмовляти вам у «високобалансній» карті навіть на невелику суму? Чи чомусь навіть дешеве замовлення на Shopify скасовується через «непередбачені обставини»? Відповідь досить проста: антифрод-системи зі штучним інтелектом . І сьогодні ми розглянемо цю концепцію, яка далека від нубів, але добре знайома досвідченим кардерам. Розуміння цього, по суті, гарантує повідомлення про відправлення електронною поштою, а не повідомлення про скасування замовлення. Що таке сучасні антифрод-системи?Антифрод-системи - це, по суті, ворота та обручі, які ви повинні обійти (крім банку), щоб ваше замовлення було успішно оброблене. Системи вирішують, чи змушувати вас проходити через 3DS чи ні. Компанії, які управляють ними , включають, але не обмежуються : Stripe Radar Signifyd Riskified Хто придумав це лайно?У той час як великі веб-сайти, такі як Amazon, Walmart і т. д. випускають свої власні, мудаки зрозуміли, що можна заробити гроші, не дозволяючи дітям зі сценаріями копіювати безкоштовні сс з Telegram і отримувати свої iPhone 15 Pro Max наступного дня. Якимось чином їм спала на думку блискуча ідея запропонувати запобігання шахрайству як послугу (SaaS). Їхня пропозиція власникам бізнесу була простою: ви встановлюєте наш JavaScript на свій веб-сайт, і ми стежимо за кожним, хто намагається зробити замовлення з вашого магазину, ми вирішуємо, схвалено замовлення чи ні. Всі замовлення, які ми обробляємо, ми беремо % знижки. Якщо ми схвалюємо замовлення, а воно виявляється шахрайським, і власник картки відкликає гроші, ми компенсуємо вам 100% за ваш збиток. Це, ймовірно, одне з найприбутковіших підприємств, коли-небудь створених трохи нижче казино. Подумайте про це: мало того, що статистично існує мізерний відсоток шахрайських замовлень порівняно із законними, переважна більшість кардерів, які займаються шахрайством, є, давайте зізнаємося, нубами, і їх дуже легко виявити. Якщо ви один із них, то продовжуйте читати, оскільки це ідеально підходить для вас. Але чим вони відрізняються?Два слова: дані та штучний інтелект. Сучасні антифрод-системи стали набагато ефективнішими, оскільки вони оснащені великою кількістю даних - оскільки їх використовують сотні/тисячі компаній, вони ефективно збирають дані про замовлення з тисяч торгових сайтів - а це, у свою чергу, призводить до більш ефективного прийняття рішень за допомогою ІІ. Ці системи оцінюють ваш ризик у бальній системі, де кожен хіт або ризикований аспект вашої покупки додає до загальної «оцінки ризику». Їхнє програмне забезпечення насправді набагато простіше у розгортанні, що дає власнику бізнесу впевненість у тому, що на його торговому сайті будуть мінімальні поворотні платежі, а якщо вони колись і були, то вони покриваються та компенсуються системою гарантій антифроду. В основі цього лежить компроміс між істинними та хибними спрацьовуваннями. Занадто сувора антифрод-система заблокує ВЕЛИКУ частину шахрайських замовлень і в той же час заблокує більшу частину помилкових спрацьовувань (законних покупок). Це погано для власника магазину, оскільки часто його втрати від заблокованих законних покупок вищі, ніж реальна можливість втрат від шахрайських покупок; Не кажучи вже про те, що це завдає шкоди їхній репутації щоразу, коли законний клієнт намагається здійснити покупку і раптово блокується, не роблячи нічого поганого. Робота компаній, що виявляють шахрайство, полягає в тому, щоб точно налаштувати свій штучний інтелект і збалансувати справжні і хибні спрацьовування. І вони мають зробити його максимально безшовним. Власнику магазину в даний час не доведеться ламати собі голову, вирішуючи, чи варто йому відправляти блискучу нову PS5 Брендону з Портленда; ІІ вже вирішив відхилити транзакцію, бо має дані про те, що хтось з тієї ж адреси доставки відкликав покупку фалоімітатора шестимісячної давності. І якщо ви відправляєте вантаж експедитору, удачі, тому що, ймовірно, є незліченна кількість фалоімітаторів, які вже куплені обманним шляхом за адресою цього складу. Гаразд, я зрозумів, що це пиздець, як я можу бути не трахнутим? «Дайте мені шість годин, щоб зрубати дерево, і я витрачу перші чотири години на те, щоб заточити ніж». - Авраам Лінкольн Перш ніж ви почнете вбивати торгові сайти за допомогою 517805 і 518698, вам спочатку потрібно зрозуміти, які дані з беруться під час покупок, як вони беруться під час покупок, як вони ІІ. У минулі часи вам просто потрібно було вибрати проксі в тому самому місті/штаті, що і виставлення рахунку по карті, і все готове. Пошукайте посібники на форумах, і це значною мірою те, що вам всі кажуть: та сама IP-адреса, місто або штат виставлення рахунків, і вуаля, ваше замовлення проходить шлях від обробки до підготовки до відправки. У наші дні це дуже далеке від істини. Незважаючи на те, що близькість вашої IP-адреси є фактором для прийняття рішень системою, вона не є ні ЄДИНИМ, ні найважливішим. Вірно й зворотне: якщо те саме місто/штат, що й у власника картки, є найважливішим вирішальним чинником, чому ваші родичі, які замовляють онлайн із будь-якої точки країни, все одно обробляють свої замовлення? Чому ваш дядько, який їде у відпустку за тисячі миль від своєї платіжної адреси, досі не має проблем із проходженням своїх законних замовлень? IP-якість > IP-близькість. При виборі IP-адреси якість IP-адреси є набагато важливішим чинником, ніж близькість. Ви можете використовувати IP-адресу на тій же вулиці, що і платіжні реквізити вашої картки, але якщо вона вже була пройдена тисячу разів іншими картками, ваше замовлення просто не пройде. Деякі веб-сайти, що пропонують перевірку працездатності IP-адреси, включають: Scamalytics https://scamalytics.com/ip Seon (це добре, якщо ви намагаєтеся потрапити на сайт, який використовує SEON для блокування шахрайства, тому що ви отримуєте уявлення про те, як сервіс виглядає на вашій IP-адресі https://seon.io/resources/ip-fraud-score/ IPscore.IO https://ipscore.io/ Вони допомагають оцінити стан вашої IP-адреси, але не дають повної картини. Візьмемо, наприклад, недавню IP-адресу, яку хтось використовував, і яка отримала дуже низьку оцінку на всіх цих сервісах. Він з честю пройшов ці тести, але провалив Stripe's Radar лише за 45 доларів. Чому? Давайте поглянемо на процес ухвалення рішень за допомогою штучного інтелекту в Stripe: Зверніть увагу на «Попередні суперечки з ІР», «Рівень авторизації» та «Кількість карт, пов'язаних раніше? Незважаючи на те, що служби захисту IP-адрес вважають IP-адресу чистою, очевидно, що в минулому вона була використана сотні разів, тому транзакція не вдалася. Але якби я не мав можливості достовірно дізнатися, чи чиста IP-адреса чи ні, як я можу вибрати, яка саме? Ви можете значно збільшити свої шанси, об'єднавши наявні у вас дані: по-перше, чистоту IP-адрес цих інструментів і джерело, з якого ви отримуєте IP-адреси. Переконатися, що ваші IP-адреси дійсно бездоганно чисті, також є багатоступеневим процесом: 1. Перше, що вам потрібно переконатися, це те, що ви отримуєте або резидентні IP-адреси, або IP-адреси 4G LTE. Деякі інтернет-провайдери пропонують блокування IP-адрес компанії, які розміщують проксі-сервери на своїх власних серверах, хоча ці проксі-сервери є ШВИДКИМИ, шахрайські ІІ вважають їх «РИЗИКОВАНИМИ», оскільки ймовірність того, що реальний споживач буде використовувати IP-адресу з сервера компанії, дуже мала. Тримайте від них подалі і просто використовуйте резидентні IP-проксі. 2. Переконайтеся, що провайдер Socks/Proxy не обслуговує в першу чергу аудиторію кардерів/шахраїв. Компанія, яка переважно пропонує свої проксі шахраям, дає вам менше шансів на успіх, оскільки її пул, швидше за все, зіпсований її власними клієнтами. Наприклад, переглядаючи розділ проксі та вибираючи частину кожної компанії, що пропонує свої послуги, я можу з упевненістю сказати, що ВСІ вони в першу чергу обслуговують маркетологів, тому їх пули IP-адрес, швидше за все, ЧИСТЬ, ніж у випадкових онлайн-сервісів, які отримують свої IP-адреси від заражених шкідливим хостів. 3. Чим більше пул провайдерів, тим краще Проксі-платформа, яка пропонує величезний пул, іноді більше мільйонів, як правило, збільшує ваші шанси на успіх просто тому, що будь-яка IP-адреса, яку ви отримаєте, матиме менше шансів бути використаним у минулому іншим шахраєм. Це ефективно обходить підводне каміння, яке сталося з транзакцією Stripe, описаною вище. БЕЗКОШТОВНО Якщо ви хочете отримати найкращу з найкращих, найчистішу IP-адресу, яку ви можете знайти, придбайте пристрій Apple і використовуйте їх iCloud Private Relay VPN:Мало того, що це допомагає вам з конфіденційністю, системи перевірки на шахрайство змушені давати низький рейтинг шахрайства IP-адресам в пулі Apple, просто тому, що вони є спільними для всіх користувачів Apple, що використовують Safari, і покарання будь-якої IP-адреси всередині пулу призведе до того, що законні користувачі . Скасування законних покупок. Зловживайте цим, в той час як Apple нав'язує ці компанії, що порушують конфіденційність. IP-адреса Уявіть собі: ви успішно освоїли IP-гру, але забули про відбиток браузера, і з таким же успіхом ви могли б носити неонову вивіску «шахрая» в Інтернеті Що таке відбиток браузера? Відбиток вашого браузера схожий на секретний рецепт вашого браузера — унікальне поєднання, яке вирізняє його в Інтернеті. Коли ви відвідуєте веб-сайт, ваш браузер розкриває інформацію, таку як його версія, тип, операційна система, роздільна здатність екрана, плагіни, шрифти, часовий пояс, мовні переваги - все працює. А завдяки JavaScript веб-сайти можуть навіть отримати більш детальну інформацію про можливості вашого браузера та функції пристрою. Таким чином, у міру того, як ви переміщаєтеся Інтернетом, ваш браузер мимоволі розкриває свої дані — навіть ваш гребаний відсоток заряду батареї! — по суті, транслюючи вашу цифрову особу на сервери веб-сайтів та механізми боротьби з шахрайством. компанії збирають мільйони цих відбитків, залишених їхніми користувачами. Збираючи ці відбитки пальців, вони створюють цілісну картину відвідувачів навіть не усвідомлюючи цього. Це схоже на складання пазла з онлайн-звичок, уподобань та дій, щоб дізнатися користувачів на більш детальному рівні. Аналізуючи закономірності та деталі, ці системи можуть ефективно оцінити, чи брала участь людина в шахрайстві в минулому, пов'язуючи її поточний браузер та сеанси з попередніми сеансами замовлення. І навпаки, вони можуть звести докупи інформацію про те, що ваша поточна сесія не збігається з сесіями власника картки, що в кінцевому підсумку призводить до відхилення/скасування замовлень. Отже, ось у чому справа з відбитками браузера: деякі люди думають, що вони мають бути схожими на Джеймса Бонда в Інтернеті — всі вони є унікальними та не відслідковуються. Але ось у чому проблема - це неправильний хід з відбитками пальців. На відміну від IP-адрес, де вам потрібен найчистіший відбиток браузера, ви прагнете найбруднішого, найпоширенішого відбитка пальця, оскільки це дозволяє вам злитися з натовпом, як це зробив би будь-яка нормальна людина! Антидетект-браузери Заходьте в антидетект-браузери - це як ваша секретна зброя. Це спеціальні браузери, створені для того, щоб ви ще більше злилися з натовпом і позбавилися надокучливих JavaScript-трекерів антифрод-систем. Вони дозволяють налаштовувати такі речі, як агент, відключати плагіни браузера і возитися з налаштуваннями файлів cookie. Ціль? Щоб ваш онлайн відбиток виглядав настільки узагальнено, щоб вас було важко виділити з натовпу. Крім того, вони допомагають запобігти зв'язування трекерів між вашими різними онлайн-сесіями на одному пристрої. Ось деякі з них: CheBrowser Linken Sphere Multilogin Kameleo GoLogin Incogniton Ці браузери в основному використовуються інтернет-маркетологами і боттерами, які купують наступний реліз Nike, і за щомісячну плату вони значною мірою роблять всю важку роботу, щоб переконатися, що кожна сесія відрізняється від іншої, в той же час змішувати з натовпом. У кожного браузера є свої сильні та слабкі сторони, тому спробуйте якнайбільше і вирішіть, який з них ідеально підходить для вашого робочого процесу. Просто переконайтеся, що ви пам'ятаєте, що я сказав: ваша мета з цими браузерами - бути якомога більш "неунікальними"! ще один безкоштовний соус, який, безперечно, допоможе вашому робочому процесу. Чи знаєте ви, що більшість браузерів Safari на iOS мають схожі відбитки? І ось у чому проблема – навіть програми для iOS не можуть відстежувати «апаратний ідентифікатор» вашого пристрою між скиданнями. Отже, перезавантажте iPhone, встановіть програму Surge в App Store, підключіться до проксі-сервера і змініть часовий пояс: бац! У вас є найдосконаліше антидетект-програмне забезпечення. Є причина, через яку досвідчені кардери, які демонструють свої замовлення, роблять скріншоти за допомогою своїх iPhone: це просто найкращий інструмент для виконання роботи. Ще одна важлива частина потоку замовлень, яка піднімає червоний прапор і збільшує вашу «оцінку ризику» в очах систем штучного інтелекту, це ваш шаблон перегляду. Подумайте про це: що це за тварина, яка зайде на сайт магазину, вибере дорогий товар протягом кількох секунд, оформить замовлення, вставивши дані своєї кредитної картки, і оновлюватиме сторінку статусу замовлення кожні пару хвилин? Правильно, Кардер. Люди — істоти звички, і ці компанії, які займаються боротьбою з шахрайством, знають це: ось чому їхні системи орієнтовані на статистичне порівняння моделей законних покупців із шахраями та використання розпізнаного шаблону для прийняття рішень щодо схвалення замовлень чи ні. Все це робиться за допомогою магії сучасного Javascript, де всі ваші рухи курсору, кліки, прокручування, натискання клавіш, вставки і т.д. записуються досконало. Всерйоз перевірте консоль, скільки даних йде в Stripe при завантаженні сторінки: Ці дані (117 запитів) було зібрано протягом кількох секунд після завантаження сторінки. Одне клацання створює запит до серверів Stripe Radar, повідомляючи їм, що ви натиснули тут і там. А тепер уявіть собі, що подібні речі вбудовані у ВСІ сторінки торгового сайту. Так, якщо ви натиснете на першу дорогу річ, що трапилася, і пройдетеся по сторінці оформлення замовлення, як божевільний з купою карт, це напевно призведе до того, що ваша сесія буде трахнута. То як же це обійти? Прикинутися 80-річною леді з Арканзасу?Можливо, ви могли б це зробити, але більшість антифрод-систем зіставлення шаблонів – за винятком Amazon, тому що Amazon відстає – на мій досвід, дають покупцю достатню свободу дій, навіть якщо шаблони дій насправді не збігаються. Витратьте пару хвилин тут, то там, вдаєте, що ви сумніваєтеся у своїй покупці, будьте вибагливі, прокручуйте і перевіряйте інші товари, просто трохи побродіть навколо, перш ніж йти на вбивство. Знову ж таки, завжди думайте про схему, яку я показував вам раніше: ці системи хочуть бути строгими і ловити нуб-кардерів, але вони не хочуть бути надто суворими і блокують законні покупки і шкодять прибутку своїх клієнтів. ЩОДО Shopping Patterns (Не хвилюйтеся, для цього більше не потрібні пристрої Apple.) Один з дуже гострих методів, який ми використовували всі ці роки, щоб обійти перевірки на шахрайство, і він особливо ефективний для цифрових товарів, розділений на три етапи: 1. Переконайтеся, що веб-сайт приймає реєстрацію/оформлення замовлення з будь-якої адреси електронної пошти. Якщо ви купуєте подарункову картку, переконайтеся, що подарункову картку відправлено на вибрану вами адресу електронної пошти або збережено на сторінці історії замовлень, яка повністю доступна для вас, без відправки одноразового пароля особі, яка здійснила замовлення. 2. Оформіть замовлення за допомогою власної електронної пошти власника картки. Дивно, правда? Що ж, коли ви використовуєте адресу електронної пошти власника картки, з якої власник картки, швидше за все, має позитивну історію законних замовлень, ви значною мірою гарантуєте, що замовлення буде виконане! 3. Використовуйте спам-сервіси та розсилайте спам відразу після здійснення покупки. Це гарантує, що електронний лист із веб-сайту магазину не буде прочитаний власником облікового запису, або подарункові картки/цифрові подарунки, які ви придбали, потраплять до нього. Існує безліч сервісів спаму електронною поштою. ще один гострий соус - використання блокувальників реклами, таких як uBlock Origin Пам'ятаєте концепцію злиття з натовпом? Це стосується і шаблонів покупок: блокувальники реклами блокують скрипти, які відстежують переміщення користувачів по сайту, фактично роблячи ІІ сліпим до будь-яких ваших дій; Хоча ви можете подумати, що це викличе підозру в ІІ і заблокує вас, це не так, тому що мільйони людей використовують рекламні блокування, і, використовуючи один з них, ви ефективно зливаєтеся з мільйонами людей, чиї дії в магазині ІІ не може відстежити. Це так добре працює на якомусь сайті, що я брав із людей плату за те, щоб вони допомагали їм замовляти речі під час використання цього. А тепер я віддаю вам його безкоштовно. АдресаТепер давайте поговоримо про останній етап нашої подорожі – адресу доставки. Чесно кажучи, це найважливіша частина всього порядку, і вона може створити, так і зламати. Деякі великі торгові сайти, такі як Amazon і Walmart, можуть дати вам деяке слабке місце, коли справа доходить до адреси доставки, але інші, такі як Forter, Signifyd, Riskified, грають жорстко і закривають транзакції за адресами з історією шахрайських замовлень. Тепер ви можете спробувати ці сервіси по доставці з проживанням, що плавають на форумах та в Telegram, але вони трохи схожі на гру в рулетку — непередбачувані та часто ризиковані. Вони можуть навіть видати вас, а в найгіршому випадку ваші речі можуть бути вкрадені. Іншим варіантом є використання таких сервісів, як Reship, Shipito і т.д., але давайте будемо реалістами - ці адреси були зґвалтовані кардерами з давніх-давен, не кажучи вже про те, що вони, як правило, раптово вимагають складних процесів KYC, як тільки вони вловлюють запах карткових товарів. То як же нам надійно з цим впоратися? Free Sauce, Address Jigging Адресний джиггінг, що в основному використовується боттерами кросівок, на мій досвід, є ефективним способом обходу перевірок адрес системою штучного інтелекту. Пам'ятайте, що ми обходимо системи ІІ, вони можуть бути розумними, але вони не непогрішні, і одна з помітних слабкостей цих систем ІІ полягає в тому, що вони не мають уяви, і це та частина, яку ми використовуємо, щоб виконати наші накази. Адресна пересадка включає навмисну зміну адреси доставки рівно настільки, щоб він відрізнявся, але не дуже сильно, щоб ваші товари не були доставлені. 1. Джиг із 4 літер: Додайте чотири випадкові літери перед своєю адресою. Штучний інтелект може бачити це інакше, але ваш водій UPS цього не помітить. Прибуток. 2. Гра з абревіатурами: поміняйте місцями вулицю чи дорогу з абревіатурами. Можливо, він не обдурить строгі сайти, але час від часу спрацьовує. 3. Зміна квартири/поверху: Якщо ви не в квартирі, додайте «APT», щоб сигналізувати про зміни в системі захисту від шахрайства. Кур'єру буде байдуже. Золото. 4. Вкл/Ат джиг: Приклейте on або at до вашого номера вулиці. Вовтузиться з системами ІІ, і все готове. Зрозумійте свого ворогаВітаю, ви зайшли так далеко, я б хотів, щоб ви прийняли близько до серця все, що я тут виклав, але є важлива відсутня частина головоломки, яку ви повинні зрозуміти, яка повинна лежати в основі всіх сесій кардингу: ви повинні розуміти свого ворога. Кожен веб-сайт унікальний, у них різні потоки оформлення замовлень, різні антифрод-системи та різна жорсткість у тому, як вони використовують свій антифрод. Йдеться як про успіх; Йдеться про постійний успіх і повне знання свого ворога гарантує це. Один із способів зробити це – перевірити HTTP-консоль і знайти підказки про те, яку систему шахрайства використовує веб-сайт: Наприклад, Farfetch використовує Riskified: Ви можете знайти посібник про те, як Riskified розраховує рейтинг шахрайства тут: https://www.riskified.com/learning/fraud/guide-fraud-score-scoring-models/ https://support.riskified.com/hc/en-us/articles/360012160393-API-Integration свій відбиток пальця, одним з хороших прикладів цього є SEON, який дозволяє реєструватися без KYC, хоча це ефективно тільки в тому випадку, якщо сайт ви спроба удару використовує SEON: https://seon.io/try-for-free/ Ще один - Stripe, на якому ви можете зареєструватися і використовувати їх сервіс Radar, отримати пару замовлень і подивитися, як вони оцінюють Після того, як ви зареєструвалися на цих сайтах, ви можете використовувати свої ключі API для затвердження «фіктивних замовлень», перевірених 3DS, переконавшись, що система довіряє вам достатньо, щоб, коли ви підете на вбивство, вам це зійшло з рук без помилок.

-

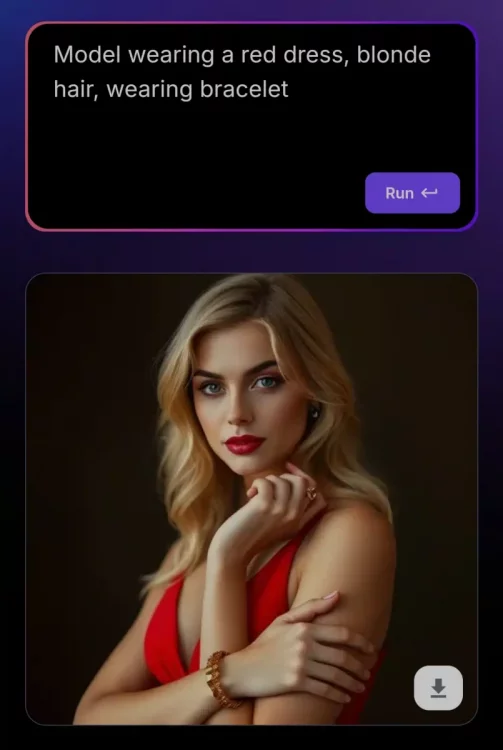

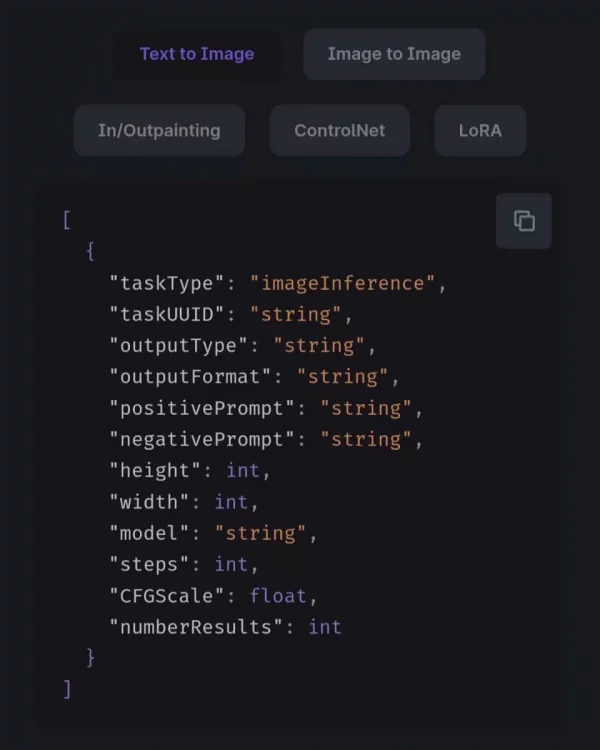

Створюємо бота для миттєвих безкоштовних генерацій фото

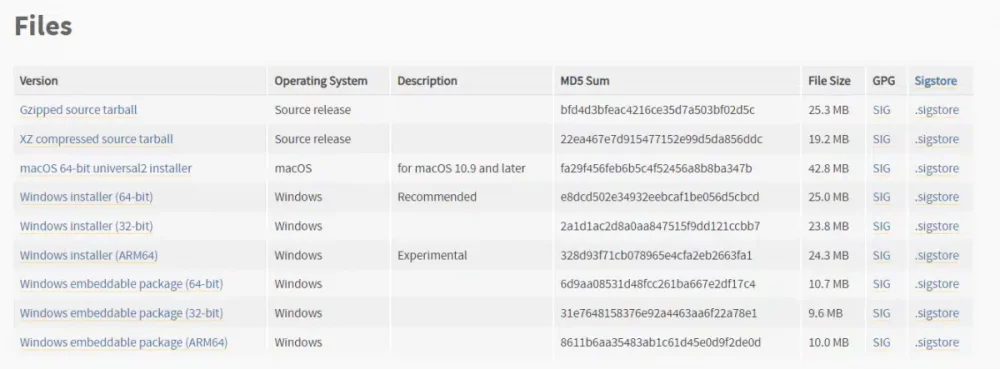

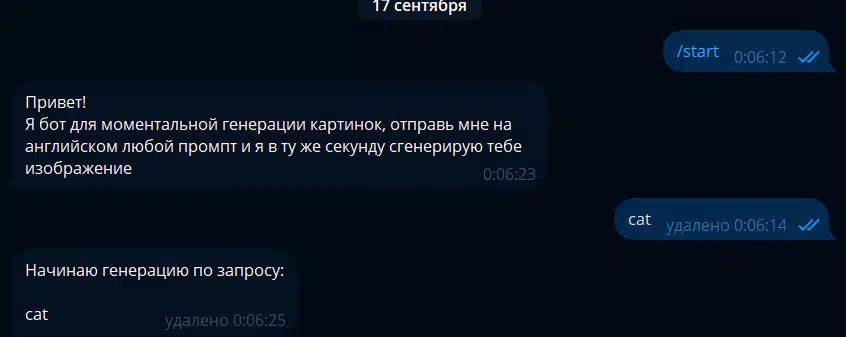

Нещодавно наткнувся на сайт миттєвих генерацій фото, який ось ось відкрився і має величезну популярність на західному твіттері і реддіте Це фото та ще 3 таких він згенерував буквально за 0.3сек Вирішив перевірити як і через що йде така швидка генерація, виявилося, що для такої швидкості вони використовують Websocket (замість звичного HTTP API ) і відправляють запит з їх секретним ключем для розробників прямо на стороні клієнта. Доступні методи генерації; align=center Тсс..; align = center Даний інструмент у руках вмілого кодера може приносити до $1000 на день (перевірив на собі ) До речі одна така генерація на топової відеокарті 4090 займе у вас 40-60 секунд, тоді як тут абсолютно безкоштовно ви її отримаєте менше ніж за секунду, халява, чи не так? Можливостей із цим у вас купа: від створення невідмінних дипфейк нюдсів до власного платного сервісу - залежить лише від вашої фантазії та професіоналізму. Сьогодні я поділюся прикладом простого Telegram бота на пітоні для генерації таких картинок: Встановлюємо Python та необхідні бібліотеки; align=center Спочатку нам необхідно встановити на наш комп'ютер/сервер сам Python. Переходимо за посиланням https://www.python.org/downloads/release/python-3119/ та вибираємо потрібну версію: Нас цікавить Windows Installer 64-bit , завантажуємо, запускаємо установник і ОБОВ'ЯЗКОВО в першому вікні тиснемо галочку " Add Python to PATH " Після встановлення переходимо в консоль(win+r), вводимо "cmd" і в терміналі, що відкрився, прописуємо команду: pip install aiogram websockets Чекаємо на завантаження двох бібліотек і закриваємо термінал Пишемо код для бота-генератора картинок; align = center Запускаємо будь - яку зручну IDE ( якщо ви програміст ) , наприклад PyCharm або vscode .https://main.укр']main.укрКопіюємо код нижче і вставляємо в наш створений файл https://main.укр']main.укр Сам код; align = center У змінну token вставляємо токен від бота (який можна отримати у боті BotFather ). Для зміни моделі, наприклад на порнушну, замініть значення параметра model на будь-яку модель, ввівши її AIR ID з CiviAI, наприклад на [srci]civitai:133005@782002[/srci] (у коментарях до статті розказано про це детальніше) Запуск бота та насолоду миттєвими генераціями; align=center Зверніть увагу, що у бота пішло всього 4 секунди щоб отримати від вас промпт, відправити на сервер і отримати у відповідь картинку. PS: У вас немає кордонів і бот можна покращувати вічність, тут лише показаний базовий приклад, який зможе запустити у себе будь-який нубик і не платити мільйони на місяць за той же міджорні (який, до речі, гірший за опенсорс моделі FLUX Dev ) Безкоштовні ключі відключені; align=center Безкоштовні ключі були вимкнені назавжди. Хто встиг за місяць навабити мільйони – вітаю. Зараз є можливість отримати особистий апі ключ на їх сайті https://runware.ai/ і на баланс капне 15 пробних доларів. За 1$ можна згенерувати +- 1600 картинок на Flux Schnell/SD 1.5 та 300 на Flux Dev Їхня документація; align=center https://docs.runware.ai/en/getting-started/introduction Розбереться навіть чайник. Але не раджу використовувати їх офіційні бібліотеки, краще безпосередньо ручками через вебсокети, бо вони тільки відкрилися і все допрацьовується (за словами розробників цього тижня викотять ControlNet+Loras для FLUX ) Тестовий сайт моментальних генерацій (не реклама); align = center https://fastflux.ai/

-

DeepSeek AI

Як же без китайської AI https://www.deepseek.com

-

Клон ChatGPT в 3000 байтах на Cі, заснований на GPT-2